Hur man installerar Fail2ban på Ubuntu Server 18.04

Förbättra Ubuntu Servers säkerhet genom tillägget av ett intrångsdetekteringssystem. För det kommer du förmodligen att vilja vända dig till Fail2ban. Fail2ban övervakar specifika loggfiler (finns i /var/log katalog) för misslyckade inloggningsförsök eller automatiserade attacker. När Fail2ban upptäcker ett försök till kompromiss från en IP-adress, blockerar den IP-adressen (genom att lägga till en ny kedja till iptables säkerhetssystem) från att komma in på servern.

För att installera Fail2ban behöver du skal-åtkomst på alla versioner av Ubuntu Server som stöds, med ett konto som har sudo-privilegier som tillåter installation av nya mjukvarupaket.

Hur man installerar Fail2ban

Installera Fail2ban med Apt. Det är bäst att utföra installationen på en nyligen uppdaterad serverplattform, och om kärnversionen uppdateras, starta om servern innan du installerar Fail2ban.

När installationen är klar, starta och aktivera Fail2ban med följande två kommandon:

sudo systemctl starta fail2ban

sudo systemctl aktivera fail2ban.

Fail2ban körs nu på systemet och är redo att konfigureras.

Konfigurera Fail2ban

Fail2ban konfigureras med jails. Ett fängelse definierar hur en tjänst övervakar och hur snabbt den ska vidta åtgärder mot attacker.

Ur lådan är systemet redan säkert. Men det är också mycket flexibelt. Den huvudsakliga konfigurationsfilen är /etc/fail2ban/jail.conf. Redigera inte den filen. Skapa istället en ny fil med filtillägget .local. Fail2ban läser alltid .conf-filer först och .local-filer efter det. Alla konfigurationer som läses i .local-filen kommer att åsidosätta liknande konfigurationer i .conf-filen.

Exempelkonfiguration

Låt oss säga att du vill skapa ett anpassat fängelse för Secure Shell-demonen som kommer:

- Övervaka /var/log/auth.log.

- Använd standardfail2ban sshd-filtret.

- Ställ in SSH-porten på 22.

- Ställ in det maximala återförsöket till 3.

ssh-anpassningarna i .local jail kommer att åsidosätta alla liknande konfigurationer som finns i huvudkonfigurationsfilen, jail.conf (till exempel är det förinställda maximala återförsöket i jail.conf satt till 5). Med detta fängelse på plats, om en person (eller bot) misslyckas med en SSH-inloggning försök tre gånger, ursprunget IP-adress kommer att förbjudas.

För att konfigurera detta, utfärda kommandot:

sudo nano /etc/fail2ban/jail.local.

Klistra in följande innehåll i den här nya filen:

[sshd]

aktiverad = sant

port = 22

filter = sshd

logpath = /var/log/auth.log

maxförsök = 3.

Spara och stäng filen, starta sedan om Fail2ban med kommandot:

sudo systemctl starta om fail2ban.

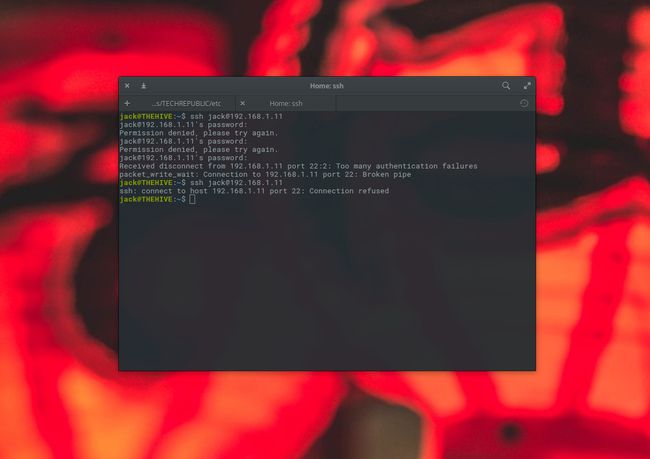

Testa Fail2ban

För att testa Fail2ban, gå till en annan dator med en annan IP-adress och initiera en Secure Shell-session på servern, varje gång du skriver in användarlösenordet felaktigt. Efter den tredje misslyckade inloggningen förbjuds det användarkontot.

Även om du försöker SSH tillbaka till servern från samma IP-adress, nekas åtkomst fortfarande.

Avblockera en IP-adress

Avförbud en IP med kommandot fail2ban-client (som installeras tillsammans med fail2ban) så här:

sudo fail2ban-client set sshd unbanip 192.168.1.100.