Ny skadlig programvara för Android Banking upptäckt

En nyligen upptäckt bankprogramvara använder ett nytt sätt att registrera inloggningsuppgifter på Android-enheter.

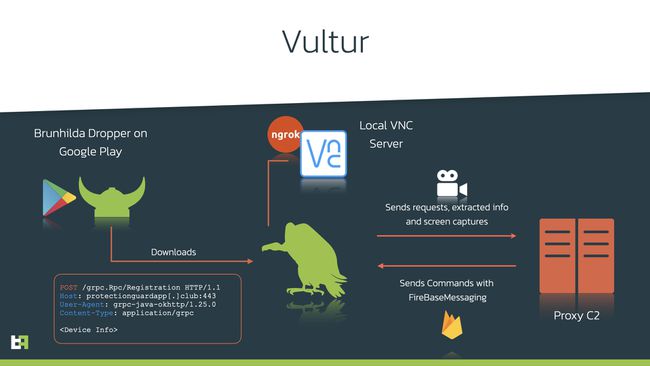

HotFabric, ett säkerhetsföretag baserat i Amsterdam, upptäckte först den nya skadliga programvaran, som den kallar Vultur, i mars. Enligt ArsTechnica, Vultur avstår från det tidigare vanliga sättet att fånga referenser och använder istället virtuell nätverksberäkning (VNC) med fjärråtkomstfunktioner för att spela in skärmen när en användare anger sina inloggningsuppgifter i specifika applikationer.

Daniel Romero / Unsplash

Medan skadlig programvara ursprungligen upptäcktes i mars, tror forskare med ThreatFabric att de har kopplat den till Brunhilda dropper, en malware dropper som tidigare använts i flera Google Play-appar för att distribuera andra banktjänster skadlig programvara.

ThreatFabric säger också att sättet Vultur närmar sig att samla in data skiljer sig från tidigare Android-trojaner. Det lägger inte ett fönster över applikationen för att samla in data du anger i appen. Istället använder den VNC för att spela in skärmen och vidarebefordra dessa data till de dåliga aktörerna som kör den.

Enligt ThreatFabric fungerar Vultur genom att förlita sig mycket på tillgänglighetstjänster som finns på Android-enheten. När skadlig programvara startas döljer den appikonen och "missbrukar sedan tjänsterna för att få allt som behövs behörigheter för att fungera korrekt." ThreatFabric säger att detta är en liknande metod som den som användes i en tidigare skadlig programvara kallad Utomjording, som den tror kan kopplas till Vultur.

Det största hotet Vultur för med sig är att den spelar in skärmen på Android-enheten den är installerad på. Med hjälp av tillgänglighetstjänsterna håller den reda på vilken applikation som körs i förgrunden. Om den applikationen finns på Vulturs mållista kommer trojanen att börja spela in och fånga allt som skrivs eller matas in.

HotFabric

Dessutom säger ThreatFabric-forskare att gam stör traditionella metoder för att installera appar. De som försöker avinstallera programmet manuellt kan hitta att boten automatiskt klickar på bakåtknappen när användaren når skärmen för appinformation, vilket effektivt låser dem från att nå avinstallationen knapp.

ArsTechnica noterar att Google har tagit bort alla Play Store-appar som är kända för att innehålla Brunhilda dropper, men det är möjligt att nya appar kan dyka upp i framtiden. Som sådan bör användare endast installera pålitliga appar på sina Android-enheter. Även om Vultur mestadels riktar sig till bankapplikationer, har det också varit känt att logga nyckelingångar för applikationer som Facebook, WhatsApp och andra sociala medieappar.