Блацксмитх Аттацк користи вашу сопствену РАМ меморију против вас

Кључне Такеаваис

- Ровхаммер може да окреће битове у РАМ-у тако што ће га убацити у податке.

- Блацксмитх је нови облик напада који заобилази уграђену заштиту ДДР4.

- Иако се не може наћи у дивљини, напад би се могао користити против циљева „високе вредности“.

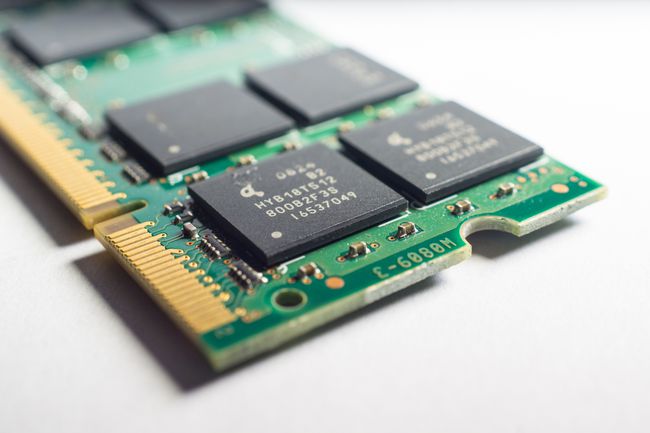

Цорсаир

Нови рад описује нови напад, назван Ковач, који може заобићи безбедност уређаја тако што ће меморију уређаја довести у жељено стање.

Објавио Цомсец, група за истраживање безбедности са Департмана за информационе технологије и електротехнику на ЕТХ Цирих, чланак описује „Ровхаммер“ напад који удара у меморију нежељеним подацима да би се мало покренуо флип. Цомсец-ов нови заокрет у овом нападу, Блацксмитх, може заобићи заштиту коју користи ДДР4 меморија за заштиту од таквих напада.

„Сви уређаји који имају ДРАМ су вероватно рањиви,“ Кавех Разави, доцент на ЕТХ Цириху и лидер Цомсец-а, рекао је за Лифевире у мејлу.

не брини. Вероватно.

Обим напада је запањујући. Када Разави каже „сви уређаји“, он заиста мисли на „сви уређаји“.

Цомсец-ово тестирање, које је укључивало узорке ДДР4 меморије компанија Самсунг, Мицрон и Хиник, спроведено је на рачунарима који користе Убунту Линук, али би могло да ради против скоро сваког уређаја који има ДДР4.

Упркос његовом потенцијалу, већина појединаца још увек не треба да брине о Блацксмитх-у. Ово је софистициран напад који захтева значајну вештину и труд да би се постигао успех.

Давид Филлион / Гетти Имагес

„С обзиром да често постоје лакши вектори напада, мислимо да просечни корисници не би требало превише да брину о томе“, рекао је Разави. „Друга прича ако сте репортер или активиста (оно што ми зовемо 'метом високе вредности').

Ако сте мета високе вредности, ваше могућности су ограничене. Меморија са уграђеном корекцијом грешака (ЕЦЦ) је отпорнија, али није нерањива, а такође није доступна на већини потрошачких уређаја.

Најбоља одбрана је да се клоните било каквих непоузданих апликација. Разави такође препоручује коришћење екстензије претраживача која блокира ЈаваСцрипт, јер су истраживачи показали да се ЈаваСцрипт може користити за извршење Ровхаммер напада.

Заобилажење заштите

Ровхаммер сам по себи није нови напад. То је откривено у раду из 2014. са Универзитета Царнегие Меллон и Интел Лабелс, под насловом „Окретање битова у меморији без приступања: Експериментална студија грешака у поремећају ДРАМ-а." Тај рад је показао грешку у ДДР3 меморији.

„Сви уређаји који имају ДРАМ су вероватно рањиви.“

ДДР4 укључује заштиту, Таргет Ров Рефресх (ТРР), која је намењена да спречи Ровхаммер откривањем напада и освежавањем меморије пре него што дође до оштећења података. Блацксмитх то заобилази тако што прилагођава напад тако да користи неуједначене обрасце који не покрећу заштиту ДДР4, поново уводећи Ровхаммер као бригу за новије уређаје за које се сматра да су сигурни.

Ипак, није сва меморија подједнако рањива. Цомсец је тестирао Блацксмитх са три узорка напада на 40 узорака ДДР4 меморије. Неки су брзо пали на сва три, други су издржали дуже, а најбољи су одолели два од три напада узорка. Цомсецов рад не наводи специфичне тестиране меморијске модуле.

Шта је уопште Ровхаммер?

Ковач је облик напада Ровхаммер-а—али шта је Ровхаммер?

Ровхаммер користи предност мале физичке величине меморијских ћелија у модерном ДРАМ-у. Ове структуре су толико мале да електрична струја може да цури између њих. Ровхаммер удара у ДРАМ са подацима који изазивају цурење и, заузврат, може изазвати преокрет вредности бита ускладиштене у меморијским ћелијама. "1" може да се окрене на "0" или обрнуто.

То је као трик Џедаја. У једном тренутку уређај зна да корисник има само основни приступ. Затим, уз мало преокретање, верује да корисник има пун администраторски приступ. Уређај нема појма да је преварен јер је напад изменио његову меморију.

Цомсец

И постаје горе. Ровхаммер, као Спецтре рањивост откривен у к86 процесорима, користи предности физичке карактеристике хардвера. То значи да је немогуће закрпити. Једино потпуно решење је замена хардвера.

Напад је такође прикривен.

„Биће веома тешко пронаћи трагове напада чекићем ако се то деси у дивљини, јер нападач треба да има легитиман приступ меморији, уз неки фенг шуи да би се уверио да се систем неће срушити“, рекао је Разави.

Ипак, постоји дјелић добрих вијести. Нема доказа да нападачи ван истраживачког окружења користе Ровхаммер. Међутим, то би се могло променити у било ком тренутку.

„Морамо да инвестирамо у решавање овог проблема“, рекао је Разави, „јер би се ова динамика могла променити у будућности“.