Како да ажурирате свој Логитецх Унифиинг пријемник

Да ли користите Логитецх бежични миш, бежични тастатура, или кликер за презентацију са рачунаром? Ако је тако, ваш уређај је рањив на бројне хакове који омогућавају нападачима да релативно лако преузму контролу над вашим рачунаром. Сазнајте како да ажурирате софтвер Логитецх Унифиинг Рецеивер да би ваши уређаји били безбедни и радили исправно.

Иако ова рањивост утиче на бежичне уређаје бројних произвођача, овај чланак је специфичан за то како да ажурирате своје Логитецх бежичне уређаје. За остале произвођаче, погледајте њихове веб странице за детаље.

Како функционише хак за Логитецх Унифиинг Рецеивер

Први хак је откривен 2016. године (назван "МоусеЈацк"), али је Логитецх Унифиинг Рецеивер и даље у опасности. Омогућава било чему што шаље сигнал који се претвара да је бежични миш да се повеже са пријемником бежичног миша (адаптер) прикључен на било који рачунар. Донгле омогућава новом сигналу да се повеже са вашим рачунаром, без постављања питања, а хакер може да преузме контролу над вашим рачунаром — без обзира на то које безбедносне системе имате.

Овај хак функционише зато што саобраћај бежичног миша није увек шифрован, као већина комуникационог саобраћаја бежичне тастатуре. Утицао је на бежичне мишеве, тастатуре, кликере за презентације и друге бежичне уређаје бројних произвођача, као што су Логитецх, Мицрософт, Амазон, Делл, ХП и Леново. Међутим, важно је напоменути да ова рањивост не утиче Блуетоотх уређаје или УСБ бежичне кључеве који се не користе активно, већ само оне који су прикључени на рачунар.

Више ризика за бежичне уређаје

Док су истраживачи безбедности мало даље истраживали рањивост, открили су додатне проблеме са овим кључевима. Открили су да нападачи могу да надгледају комуникациони саобраћај на тастатури, убризгавају притисак на тастере преко донглова који нису повезани са бежичном тастатуром, повратите кључеве за шифровање и преузмите своје рачунар. Сада се нису користили само кључеви, већ чак и они који нису прикључени на рачунар.

Рањивост је била присутна у свим овим кључевима због једног бежичног чипа који користе. У Логитецх-овом случају, њихова обједињујућа технологија је стандардни део технологије коју испоручују са широким спектром Логитецх бежичне опреме скоро деценију.

Препознавање да ли је ваш Логитецх Донгле рањив

Логитецх уређаји који су рањиви на ове нападе имају наранџасту звездицу одштампану на страни пријемника који се прикључује на ваш рачунар.

Ако пријемник нема ову звездицу, вероватно сте безбедни, али је и даље увек најбоља пракса да ажурирате сав свој софтвер и фирмвер како бисте спречили излагање потенцијалним претњама.

Како да ажурирате свој Логитецх Унифиинг пријемник

Ажурирање вашег Логитецх унифиинг пријемника да бисте се заштитили од ових напада је релативно једноставно. Обавезно га ажурирајте на верзију објављену августа 2019. или након тога када је Логитецх објавио додатну закрпу.

Иди на Страница за преузимање ажурирања компаније Логитецх у прегледачу и преузмите одговарајући пакет ажурирања за Виндовс или Мац за свој рачунар.

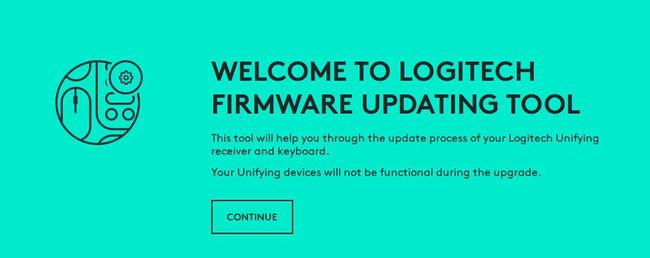

Двапут кликните на датотеку за ажурирање да бисте је покренули (Виндовс) или је распакујте, а затим двапут кликните на њу (Мац). Логитецх алатка за ажурирање фирмвера би требало да се покрене.

-

Изаберите Настави.

-

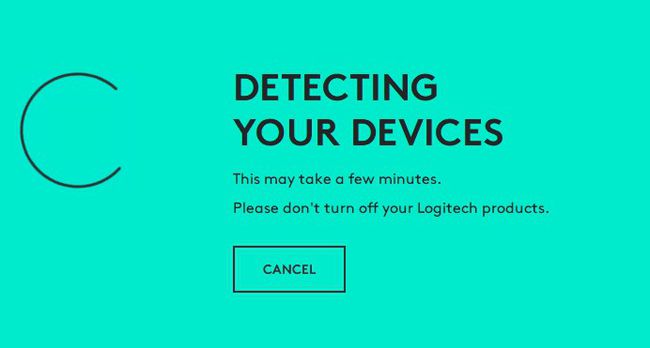

Алат ће прегледати ваш рачунар и обавестити вас да ли неки Логитецх уређај треба да се ажурира.

Ако открије било који уређај за ажурирање, изаберите ажурирање.

-

Ако су уређаји ажурирани, алатка вас обавештава и можете да изаберете Близу да изађете из алата.