Kako namestiti Fail2ban na strežnik Ubuntu 18.04

Izboljšati Varnost strežnika Ubuntu z dodatkom sistema za odkrivanje vdorov. Za to se boste verjetno želeli obrniti na Fail2ban. Fail2ban spremlja določene datoteke dnevnika (najdete jih znotraj /var/log imenik) za neuspele poskuse prijave ali avtomatizirane napade. Ko Fail2ban zazna poskus kompromisa z naslova IP, blokira naslov IP (z dodajanjem nove verige v varnostni sistem iptables), da bi pridobil dostop do strežnika.

Za namestitev Fail2ban potrebujete dostop do lupine v kateri koli podprti različici strežnika Ubuntu Server z računom, ki ima privilegije sudo, ki omogočajo namestitev novih programskih paketov.

Kako namestiti Fail2ban

Namestite Fail2ban z uporabo Apt. Najbolje je, da namestitev izvedete na sveže posodobljeni strežniški platformi in če se različica jedra posodobi, znova zaženite strežnik, preden namestite Fail2ban.

Po končani namestitvi zaženite in omogočite Fail2ban z naslednjima ukazoma:

sudo systemctl start fail2ban

sudo systemctl omogoči fail2ban.

Fail2ban se zdaj izvaja v sistemu in je pripravljen za konfiguracijo.

Konfigurirajte Fail2ban

Fail2ban je konfiguriran z uporabo zapor. Zapor določa, kako služba spremlja in kako hitro ukrepa proti napadom.

Iz škatle je sistem že varen. Vendar pa je tudi zelo prilagodljiv. Glavna konfiguracijska datoteka je /etc/fail2ban/jail.conf. Ne urejajte te datoteke. Namesto tega ustvarite novo datoteko s pripono datoteke .local. Fail2ban vedno najprej prebere datoteke .conf in nato datoteke .local. Vsaka konfiguracija, prebrana v datoteki .local, bo preglasila podobne konfiguracije v datoteki .conf.

Primer konfiguracije

Recimo, da želite ustvariti zapor po meri za demon Secure Shell, ki bo:

- Spremljajte /var/log/auth.log.

- Uporabite privzeti filter fail2ban sshd.

- Nastavite vrata SSH na 22.

- Nastavite največji poskus na 3.

Prilagoditve ssh v .local jail bodo preglasile katero koli podobno konfiguracijo, ki jo najdemo v glavni konfiguracijski datoteki, jail.conf (na primer, privzeti največji ponovni poskus v jail.conf je nastavljen na 5). S tem zaporom na mestu, če oseba (ali bot) ne uspe SSH prijava poskus trikrat, izvor IP naslov bo prepovedano.

Če želite to konfigurirati, izdajte ukaz:

sudo nano /etc/fail2ban/jail.local.

V to novo datoteko prilepite naslednjo vsebino:

[sshd]

omogočeno = res

vrata = 22

filter = sshd

logpath = /var/log/auth.log

maxretry = 3.

Shranite in zaprite datoteko, nato znova zaženite Fail2ban z ukazom:

sudo systemctl ponovni zagon fail2ban.

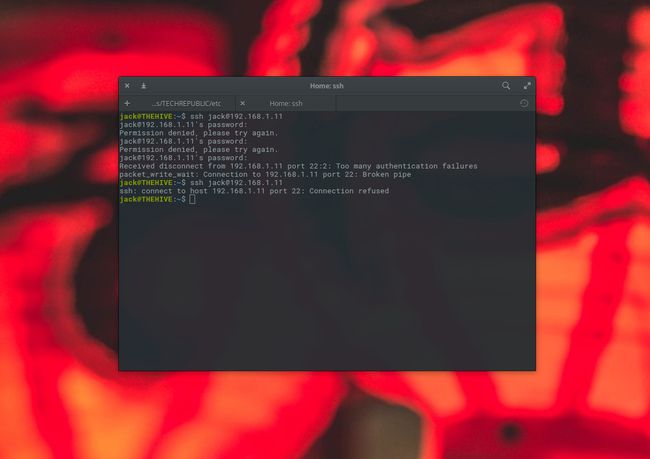

Test Fail2ban

Če želite preizkusiti Fail2ban, pojdite na drugo napravo z drugim naslovom IP in zaženite sejo Secure Shell v strežniku, pri čemer vsakič napačno vnesete uporabniško geslo. Po tretji neuspešni prijavi postane ta uporabniški račun prepovedan.

Tudi če poskusite SSH nazaj v strežnik z istega naslova IP, je dostop še vedno zavrnjen.

Odblokirajte naslov IP

Preklic IP-ja z ukazom fail2ban-client (ki je nameščen skupaj z fail2ban) takole:

sudo fail2ban-client set sshd unbanip 192.168.1.100.