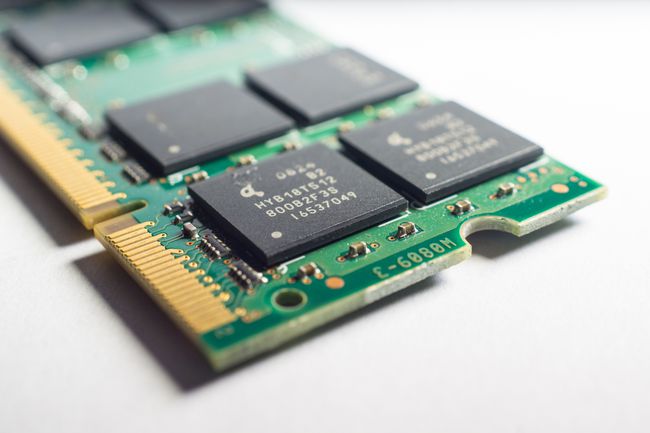

Blacksmith Attack proti vám používa vašu vlastnú pamäť RAM

Kľúčové poznatky

- Rowhammer dokáže preklápať bity v RAM tak, že do nej vloží dáta.

- Blacksmith je nová forma útoku, ktorá obchádza vstavanú ochranu DDR4.

- Hoci sa nenachádza vo voľnej prírode, útok by sa dal použiť proti „vysokohodnotným“ cieľom.

Korzár

Nový dokument načrtáva nový útok, s názvom Kováč, ktorý dokáže obísť zabezpečenie zariadenia uvedením pamäte zariadenia do požadovaného stavu.

Publikované Comsec, bezpečnostná výskumná skupina z Katedry informačných technológií a elektrotechniky na ETH Zürich, dokument popisuje útok „Rowhammer“, ktorý zasiahne pamäť nevyžiadanými údajmi, aby sa trochu spustil prevrátiť. Nová verzia tohto útoku od Comsec, Blacksmith, dokáže obísť ochranu používanú pamäťou DDR4 na ochranu pred takýmito útokmi.

„Všetky zariadenia s DRAM sú pravdepodobne zraniteľné,“ Kaveh Razavi, odborný asistent na ETH Zürich a vedúci Comsec, povedal Lifewire e-mailom.

Nerobte si starosti. Pravdepodobne.

Rozsah útoku je ohromujúci. Keď Razavi hovorí „všetky zariadenia“, skutočne tým myslí „všetky zariadenia“.

Testovanie Comsec, ktoré zahŕňalo vzorky pamäte DDR4 od spoločností Samsung, Micron a Hynix, sa uskutočnilo na počítačoch so systémom Ubuntu Linux, ale mohlo by fungovať takmer proti akémukoľvek zariadeniu, ktoré má DDR4.

Napriek jeho potenciálu sa väčšina jednotlivcov zatiaľ nemusí báť Blacksmith. Ide o sofistikovaný útok, ktorý si vyžaduje značné zručnosti a úsilie, aby bol úspešný.

David Fillion / Getty Images

„Vzhľadom na to, že často existujú jednoduchšie vektory útokov, myslíme si, že priemerní používatelia by sa tým nemali príliš obávať,“ povedal Razavi. "Iný príbeh, ak ste spravodajcom alebo aktivistom (čo nazývame 'cieľ s vysokou hodnotou')."

Ak ste cieľom s vysokou hodnotou, vaše možnosti sú obmedzené. Pamäť so vstavanou korekciou chýb (ECC) je odolnejšia, no nie je nezraniteľná a tiež nie je dostupná na väčšine spotrebiteľských zariadení.

Najlepšou obranou je vyhýbať sa akýmkoľvek nedôveryhodným aplikáciám. Razavi tiež odporúča použiť rozšírenie prehliadača, ktoré blokuje JavaScript, pretože výskumníci preukázali, že JavaScript možno použiť na vykonanie útoku Rowhammer.

Obchádzanie ochrany

Rowhammer sám o sebe nie je novým útokom. Vyšlo to na svetlo sveta v roku 2014 v dokumente Carnegie Mellon University a Intel Labels s názvom „Prevracanie bitov v pamäti bez prístupu k nim: Experimentálna štúdia chýb pri rušení DRAM.“ Tento papier demonštroval chybu v pamäti DDR3.

"Všetky zariadenia s DRAM sú pravdepodobne zraniteľné."

DDR4 obsahuje ochranu, Target Row Refresh (TRR), ktorá má zabrániť Rowhammeru detekciou útoku a obnovením pamäte skôr, ako dôjde k poškodeniu údajov. Blacksmith to obchádza úpravou útoku tak, aby používal nejednotné vzory, ktoré nespúšťajú ochranu DDR4, čím znovu zavádza Rowhammer ako problém pre novšie zariadenia, ktoré sa považujú za bezpečné.

Napriek tomu nie je všetka pamäť rovnako zraniteľná. Comsec testoval Blacksmith tromi vzorovými útokmi na 40 vzorkách pamätí DDR4. Niektorí padli rýchlo všetkým trom, iní vydržali dlhšie a najlepší odolali dvom z troch ukážkových útokov. Dokument Comsec neuvádza konkrétne testované pamäťové moduly.

Čo je to vlastne Rowhammer?

Blacksmith je forma útoku Rowhammer - ale čo je Rowhammer?

Rowhammer využíva malú fyzickú veľkosť pamäťových buniek v moderných DRAM. Tieto štruktúry sú také malé, že medzi nimi môže unikať elektrický prúd. Rowhammer buchne do DRAM dátami, ktoré vyvolávajú únik a následne môžu spôsobiť preklopenie bitovej hodnoty uloženej v pamäťových bunkách. "1" sa môže prevrátiť na "0" alebo naopak.

Je to ako trik mysle Jedi. V jednom momente zariadenie vie, že používateľ má iba základný prístup. Potom po kúsku uverí, že používateľ má úplný prístup správcu. Zariadenie netuší, že bolo oklamané, pretože útok zmenil jeho pamäť.

Comsec

A je to ešte horšie. Rowhammer, ako napr Zraniteľnosť Spectre objavený v procesoroch x86, využíva fyzickú charakteristiku hardvéru. To znamená, že je nemožné opraviť. Jediným úplným riešením je výmena hardvéru.

Útok je tiež nenápadný.

"Bude veľmi ťažké nájsť stopy po útoku kladivom, ak sa tak stane vo voľnej prírode, pretože všetky Útočník musí mať legitímny prístup k pamäti s určitým feng shui, aby sa ubezpečil, že systém nespadne,“ povedal Razavi.

Je tu však kúsok dobrých správ. Neexistuje žiadny dôkaz, že útočníci mimo výskumného prostredia používajú Rowhammer. To sa však môže kedykoľvek zmeniť.

"Musíme investovať do vyriešenia tohto problému," povedal Razavi, "pretože táto dynamika sa môže v budúcnosti zmeniť."