Cum se instalează Fail2ban pe Ubuntu Server 18.04

Îmbunătăţi Securitatea serverului Ubuntu prin adăugarea unui sistem de detectare a intruziunilor. Pentru asta, probabil că veți dori să apelați la Fail2ban. Fail2ban monitorizează anumite fișiere jurnal (găseate în fișierul /var/log director) pentru încercări eșuate de conectare sau atacuri automate. Când Fail2ban detectează o încercare de compromis de la o adresă IP, blochează adresa IP (prin adăugarea unui nou lanț la sistemul de securitate iptables) de la intrarea pe server.

Pentru a instala Fail2ban, aveți nevoie de acces shell pe orice versiune acceptată de Ubuntu Server, cu un cont care are privilegii sudo care să permită instalarea de noi pachete software.

Cum se instalează Fail2ban

Instalați Fail2ban folosind Apt. Cel mai bine este să efectuați instalarea pe o platformă de server proaspăt actualizată și, dacă versiunea de kernel se actualizează, reporniți serverul înainte de a instala Fail2ban.

După finalizarea instalării, porniți și activați Fail2ban cu următoarele două comenzi:

sudo systemctl start fail2ban

sudo systemctl enable fail2ban.

Fail2ban rulează acum pe sistem și este gata să fie configurat.

Configurați Fail2ban

Fail2ban este configurat folosind închisori. O închisoare definește modul în care un serviciu monitorizează și cât de rapid să ia măsuri împotriva atacurilor.

Ieșit din cutie, sistemul este deja securizat. Cu toate acestea, este, de asemenea, foarte flexibil. Fișierul principal de configurare este /etc/fail2ban/jail.conf. Nu editați acel fișier. În schimb, creați un fișier nou cu extensia de fișier .local. Fail2ban citește întotdeauna fișierele .conf în primul rând și în al doilea rând fișierele .local. Orice configurație citită în fișierul .local va suprascrie configurații similare din fișierul .conf.

Exemplu de configurare

Să presupunem că doriți să creați o închisoare personalizată pentru demonul Secure Shell care va:

- Monitorizați /var/log/auth.log.

- Utilizați filtrul implicit fail2ban sshd.

- Setați portul SSH la 22.

- Setați reîncercarea maximă la 3.

Personalizările ssh din închisoarea .local vor suprascrie orice configurație similară găsită în fișierul de configurare principal, jail.conf (de exemplu, reîncercarea implicită maximă în jail.conf este setată la 5). Cu această închisoare în loc, dacă o persoană (sau bot) eșuează un Conectare SSH încercarea de trei ori, cea originară adresa IP va fi interzis.

Pentru a configura acest lucru, lansați comanda:

sudo nano /etc/fail2ban/jail.local.

În acest nou fișier, lipiți următorul conținut:

[sshd]

activat = adevărat

port = 22

filtru = sshd

logpath = /var/log/auth.log

maxretry = 3.

Salvați și închideți fișierul, apoi reporniți Fail2ban cu comanda:

sudo systemctl restart fail2ban.

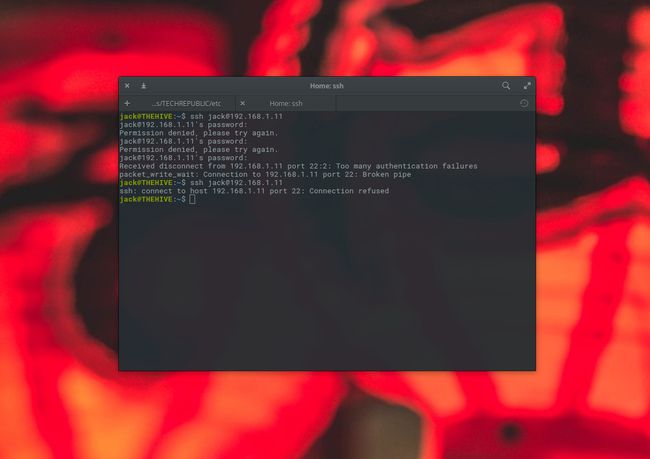

Testați Fail2ban

Pentru a testa Fail2ban, accesați o altă mașină cu o adresă IP diferită și inițiați o sesiune Secure Shell pe server, de fiecare dată introducând incorect parola utilizatorului. După a treia conectare eșuată, acel cont de utilizator devine interzis.

Chiar dacă încercați să reintroduceți SSH pe server de la aceeași adresă IP, accesul este în continuare refuzat.

Deblocați o adresă IP

Anulați interzicerea unui IP cu comanda fail2ban-client (care este instalată împreună cu fail2ban) astfel:

sudo fail2ban-client set sshd unbanip 192.168.1.100.