Cum se instalează și se utilizează un firewall Linux

Linux este una dintre cele mai sigure platforme desktop și server de pe planetă. Din cutie, veți găsi majoritatea distribuțiilor Linux mult mai sigure decât oricare Windows sau macOS. De fapt, pentru majoritatea cazurilor de utilizare desktop, securitatea oferită în majoritatea distribuțiilor Linux vă va fi de folos. Asta nu înseamnă, totuși, că ar trebui să ignorați complet securitatea sistem de operare pentru care ți-ai încredințat datele. De fapt, ar trebui să știți cum să lucrați cu un firewall Linux.

Ce este un firewall?

Mai simplu spus, un firewall este un subsistem pe un computer care blochează un anumit trafic de rețea să intre sau să iasă din computerul tău. Firewall-urile pot fi create pentru a fi foarte restrictive (permițând foarte puțină intrare și/sau ieșire) sau foarte permisive (permițând destul de puțină intrare și/sau ieșire). Firewall-urile vin în două tipuri diferite:

- Hardware - dispozitive fizice care servesc doar scopului de a vă proteja rețeaua (și computerele din rețea).

- Software - subsisteme de pe computere individuale care protejează numai mașina de găzduire.

Majoritatea rețelelor de acasă depind de o combinație a celor două. Soluția hardware este, în general, modemul/routerul implementat de dvs ISP. De multe ori aceste dispozitive sunt configurate pentru a fi foarte restrictive. În ceea ce privește software-ul, computerul dvs. desktop folosește un firewall software. Un astfel de firewall, care poate fi instalat și utilizat pe multe Linux distribuțiile (cum ar fi Ubuntu și derivatele sale), este Firewall necomplicat (UFW). Firewall necomplicat este exact ceea ce sună. Este un instrument simplu care face gestionarea blocării/permiterii traficului de rețea destul de simplă. UFW este un instrument numai de linie de comandă care face o treabă remarcabilă de a ajuta la securizarea computerului dvs. Linux.

Instalarea UFW

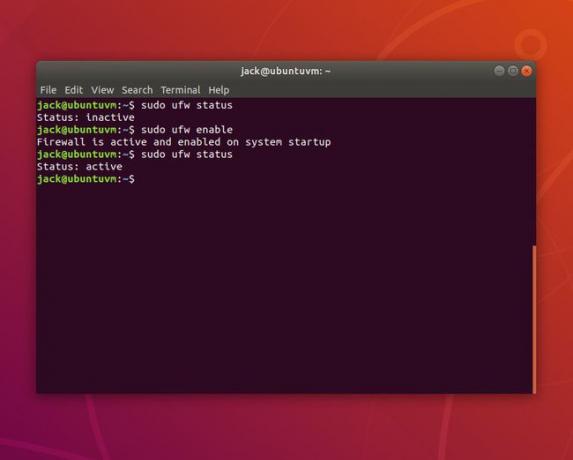

Atât pe Ubuntu, cât și pe majoritatea derivatelor Ubuntu, UWF este deja instalat. Pentru a afla dacă UFW este instalat pe computer, deschideți o fereastră de terminal și lansați comanda:

sudo ufw status.

Această comandă va raporta (cel mai probabil) că UFW este inactiv. Dacă descoperiți că UFW nu este instalat, lansați comanda.

sudo apt-get install ufw -y.

Activarea UFW

Deoarece UFW este inactiv în mod implicit, veți dori să îl activați. Pentru a face acest lucru, lansați comanda.

sudo ufw enableNow când verificați starea, se va afișa ca activ. Politica implicită

Majoritatea utilizatorilor nu vor trebui să-și facă griji prea mult cu privire la politica implicită. Cu toate acestea, cel mai bine este să înțelegeți cel puțin elementele de bază ale acestor politici.

O politică implicită este un set de reguli de reguli care controlează modul de gestionare a traficului care nu se potrivește în mod explicit cu alte reguli. Există patru politici implicite:

- INPUT—trafic care intră în computer.

- IEȘIRE — trafic care iese din computer.

- FORWARD — trafic care este redirecționat de la o destinație la alta.

- POLITICA DE APLICARE—trafic care este definit de aplicație (și nu de portul de rețea).

Pentru majoritatea utilizatorilor, doar politicile INPUT și OUTPUT vor fi de îngrijorare.

Politicile UFW implicite sunt setate în fișier /etc/default/ufw. Emite comanda.

-

sudo nano /etc/default/ufw

și căutați aceste patru rânduri:

DEFAULT_INPUT_POLICY="DROP" - DEFAULT_OUTPUT_POLICY="ACCEPT"

- DEFAULT_FORWARD_POLICY="DROP"

- DEFAULT_APPLICATION_POLICY="SKIP"

Este important să știți că fiecare dintre politicile de mai sus poate fi ajustată cu o valoare implicită ușor diferită.

- INPUT/OUTPUT/ FORWARD poate fi setat la ACCEPT, DROP sau REJECT

- APPLICATION poate fi setată la ACCEPT, DROP, REJECT sau SKIP

Diferența dintre ACCEPT, DROP și REJECT sunt:

- ACCEPT—Permiteți traficul prin firewall.

- RESPINGERE—Nu permiteți traficul prin firewall și trimiteți un mesaj ICMP care nu poate fi accesat la destinație înapoi la sursa de trimitere.

- DROP — Interziceți trecerea unui pachet prin firewall și nu trimiteți niciun răspuns.

Puteți ajusta politicile implicite în funcție de nevoile dvs. Dacă modificați politicile din fișier, reîncărcați regulile UFW cu comanda:

sudo ufw reload.

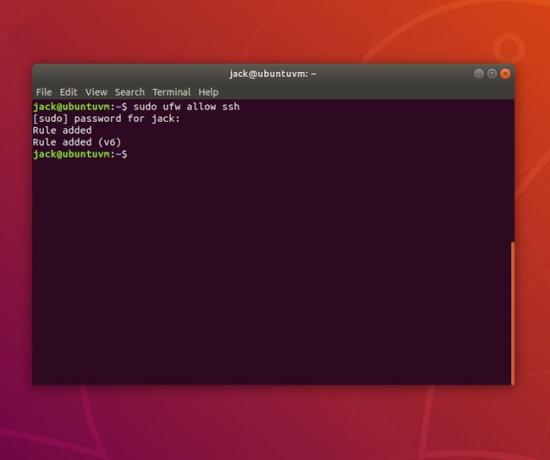

Permiterea traficului de intrare

Deoarece probabil că nu va trebui să modificați politica implicită de trafic de ieșire, să ne concentrăm pe permiterea traficului de intrare. Să spunem, de exemplu, că doriți să puteți securiza shell-ul în desktop-ul dvs. (folosind programul ssh comanda) de la o altă mașină. Pentru aceasta, ar trebui să instruiți UFW să permită traficul de intrare pe portul SSH standard (portul 22). Comanda pentru aceasta ar fi:

sudo ufw permit ssh.

Comanda de mai sus ar permite oricărei mașini din rețeaua dvs. (sau chiar dincolo de rețea dvs., dacă routerul dvs. este configurat să permită trafic extern) să acceseze computerul dvs., prin portul 22.

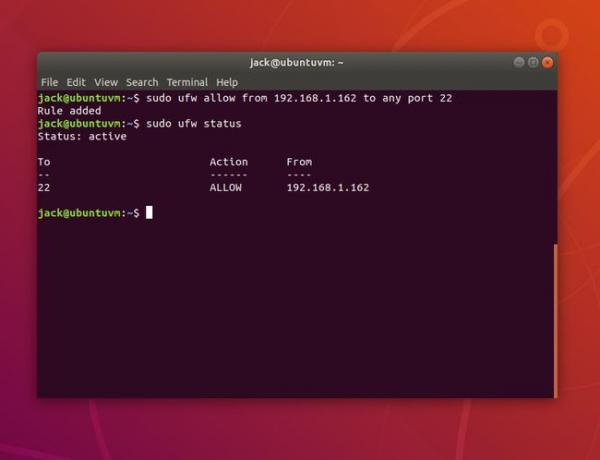

Toate acestea sunt bune și bune, cu excepția cazului în care doriți să permiteți doar anumite computere din rețeaua dvs. Să presupunem, de exemplu, că doriți să permiteți accesul unui singur computer—un computer cu adresa IP 192.168.1.162. Pentru aceasta, comanda ar fi:

sudo ufw permite de la 192.168.1.162 la orice port 22.

The.

permite de la

Declarația informează UFW că ceea ce urmează este adresa de la care permite traficul. The.

spre orice port

instruiește UFW să permită traficul în portul specificat. În exemplul de mai sus,.

numai

computerul din rețeaua dvs. căruia i-ar fi permis să securizeze shell-ul în computerul dvs. ar fi cel la adresa IP 192.168.1.162.

De asemenea, puteți refuza traficul către o interfață de rețea specificată. Să presupunem, de exemplu, că aparatul dvs. are două interfețe de rețea:

- INTERN—folosind interfața de rețea ens5 cu schema de adrese IP 192.168.1.x.

- EXTERN — utilizând interfața de rețea enp0s3 cu schema de adrese IP 172.217.1.x

Ce se întâmplă dacă doriți să lăsați regula care permite traficul ssh de intrare pe 192.168.1.162, dar refuzați tot traficul de intrare de la interfața externă? Pentru aceasta, comanda ar fi:

sudo ufw deny in on enp0s3 la orice port ssh.

Emite comanda.

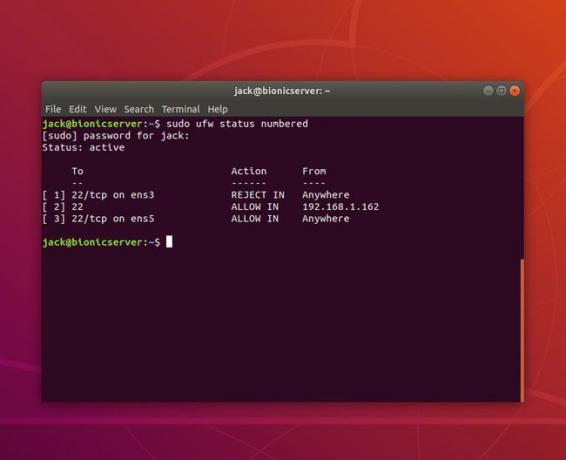

stare sudo ufw pentru a vedea că traficul ssh de la 192.168.1.162 este încă permis, în timp ce traficul de la interfața externă este refuzat. Ștergerea regulilor

Dacă descoperiți că ați creat reguli care cauzează probleme cu computerele care se conectează la computer, este posibil să ștergeți regulile pe care le-ați creat. Primul lucru pe care doriți să-l faceți este ca UFW să vă listeze regulile după număr. Pentru a face acest lucru, lansați comanda:

sudo ufw status numerotat.

Să presupunem că doriți să ștergeți regula numărul 1. Pentru a face acest lucru, lansați comanda:

sudo ufw delete 1.

Vi se va solicita să verificați ștergerea regulii. Tip y si foloseste Introduceți/Întoarceți pe tastatură pentru a confirma. Emite comanda.

sudo ufw status.