Blacksmith Attack folosește propria ta RAM împotriva ta

Recomandări cheie

- Rowhammer poate răsturna biți în RAM prin lovirea cu date.

- Blacksmith este o nouă formă de atac care ocolește protecția încorporată a DDR4.

- Deși nu a fost găsit în sălbăticie, atacul ar putea fi folosit împotriva țintelor „de mare valoare”.

Corsar

O nouă lucrare conturează un nou atac, supranumit Fierarul, care poate ocoli securitatea dispozitivului prin lovirea memoriei unui dispozitiv într-o stare dorită.

Publicat de Comsec, un grup de cercetare de securitate de la Departamentul de Tehnologia Informației și Inginerie Electrică la ETH Zürich, lucrarea descrie un atac „Rowhammer” care lovește memoria cu date nedorite pentru a declanșa puțin flip. Noua schimbare a Comsec asupra acestui atac, Blacksmith, poate ocoli protecțiile folosite de memoria DDR4 pentru a se proteja de astfel de atacuri.

„Toate dispozitivele care au DRAM sunt probabil vulnerabile”, Kaveh Razavi, profesor asistent la ETH Zürich și lider al Comsec, a declarat pentru Lifewire într-un e-mail.

Nu vă faceți griji. Probabil.

Amploarea atacului este uluitoare. Când Razavi spune „toate dispozitivele”, el chiar înseamnă „toate dispozitivele”.

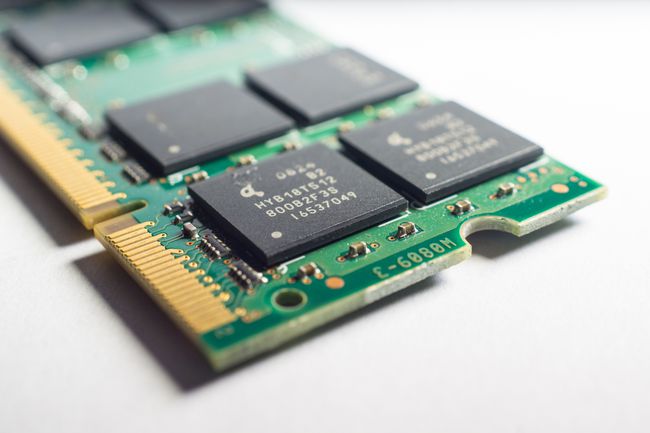

Testarea Comsec, care a inclus mostre de memorie DDR4 de la Samsung, Micron și Hynix, a fost efectuată pe computere care rulează Ubuntu Linux, dar ar putea funcționa cu aproape orice dispozitiv care are DDR4.

În ciuda potențialului său, majoritatea indivizilor nu trebuie să-și facă griji pentru Blacksmith încă. Acesta este un atac sofisticat care necesită abilități și efort semnificative pentru a avea succes.

David Fillion / Getty Images

„Având în vedere că există adesea vectori de atac mai simpli, credem că utilizatorii obișnuiți nu ar trebui să-și facă griji prea mult pentru acest lucru”, a spus Razavi. „O poveste diferită dacă ești reporter de știri sau activist (ceea ce numim „țintă de mare valoare”).”

Dacă sunteți o țintă de mare valoare, opțiunile dvs. sunt limitate. Memoria cu corecție a erorilor încorporată (ECC) este mai rezistentă, dar nu invulnerabilă și, de asemenea, nu este disponibilă pe majoritatea dispozitivelor de consum.

Cea mai bună apărare este să rămâneți departe de orice aplicație neîncrezătoare. Razavi recomandă, de asemenea, utilizarea unei extensii de browser care blochează JavaScript, deoarece cercetătorii au demonstrat că JavaScript poate fi folosit pentru a executa un atac Rowhammer.

Eludarea Protecțiilor

Rowhammer în sine nu este un atac nou. A fost scos la lumină într-o lucrare din 2014 de la Universitatea Carnegie Mellon și Intel Labels, intitulată „Întoarcerea biților în memorie fără a-i accesa: un studiu experimental al erorilor de perturbare a DRAM.” Acea lucrare a demonstrat eroarea din memoria DDR3.

„Toate dispozitivele care dispun de DRAM sunt probabil vulnerabile.”

DDR4 include o protecție, Target Row Refresh (TRR), menită să prevină Rowhammer prin detectarea unui atac și reîmprospătarea memoriei înainte ca datele să apară. Blacksmith ocolește acest lucru ajustând atacul pentru a utiliza modele neuniforme care nu declanșează protecția DDR4, reintroducând Rowhammer ca preocupare pentru dispozitivele mai noi considerate a fi sigure.

Totuși, nu toată memoria este la fel de vulnerabilă. Comsec a testat Blacksmith cu trei exemple de atacuri pe 40 de mostre de memorie DDR4. Unii au căzut rapid la toate trei, alții au rezistat mai mult, iar cei mai buni au rezistat la două dintre cele trei atacuri din eșantion. Lucrarea lui Comsec nu denumește modulele de memorie specifice testate.

Ce este un Rowhammer, oricum?

Blacksmith este o formă de atac Rowhammer, dar ce este Rowhammer?

Rowhammer profită de dimensiunea fizică mică a celulelor de memorie din DRAM-ul modern. Aceste structuri sunt atât de mici încât curentul electric se poate scurge între ele. Rowhammer împinge DRAM-ul cu date care induc scurgeri și, la rândul lor, pot cauza schimbarea valorii biților stocate în celulele de memorie. Un „1” se poate întoarce la un „0” sau invers.

Este ca un truc mental Jedi. Într-un moment, dispozitivul știe că un utilizator are doar acces de bază. Apoi, cu un pic, crede că utilizatorul are acces complet de administrator. Dispozitivul nu are idee că a fost păcălit deoarece atacul i-a alterat memoria.

Comsec

Și devine mai rău. Whammer, ca Vulnerabilitatea spectrului descoperit în procesoare x86, profită de o caracteristică fizică a hardware-ului. Asta înseamnă că este imposibil de petic. Singura soluție completă este înlocuirea hardware-ului.

Atacul este si ascuns.

„Va fi foarte greu să găsești urme ale unui atac cu ciocanul de ciocan dacă se întâmplă în sălbăticie, deoarece toate acestea atacatorul trebuie să aibă acces legitim la memorie, cu ceva feng shui pentru a se asigura că sistemul nu se prăbușește.” spuse Razavi.

Există totuși o fărâmă de vești bune. Nu există dovezi că atacatorii din afara unui mediu de cercetare folosesc Rowhammer. Totuși, asta se poate schimba oricând.

„Trebuie să investim în remedierea acestei probleme”, a spus Razavi, „deoarece această dinamică s-ar putea schimba în viitor”.