Wykryto nowe złośliwe oprogramowanie bankowe dla Androida

Niedawno odkryte szkodliwe oprogramowanie bankowe wykorzystuje nowy sposób rejestrowania danych logowania na urządzeniach z systemem Android.

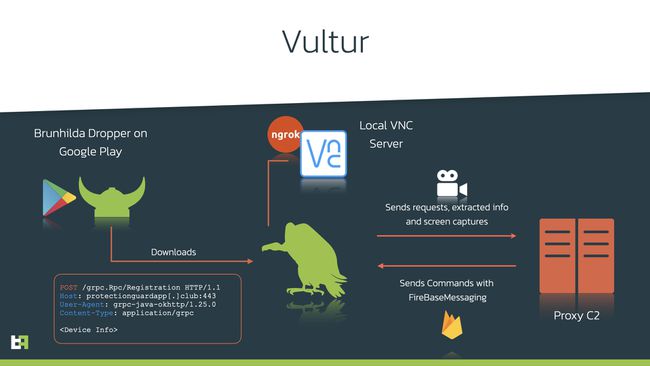

ZagrożenieFabric, firma zajmująca się bezpieczeństwem z siedzibą w Amsterdamie, po raz pierwszy odkryła w marcu nowe złośliwe oprogramowanie, które nazywa Vultur. Według ArsTechnica, Vultur rezygnuje ze standardowego sposobu przechwytywania danych uwierzytelniających i zamiast tego wykorzystuje wirtualną sieć komputerową (VNC) z możliwością zdalnego dostępu do nagrywania ekranu, gdy użytkownik wprowadza swoje dane logowania do określonych aplikacji.

Daniel Romero / Unsplash

Chociaż złośliwe oprogramowanie zostało pierwotnie wykryte w marcu, badacze z ThreatFabric uważają, że powiązali je z dropper Brunhildy, dropper złośliwego oprogramowania używany wcześniej w kilku aplikacjach Google Play do dystrybucji innych usług bankowych złośliwe oprogramowanie.

ThreatFabric mówi również, że sposób, w jaki Vultur podchodzi do gromadzenia danych, różni się od wcześniejszych trojanów dla Androida. Nie nakłada okna na aplikację, aby zebrać dane, które wprowadzasz do aplikacji. Zamiast tego używa VNC do nagrywania ekranu i przekazywania tych danych z powrotem do złych aktorów, którzy go uruchamiają.

Według ThreatFabric, Vultur działa w dużym stopniu polegając na usługach ułatwień dostępu znajdujących się na urządzeniu z Androidem. Po uruchomieniu złośliwe oprogramowanie ukrywa ikonę aplikacji, a następnie „nadużywa usługi w celu uzyskania wszystkich niezbędnych uprawnienia do prawidłowego działania”. ThreatFabric twierdzi, że jest to metoda podobna do tej stosowanej w poprzednim złośliwym oprogramowaniu nazywa Obcy, który, jak sądzi, może być połączony z Vulturem.

Największym zagrożeniem, jakie niesie ze sobą Vultur, jest to, że nagrywa ekran urządzenia z Androidem, na którym jest zainstalowany. Korzystając z usług ułatwień dostępu, śledzi, jaka aplikacja działa na pierwszym planie. Jeśli ta aplikacja znajduje się na liście celów Vultura, trojan rozpocznie nagrywanie i przechwyci wszystko, co zostało wpisane lub wprowadzone.

ZagrożenieFabric

Ponadto badacze ThreatFabric twierdzą, że sęp ingeruje w tradycyjne metody instalowania aplikacji. Osoby próbujące ręcznie odinstalować aplikację mogą zauważyć, że bot automatycznie kliknie przycisk Wstecz gdy użytkownik dotrze do ekranu szczegółów aplikacji, skutecznie blokując go przed dotarciem do odinstalowania przycisk.

ArsTechnica zauważa, że Google usunęło wszystkie aplikacje ze Sklepu Play, o których wiadomo, że zawierają zakraplacz Brunhilda, ale możliwe jest, że w przyszłości pojawią się nowe aplikacje. W związku z tym użytkownicy powinni instalować tylko zaufane aplikacje na swoich urządzeniach z Androidem. Podczas gdy Vultur celuje głównie w aplikacje bankowe, znany jest również z rejestrowania kluczowych danych wejściowych dla aplikacji takich jak Facebook, WhatsApp i innych aplikacji społecznościowych.