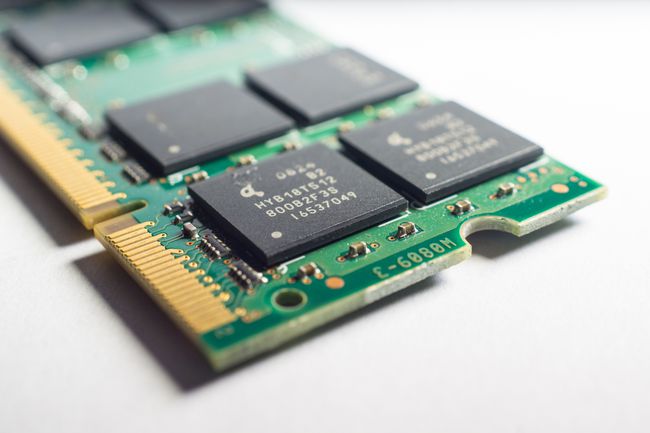

Blacksmith Attack używa twojej własnej pamięci RAM przeciwko tobie

Kluczowe dania na wynos

- Rowhammer może przerzucać bity w pamięci RAM, uderzając w nią danymi.

- Kowal to nowa forma ataku, która omija wbudowaną ochronę DDR4.

- Chociaż nie można go znaleźć na wolności, atak może być użyty przeciwko celom „o wysokiej wartości”.

Korsarz

Nowy artykuł przedstawia nowy atak, nazwany kowalem, które mogą ominąć zabezpieczenia urządzenia, doprowadzając pamięć urządzenia do pożądanego stanu.

Opublikowany przez Comsec, grupa badawcza bezpieczeństwa z Katedry Informatyki i Elektrotechniki przy ul ETH Zürich, artykuł opisuje atak „Rowhammer”, który niszczy pamięć niepotrzebnymi danymi, aby trochę wyzwolić trzepnięcie. Nowa wersja tego ataku firmy Comsec, Kowal, może ominąć zabezpieczenia używane przez pamięć DDR4 do ochrony przed takimi atakami.

„Wszystkie urządzenia wyposażone w pamięć DRAM są prawdopodobnie podatne na ataki” Kaveh Razawi, adiunkt w ETH Zürich i lider Comsec, powiedział Lifewire w e-mailu.

Nie martw się. Prawdopodobnie.

Zakres ataku jest oszałamiający. Kiedy Razavi mówi „wszystkie urządzenia”, naprawdę ma na myśli „wszystkie urządzenia”.

Testy Comsec, które obejmowały próbki pamięci DDR4 firm Samsung, Micron i Hynix, zostały przeprowadzone na komputerach z systemem Ubuntu Linux, ale może działać na prawie każdym urządzeniu z pamięcią DDR4.

Pomimo jego potencjału, większość osób nie musi się jeszcze martwić o kowala. Jest to wyrafinowany atak, który wymaga znacznych umiejętności i wysiłku, aby odnieść sukces.

David Fillion / Getty Images

„Biorąc pod uwagę, że często istnieją łatwiejsze wektory ataków, uważamy, że przeciętni użytkownicy nie powinni się tym zbytnio martwić” – powiedział Razavi. „Inna historia, jeśli jesteś reporterem wiadomości lub aktywistą (co nazywamy »celem o wysokiej wartości«).”

Jeśli jesteś celem o wysokiej wartości, Twoje możliwości są ograniczone. Pamięć z wbudowaną korekcją błędów (ECC) jest bardziej odporna, ale nie niezniszczalna, a także niedostępna na większości urządzeń konsumenckich.

Najlepszą obroną jest trzymanie się z dala od wszelkich niezaufanych aplikacji. Razavi zaleca również używanie rozszerzenia przeglądarki, które blokuje JavaScript, ponieważ naukowcy wykazali, że JavaScript może być użyty do wykonania ataku Rowhammer.

Obchodzenie zabezpieczeń

Sam Rowhammer nie jest nowym atakiem. Zostało to ujawnione w artykule z 2014 roku wydanym przez Carnegie Mellon University i Intel Labels, zatytułowanym „Odwracanie bitów w pamięci bez uzyskiwania do nich dostępu: eksperymentalne badanie błędów zakłócających DRAMW tym artykule przedstawiono błąd w pamięci DDR3.

„Wszystkie urządzenia wyposażone w pamięć DRAM są prawdopodobnie podatne na ataki”.

DDR4 zawiera zabezpieczenie Target Row Refresh (TRR), mające na celu zapobieganie Rowhammerowi poprzez wykrywanie ataku i odświeżanie pamięci przed wystąpieniem uszkodzenia danych. Blacksmith omija to, dostosowując atak do użycia niejednolitych wzorców, które nie uruchamiają ochrony DDR4, ponownie wprowadzając Rowhammera jako troskę o nowsze urządzenia uważane za bezpieczne.

Jednak nie każda pamięć jest tak samo wrażliwa. Comsec przetestował Blacksmitha z trzema przykładowymi atakami na 40 próbek pamięci DDR4. Niektóre szybko padły na wszystkie trzy, inne wytrzymały dłużej, a najlepsi odparli dwa z trzech przykładowych ataków. W dokumencie firmy Comsec nie wymieniono konkretnych testowanych modułów pamięci.

Co to jest Rowhammer?

Kowal to forma ataku Rowhammera — ale czym jest Rowhammer?

Rowhammer wykorzystuje niewielki rozmiar fizyczny komórek pamięci w nowoczesnej pamięci DRAM. Struktury te są tak małe, że może przepływać między nimi prąd elektryczny. Rowhammer bije DRAM danymi, które powodują wyciek, a co za tym idzie, mogą spowodować odwrócenie wartości bitowej przechowywanej w komórkach pamięci. „1” może zmienić się w „0” lub odwrotnie.

To jak sztuczka umysłu Jedi. W jednej chwili urządzenie wie, że użytkownik ma tylko podstawowy dostęp. Następnie, po odwróceniu, wydaje się, że użytkownik ma pełny dostęp administratora. Urządzenie nie ma pojęcia, że zostało oszukane, ponieważ atak zmienił jego pamięć.

Comsec

I jest coraz gorzej. Rowhammer, jak ten Podatność na widmo odkryty w procesorach x86, wykorzystuje fizyczną charakterystykę sprzętu. Oznacza to, że nie można łatać. Jedynym kompletnym rozwiązaniem jest wymiana sprzętu.

Atak jest również potajemny.

„Bardzo trudno będzie znaleźć ślady ataku rowhammera, jeśli zdarzy się on na wolności, ponieważ wszystkie atakujący musi mieć legalny dostęp do pamięci, z pewnym feng shui, aby upewnić się, że system nie ulegnie awarii ” powiedział Razawi.

Jest jednak strzęp dobrych wiadomości. Nie ma dowodów na to, że napastnicy spoza środowiska badawczego używają Rowhammera. To może się jednak zmienić w każdej chwili.

„Musimy zainwestować w rozwiązanie tego problemu”, powiedział Razavi, „ponieważ ta dynamika może się zmienić w przyszłości”.