Hvordan installere Fail2ban på Ubuntu Server 18.04

Forbedre Ubuntu Servers sikkerhet gjennom tillegg av et inntrengningsdeteksjonssystem. For det vil du sannsynligvis henvende deg til Fail2ban. Fail2ban overvåker spesifikke loggfiler (finnes i /var/log katalog) for mislykkede påloggingsforsøk eller automatiserte angrep. Når Fail2ban oppdager et forsøk på kompromiss fra en IP-adresse, blokkerer den IP-adressen (ved å legge til en ny kjede til iptables sikkerhetssystem) fra å få tilgang til serveren.

For å installere Fail2ban, trenger du shell-tilgang på en hvilken som helst støttet versjon av Ubuntu Server, med en konto som har sudo-privilegier som tillater installasjon av nye programvarepakker.

Hvordan installere Fail2ban

Installer Fail2ban med Apt. Det er best å utføre installasjonen på en nylig oppdatert serverplattform, og hvis kjerneversjonen oppdateres, start serveren på nytt før du installerer Fail2ban.

Etter at installasjonen er fullført, start og aktiver Fail2ban med følgende to kommandoer:

sudo systemctl start fail2ban

sudo systemctl aktiver fail2ban.

Fail2ban kjører nå på systemet og er klar til å konfigureres.

Konfigurer Fail2ban

Fail2ban er konfigurert med jails. Et fengsel definerer hvordan en tjeneste overvåker og hvor raskt den skal iverksette tiltak mot angrep.

Ut av esken er systemet allerede sikkert. Den er imidlertid også svært fleksibel. Hovedkonfigurasjonsfilen er /etc/fail2ban/jail.conf. Ikke rediger den filen. Opprett i stedet en ny fil med filtypen .local. Fail2ban leser alltid .conf-filer først og .local-filer etter det. Enhver konfigurasjon som leses i .local-filen vil overstyre lignende konfigurasjoner i .conf-filen.

Eksempel på konfigurasjon

La oss si at du vil opprette et tilpasset fengsel for Secure Shell-demonen som vil:

- Overvåk /var/log/auth.log.

- Bruk standard fail2ban sshd-filter.

- Sett SSH-porten til 22.

- Sett maksimalt forsøk på nytt til 3.

Ssh-tilpasningene i .local-fengselet vil overstyre enhver lignende konfigurasjon som finnes i hovedkonfigurasjonsfilen, jail.conf (for eksempel er standard maksimalt forsøk på nytt i jail.conf satt til 5). Med dette fengselet på plass, hvis en person (eller bot) mislykkes i en SSH pålogging forsøk tre ganger, den opprinnelige IP adresse vil bli forbudt.

For å konfigurere dette, utfør kommandoen:

sudo nano /etc/fail2ban/jail.local.

I denne nye filen limer du inn følgende innhold:

[sshd]

aktivert = sant

port = 22

filter = sshd

logpath = /var/log/auth.log

maxretry = 3.

Lagre og lukk filen, og start deretter Fail2ban på nytt med kommandoen:

sudo systemctl restart fail2ban.

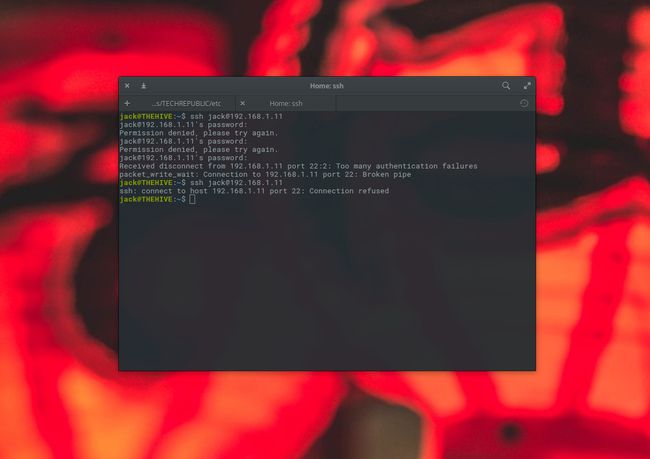

Test Fail2ban

For å teste Fail2ban, gå til en annen maskin med en annen IP-adresse og initier en Secure Shell-sesjon på serveren, hver gang du skriver inn brukerpassordet feil. Etter den tredje mislykkede påloggingen, blir den brukerkontoen utestengt.

Selv om du prøver å SSH tilbake til serveren fra samme IP-adresse, nektes tilgang fortsatt.

Fjern blokkering av en IP-adresse

Fjern ban en IP med kommandoen fail2ban-client (som er installert sammen med fail2ban) slik:

sudo fail2ban-klientsett sshd unbanip 192.168.1.100.