Hvordan installere og bruke en Linux-brannmur

Linux er en av de sikreste desktop- og serverplattformene på planeten. Ut av esken finner du de fleste Linux-distribusjoner langt sikrere enn begge Windows eller Mac os. Faktisk, for de fleste skrivebordsbruk, vil sikkerheten som tilbys i de fleste Linux-distribusjoner tjene deg godt. Det betyr imidlertid ikke at du fullstendig bør ignorere sikkerheten til operativsystem som du har betrodd dataene dine for. Faktisk ville det være nødvendig for deg å vite hvordan du jobber med en Linux-brannmur.

Hva er en brannmur?

Enkelt sagt er en brannmur et undersystem på en datamaskin som blokkerer viss nettverkstrafikk fra å gå inn eller ut av datamaskinen din. Brannmurer kan opprettes for å være svært restriktive (tillate svært lite inn og/eller ut) eller svært tillatende (tillate ganske mye inn og/eller ut). Brannmurer kommer i to forskjellige typer:

- Maskinvare – fysiske enheter som kun tjener det formål å beskytte nettverket ditt (og datamaskinene på nettverket).

- Programvare – undersystemer på individuelle datamaskiner som kun beskytter vertsmaskinen.

De fleste hjemmenettverk er avhengige av en kombinasjon av de to. Maskinvareløsningen er vanligvis modemet/ruteren som er distribuert av din ISP. Mange ganger er disse enhetene satt opp til å være svært restriktive. Når det gjelder programvaren, bruker den stasjonære datamaskinen en programvarebrannmur. En slik brannmur, som kan installeres og brukes på mange Linux distribusjoner (som Ubuntu og dets derivater), er Ukomplisert brannmur (UFW). Ukomplisert brannmur er akkurat hva det høres ut som. Det er et enkelt verktøy som gjør det ganske enkelt å administrere blokkering/tillatelse av nettverkstrafikk. UFW er et kommandolinjeverktøy som gjør en enestående jobb med å hjelpe med å sikre Linux-datamaskinen din.

Installasjon av UFW

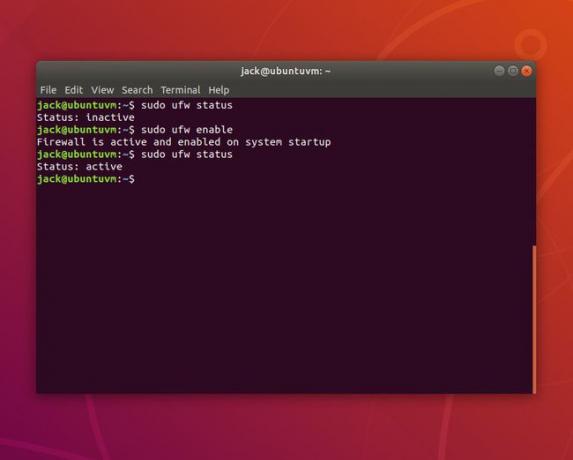

På både Ubuntu og de fleste Ubuntu-derivater er UWF allerede installert. For å finne ut om UFW er installert på datamaskinen din, åpne et terminalvindu og gi kommandoen:

sudo ufw status.

Denne kommandoen vil (mest sannsynlig) rapportere at UFW er inaktiv. Hvis du finner ut at UFW ikke er installert, utfør kommandoen.

sudo apt-get install ufw -y.

Aktiverer UFW

Fordi UFW er inaktiv som standard, vil du aktivere den. For å gjøre det, gi kommandoen.

sudo ufw enableNå når du sjekker statusen, vises den som aktiv. Standardpolicyen

De fleste brukere trenger ikke å bekymre seg for mye om standardpolicyen. Imidlertid er det best å i det minste forstå det grunnleggende om disse retningslinjene.

En standardpolicy er et sett med regelregler som kontrollerer hvordan trafikk skal håndteres som ikke eksplisitt samsvarer med andre regler. Det er fire standardpolicyer:

- INPUT—trafikk som kommer inn i datamaskinen.

- OUTPUT—trafikk som går ut av datamaskinen.

- FORWARD—trafikk som viderekobles fra en destinasjon til en annen.

- APPLIKASJONSPOLITIK – trafikk som er definert av applikasjon (og ikke nettverksport).

For de fleste brukere vil bare INPUT- og OUTPUT-retningslinjene være av interesse.

Standard UFW-policyer er angitt i filen /etc/default/ufw. Gi kommandoen.

-

sudo nano /etc/default/ufw

og se etter disse fire linjene:

DEFAULT_INPUT_POLICY="DROPP" - DEFAULT_OUTPUT_POLICY="GODTA"

- DEFAULT_FORWARD_POLICY="DROPP"

- DEFAULT_APPLICATION_POLICY="HOPP OVER"

Det er viktig å vite at hver av retningslinjene ovenfor kan justeres med en litt annen standard.

- INPUT/OUTPUT/FORWARD kan settes til ACCEPT, DROP eller REJECT

- APPLIKASJON kan settes til ACCEPT, DROP, REJECT eller SKIP

Forskjellen mellom ACCEPT, DROP og REJECT er:

- GODKJENT – Tillat trafikk gjennom brannmuren.

- AVVIS – Ikke tillat trafikk gjennom brannmuren og send en ICMP-destinasjonsmelding som ikke kan nås tilbake til avsenderkilden.

- DROP – Forby en pakke fra å passere gjennom brannmuren og send ingen svar.

Du kan justere standardpolicyene for å passe dine behov. Hvis du endrer policyene i filen, last inn UFW-reglene på nytt med kommandoen:

sudo ufw last inn på nytt.

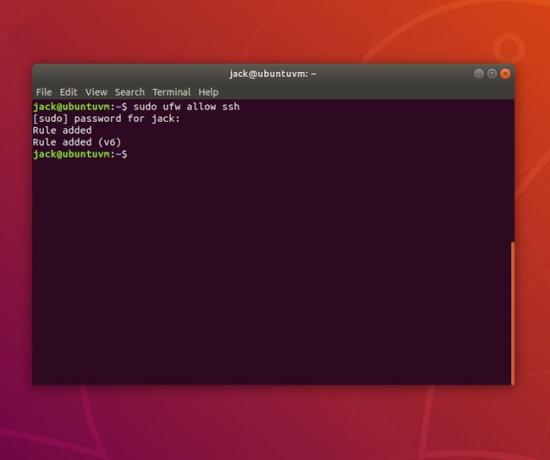

Tillat innkommende trafikk

Siden du sannsynligvis ikke trenger å endre standard policy for utgående trafikk, la oss fokusere på å tillate innkommende trafikk. Si for eksempel at du vil være i stand til å sikre skallet på skrivebordet ditt (ved hjelp av ssh kommando) fra en annen maskin. For dette må du instruere UFW om å tillate innkommende trafikk på standard SSH-port (port 22). Kommandoen for dette vil være:

sudo ufw tillat ssh.

Kommandoen ovenfor vil tillate hvilken som helst maskin på nettverket ditt (eller til og med utenfor nettverket ditt, hvis ruteren din er konfigurert til å tillate ekstern trafikk) å få tilgang til datamaskinen din via port 22.

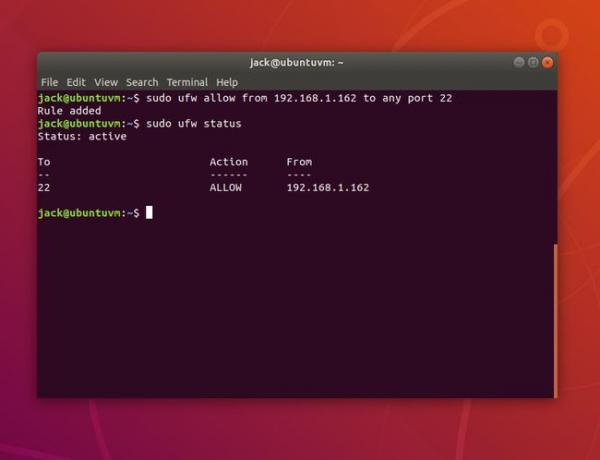

Det er helt greit, med mindre du bare vil tillate bestemte datamaskiner på nettverket ditt. Si for eksempel at du vil tillate bare én datamaskin – en datamaskin med IP-adressen 192.168.1.162. For dette vil kommandoen være:

sudo ufw tillat fra 192.168.1.162 til hvilken som helst port 22.

De.

tillate fra

uttalelsen instruerer UFW at det som følger er adressen som trafikken skal tillates fra. De.

til enhver havn

instruerer UFW å tillate trafikk den angitte porten. I eksemplet ovenfor er.

kun

datamaskinen på nettverket som får lov til å sikre skallet til datamaskinen din, vil være den med IP-adressen 192.168.1.162.

Du kan også nekte trafikk til et spesifisert nettverksgrensesnitt. La oss for eksempel si at maskinen din har to nettverksgrensesnitt:

- INTERN – bruker nettverksgrensesnitt ens5 med IP-adresseskjema 192.168.1.x.

- EKSTERN – bruker nettverksgrensesnitt enp0s3 med IP-adresseskjema 172.217.1.x

Hva om du vil forlate regelen som tillater innkommende ssh-trafikk på 192.168.1.162, men nekte all innkommende trafikk fra det eksterne grensesnittet? For dette vil kommandoen være:

sudo ufw nekte inn på enp0s3 til enhver port ssh.

Gi kommandoen.

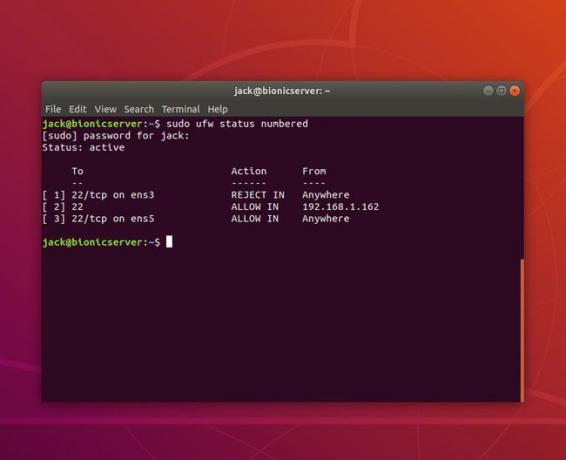

sudo ufw-status for å se at ssh-trafikk fra 192.168.1.162 fortsatt er tillatt, mens trafikk fra det eksterne grensesnittet nektes. Sletting av regler

Hvis du finner ut at du har opprettet regler som forårsaker problemer med datamaskiner som kobler til maskinen din, er det mulig å slette reglene du har opprettet. Det første du vil gjøre er å få UFW til å liste reglene dine etter nummer. For å gjøre dette, utfør kommandoen:

sudo ufw status nummerert.

Si at du vil slette regel nummer 1. For å gjøre dette, utfør kommandoen:

sudo ufw slette 1.

Du vil bli bedt om å bekrefte slettingen av regelen. Type y og bruk Enter/retur på tastaturet for å bekrefte. Gi kommandoen.

sudo ufw status.