Nieuwe malware voor Android Bankieren ontdekt

Een recent ontdekte malware voor het bankwezen gebruikt een nieuwe manier om inloggegevens op Android-apparaten vast te leggen.

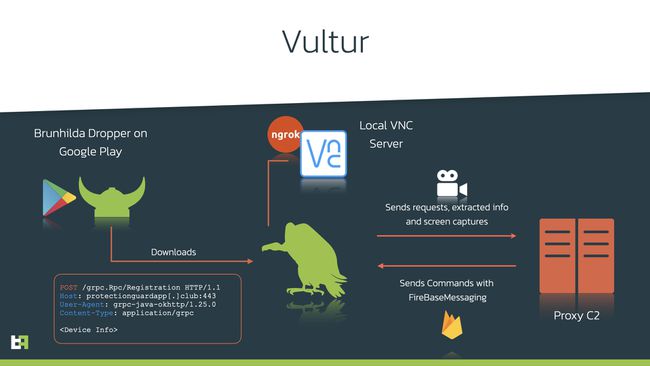

BedreigingStof, een beveiligingsbedrijf gevestigd in Amsterdam, ontdekte in maart voor het eerst de nieuwe malware, die het Vultur noemt. Volgens ArsTechnica, ziet Vultur af van de voorheen standaard manier om inloggegevens vast te leggen en maakt in plaats daarvan gebruik van virtuele netwerkcomputing (VNC) met mogelijkheden voor externe toegang om het scherm op te nemen wanneer een gebruiker zijn inloggegevens in specifieke toepassingen invoert.

Daniel Romero / Unsplash

Hoewel de malware oorspronkelijk in maart werd ontdekt, denken onderzoekers van ThreatFabric dat ze deze in verband hebben gebracht met de Brunhilda-dropper, een malware-dropper die eerder in verschillende Google Play-apps werd gebruikt om ander bankieren te verspreiden malware.

ThreatFabric zegt ook dat de manier waarop Vultur het verzamelen van gegevens benadert, verschilt van eerdere Android-trojans. Er wordt geen venster over de toepassing geplaatst om de gegevens te verzamelen die u in de app invoert. In plaats daarvan gebruikt het VNC om het scherm op te nemen en die gegevens terug te sturen naar de slechte actoren die het uitvoeren.

Volgens ThreatFabric werkt Vultur door sterk te vertrouwen op toegankelijkheidsservices op het Android-apparaat. Wanneer de malware wordt gestart, verbergt het het app-pictogram en vervolgens "misbruikt het de services om al het benodigde te verkrijgen toestemmingen om correct te werken." ThreatFabric zegt dat dit een vergelijkbare methode is als die gebruikt in een eerdere malware genaamd Buitenaards wezen, waarvan het denkt dat het in verband kan worden gebracht met Vultur.

De grootste bedreiging die Vultur met zich meebrengt, is dat het het scherm registreert van het Android-apparaat waarop het is geïnstalleerd. Met behulp van de Accessibility Services houdt het bij welke applicatie op de voorgrond draait. Als die applicatie op de doellijst van Vultur staat, begint de trojan met opnemen en legt hij alles vast wat getypt of ingevoerd is.

BedreigingStof

Bovendien zeggen ThreatFabric-onderzoekers dat gier de traditionele methoden voor het installeren van apps verstoort. Degenen die de applicatie handmatig proberen te verwijderen, kunnen merken dat de bot automatisch op de terug-knop klikt wanneer de gebruiker het app-detailsscherm bereikt, waardoor ze effectief worden vergrendeld om de verwijdering te bereiken knop.

ArsTechnica merkt op dat Google alle Play Store-apps heeft verwijderd waarvan bekend is dat ze de Brunhilda-dropper bevatten, maar het is mogelijk dat er in de toekomst nieuwe apps verschijnen. Als zodanig mogen gebruikers alleen vertrouwde apps op hun Android-apparaten installeren. Hoewel Vultur zich voornamelijk richt op bankapplicaties, is het ook bekend dat het belangrijke invoer registreert voor applicaties zoals Facebook, WhatsApp en andere sociale media-apps.