Blacksmith Attack gebruikt je eigen RAM tegen je

Belangrijkste leerpunten

- Rowhammer kan bits in RAM omdraaien door er gegevens op te hameren.

- Blacksmith is een nieuwe vorm van aanval die de ingebouwde bescherming van DDR4 omzeilt.

- Hoewel het niet in het wild wordt gevonden, kan de aanval worden gebruikt tegen "hoogwaardige" doelen.

Zeerover

Een nieuw artikel schetst een nieuwe aanval, nagesynchroniseerde smid, die de apparaatbeveiliging kan omzeilen door het geheugen van een apparaat in een gewenste staat te brengen.

Gepubliceerd door Comsec, een beveiligingsonderzoeksgroep van de afdeling Informatietechnologie en Elektrotechniek bij ETH Zürich, de krant beschrijft een "Rowhammer" -aanval die het geheugen dichtslaat met ongewenste gegevens om een beetje omdraaien. Comsec's nieuwe draai aan deze aanval, Blacksmith, kan de beveiligingen omzeilen die door het DDR4-geheugen worden gebruikt om dergelijke aanvallen te voorkomen.

"Alle apparaten met DRAM zijn waarschijnlijk kwetsbaar", Kaveh Razavi, een assistent-professor aan de ETH Zürich en leider van Comsec, vertelde Lifewire in een e-mail.

Maak je geen zorgen. Waarschijnlijk.

De omvang van de aanval is onthutsend. Als Razavi 'alle apparaten' zegt, bedoelt hij echt 'alle apparaten'.

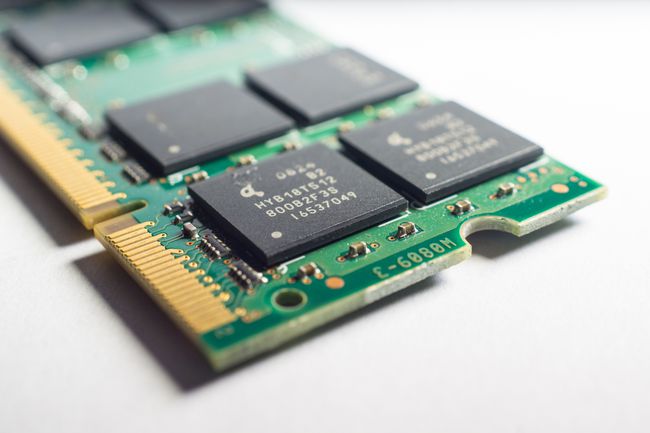

De tests van Comsec, waaronder DDR4-geheugensamples van Samsung, Micron en Hynix, werden uitgevoerd op computers met Ubuntu Linux, maar het zou tegen bijna elk apparaat met DDR4 kunnen werken.

Ondanks het potentieel, hoeven de meeste mensen zich nog geen zorgen te maken over Blacksmith. Dit is een geavanceerde aanval die aanzienlijke vaardigheid en inspanning vereist om succes te hebben.

David Fillion / Getty Images

"Gezien het feit dat er vaak eenvoudigere aanvalsvectoren bestaan, denken we dat gemiddelde gebruikers zich hier niet al te veel zorgen over moeten maken", zegt Razavi. "Ander verhaal als je een nieuwsverslaggever of een activist bent (wat wij een 'hoogwaardig doelwit' noemen)."

Als u een waardevol doelwit bent, zijn uw opties beperkt. Geheugen met ingebouwde foutcorrectie (ECC) is resistenter, maar niet onkwetsbaar, en ook niet beschikbaar op de meeste consumentenapparaten.

De beste verdediging is om uit de buurt te blijven van niet-vertrouwde applicaties. Razavi raadt ook aan om een browserextensie te gebruiken die JavaScript blokkeert, aangezien onderzoekers hebben aangetoond dat JavaScript kan worden gebruikt om een Rowhammer-aanval uit te voeren.

Beveiligingen omzeilen

Rowhammer zelf is geen nieuwe aanval. Het werd aan het licht gebracht in een paper uit 2014 van Carnegie Mellon University en Intel Labels, getiteld "Bits in het geheugen omdraaien zonder ze te gebruiken: een experimentele studie van DRAM-storingsfouten." Dat document toonde de fout in het DDR3-geheugen aan.

"Alle apparaten met DRAM zijn waarschijnlijk kwetsbaar."

DDR4 bevat een bescherming, Target Row Refresh (TRR), bedoeld om Rowhammer te voorkomen door een aanval te detecteren en geheugen te vernieuwen voordat gegevenscorruptie optreedt. Blacksmith omzeilt dit door de aanval aan te passen om niet-uniforme patronen te gebruiken die de bescherming van DDR4 niet activeren, waardoor Rowhammer opnieuw wordt geïntroduceerd als een zorg voor nieuwere apparaten die als veilig worden beschouwd.

Toch is niet al het geheugen even kwetsbaar. Comsec heeft Blacksmith getest met drie voorbeeldaanvallen op 40 voorbeelden van DDR4-geheugen. Sommigen vielen snel tegen alle drie, anderen hielden het langer vol en de besten weerstonden twee van de drie voorbeeldaanvallen. Het document van Comsec noemt de specifieke geteste geheugenmodules niet.

Wat is een Rowhammer eigenlijk?

Smid is een vorm van Rowhammer-aanval, maar wat is Rowhammer?

Rowhammer maakt gebruik van de kleine fysieke grootte van geheugencellen in moderne DRAM. Deze structuren zijn zo klein dat er elektrische stroom tussen kan lekken. Rowhammer bestookt DRAM met gegevens die lekkage veroorzaken en die op hun beurt ertoe kunnen leiden dat de bitwaarde die in geheugencellen is opgeslagen, omslaat. Een "1" kan veranderen in een "0" of omgekeerd.

Het is als een Jedi-mindtruc. Het ene moment weet het apparaat dat een gebruiker alleen basistoegang heeft. Dan, in een handomdraai, gelooft het dat de gebruiker volledige beheerderstoegang heeft. Het apparaat heeft geen idee dat het is misleid omdat de aanval zijn geheugen heeft gewijzigd.

Comsec

En het wordt erger. Rowhammer, zoals de Spectre-kwetsbaarheid ontdekt in x86-processors, profiteert van een fysiek kenmerk van de hardware. Dat betekent dat het onmogelijk is om te patchen. De enige complete oplossing is om de hardware te vervangen.

De aanval is ook sluipend.

"Het zal heel moeilijk zijn om sporen van een aanval met een roeihamer te vinden als het in het wild gebeurt, aangezien alle aanvaller moet legitieme geheugentoegang hebben, met wat feng shui om ervoor te zorgen dat het systeem niet crasht," zei Razavi.

Er is echter een greintje goed nieuws. Er is geen bewijs dat aanvallers buiten een onderzoeksomgeving Rowhammer gebruiken. Dat kan echter elk moment veranderen.

"We moeten investeren in het oplossen van dit probleem", zei Razavi, "aangezien deze dynamiek in de toekomst zou kunnen veranderen."