Kā instalēt Fail2ban Ubuntu serverī 18.04

Uzlabot Ubuntu servera drošība pievienojot ielaušanās atklāšanas sistēmu. Šim nolūkam jūs, iespējams, vēlēsities vērsties pie Fail2ban. Fail2ban uzrauga noteiktus žurnālfailus (atrodams /var/log direktorijā) neveiksmīgiem pieteikšanās mēģinājumiem vai automatizētiem uzbrukumiem. Kad Fail2ban konstatē IP adreses kompromisa mēģinājumu, tas bloķē IP adreses (pievienojot jaunu ķēdi iptables drošības sistēmai) piekļuvi serverī.

Lai instalētu Fail2ban, jums ir nepieciešama čaulas piekļuve jebkurai atbalstītai Ubuntu Server versijai, izmantojot kontu, kuram ir sudo privilēģijas, kas ļauj instalēt jaunas programmatūras pakotnes.

Kā instalēt Fail2ban

Instalējiet Fail2ban, izmantojot Apt. Vislabāk ir veikt instalēšanu uz tikko atjauninātas servera platformas un, ja kodola versija tiek atjaunināta, pirms Fail2ban instalēšanas restartējiet serveri.

Kad instalēšana ir pabeigta, palaidiet un iespējojiet Fail2ban, izmantojot šādas divas komandas:

sudo systemctl start fail2ban

sudo systemctl enable fail2ban.

Fail2ban tagad darbojas sistēmā un ir gatavs konfigurēšanai.

Konfigurējiet Fail2ban

Fail2ban ir konfigurēts, izmantojot cietumus. Cietums nosaka, kā pakalpojums uzrauga un cik ātri jārīkojas pret uzbrukumiem.

Izņemta no kastes, sistēma jau ir droša. Tomēr tas ir arī ļoti elastīgs. Galvenais konfigurācijas fails ir /etc/fail2ban/jail.conf. Nerediģējiet šo failu. Tā vietā izveidojiet jaunu failu ar .local faila paplašinājumu. Fail2ban vienmēr vispirms nolasa .conf failus un pēc tam .local failus. Jebkura konfigurācija, kas nolasīta .local failā, ignorēs līdzīgas konfigurācijas .conf failā.

Konfigurācijas piemērs

Pieņemsim, ka vēlaties izveidot pielāgotu cietumu Secure Shell dēmonam, kas:

- Pārraugiet /var/log/auth.log.

- Izmantojiet noklusējuma fail2ban sshd filtru.

- Iestatiet SSH portu uz 22.

- Iestatiet maksimālo atkārtojumu skaitu uz 3.

Ssh pielāgojumi .local cietumā ignorēs jebkuru līdzīgu konfigurāciju, kas atrodama galvenajā konfigurācijas failā jail.conf (piemēram, noklusējuma maksimālais atkārtotais mēģinājums failā jail.conf ir iestatīts uz 5). Ja ir izveidots šis cietums, ja persona (vai robots) neizdodas SSH pieteikšanās mēģinājums trīs reizes, sākotnējais IP adrese tiks aizliegts.

Lai to konfigurētu, izdodiet komandu:

sudo nano /etc/fail2ban/jail.local.

Šajā jaunajā failā ielīmējiet šādu saturu:

[sshd]

iespējots = patiess

ports = 22

filtrs = sshd

logpath = /var/log/auth.log

maksretrija = 3.

Saglabājiet un aizveriet failu, pēc tam restartējiet Fail2ban ar komandu:

sudo systemctl restart fail2ban.

Pārbaudīt Fail2ban

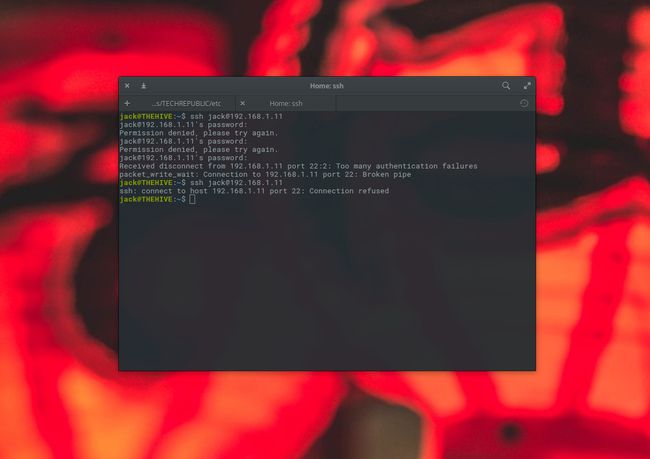

Lai pārbaudītu Fail2ban, dodieties uz citu datoru ar citu IP adresi un sāciet Secure Shell sesiju serverī, katru reizi ierakstot lietotāja paroli nepareizi. Pēc trešās neveiksmīgās pieteikšanās šis lietotāja konts tiek aizliegts.

Pat ja mēģināt atgriezties serverī SSH no tās pašas IP adreses, piekļuve joprojām tiek liegta.

Atbloķējiet IP adresi

Atceliet IP aizliegumu ar komandu fail2ban-client (kas tiek instalēta kopā ar fail2ban), piemēram:

sudo fail2ban-client komplekts sshd unbanip 192.168.1.100.