Blacksmith Attack izmanto jūsu RAM pret jums

Key Takeaways

- Rowhammer var apgriezt RAM bitus, ievietojot to ar datiem.

- Blacksmith ir jauns uzbrukuma veids, kas apiet DDR4 iebūvēto aizsardzību.

- Lai arī uzbrukums nav sastopams savvaļā, to var izmantot pret "augstvērtīgiem" mērķiem.

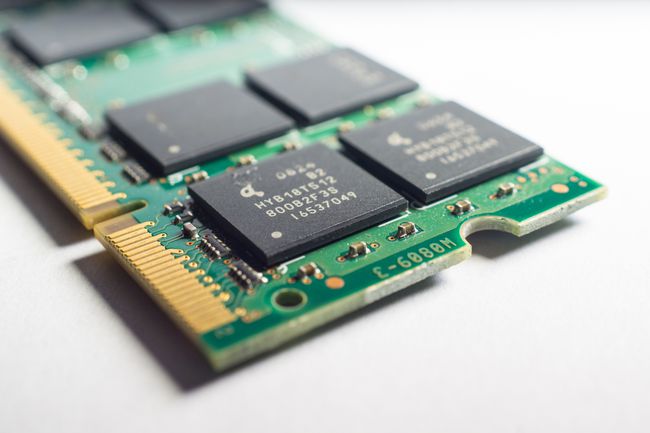

Korsārs

Jaunā dokumentā ir aprakstīts jauns uzbrukums, nodēvēts par Kalēju, kas var apiet ierīces drošību, pārslēdzot ierīces atmiņu vēlamajā stāvoklī.

Publicēja Comsec, drošības pētniecības grupa no Informācijas tehnoloģiju un elektrotehnikas katedras plkst ETH Zürich, rakstā ir aprakstīts "Rowhammer" uzbrukums, kas apgrūtina atmiņu ar nevēlamiem datiem, lai tas nedaudz iedarbinātu. uzsist. Comsec jaunais pavērsiens šim uzbrukumam, Blacksmith, var apiet aizsardzību, ko izmanto DDR4 atmiņa, lai aizsargātos pret šādiem uzbrukumiem.

"Visas ierīces, kurās ir DRAM, visticamāk, ir neaizsargātas." Kavehs Razavi, ETH Cīrihes docents un Comsec vadītājs, pastāstīja Lifewire e-pastā.

Neuztraucieties. Droši vien.

Uzbrukuma apjoms ir satriecošs. Kad Razavi saka "visas ierīces", viņš tiešām domā "visas ierīces".

Comsec testēšana, kas ietvēra Samsung, Micron un Hynix DDR4 atmiņas paraugus, tika veikta datoros, kuros darbojas Ubuntu Linux, taču tā varēja darboties ar gandrīz jebkuru ierīci, kurai ir DDR4.

Neskatoties uz tā potenciālu, lielākajai daļai cilvēku vēl nav jāuztraucas par Blacksmith. Šis ir sarežģīts uzbrukums, kas prasa ievērojamas prasmes un pūles, lai gūtu panākumus.

Deivids Filjons / Getty Images

"Ņemot vērā, ka bieži vien pastāv vieglāki uzbrukuma vektori, mēs domājam, ka vidusmēra lietotājiem par to nevajadzētu pārāk daudz uztraukties," sacīja Razavi. "Atšķirīgs stāsts, ja esat ziņu reportieris vai aktīvists (ko mēs saucam par "augstvērtīgu mērķi")."

Ja esat vērtīgs mērķis, jūsu iespējas ir ierobežotas. Atmiņa ar iebūvētu kļūdu labošanu (ECC) ir izturīgāka, taču nav ievainojama, kā arī nav pieejama lielākajā daļā patērētāju ierīču.

Labākā aizsardzība ir izvairīties no neuzticamām lietojumprogrammām. Razavi arī iesaka izmantot pārlūkprogrammas paplašinājumu, kas bloķē JavaScript, jo pētnieki ir pierādījuši, ka JavaScript var izmantot Rowhammer uzbrukuma izpildei.

Aizsardzības apiešana

Rowhammer pats par sevi nav jauns uzbrukums. Tas tika atklāts 2014. gada Kārnegija Melona universitātes un Intel Labels rakstā ar nosaukumu "Atmiņas bitu pārgriešana, nepiekļūstot tiem: eksperimentāls pētījums par DRAM traucējumu kļūdāmŠajā dokumentā tika parādīta kļūda DDR3 atmiņā.

"Visas ierīces, kurās ir DRAM, visticamāk, ir neaizsargātas."

DDR4 ietver aizsardzību, Target Row Refresh (TRR), kas paredzēta, lai novērstu Rowhammer, atklājot uzbrukumu un atsvaidzinot atmiņu pirms datu bojājuma. Blacksmith to apiet, pielāgojot uzbrukumu, lai izmantotu nevienmērīgus modeļus, kas neaktivizē DDR4 aizsardzību, atkārtoti ieviešot Rowhammer kā rūpes par jaunākām ierīcēm, kas tiek uzskatītas par drošām.

Tomēr ne visa atmiņa ir vienlīdz neaizsargāta. Comsec pārbaudīja Blacksmith ar trim uzbrukumiem 40 DDR4 atmiņas paraugiem. Daži ātri nokrita līdz visiem trim, citi izturēja ilgāk, bet labākie pretojās diviem no trim izlases uzbrukumiem. Comsec dokumentā nav norādīti konkrēti pārbaudītie atmiņas moduļi.

Kas vispār ir Rowhammer?

Kalējs ir Rowhammer uzbrukuma veids, bet kas ir Rowhammer?

Rowhammer izmanto mūsdienu DRAM atmiņas šūnu mazo fizisko izmēru priekšrocības. Šīs konstrukcijas ir tik mazas, ka starp tām var noplūst elektriskā strāva. Rowhammer iespiež DRAM ar datiem, kas izraisa noplūdi un, savukārt, var izraisīt atmiņas šūnās saglabātās bitu vērtības apvērsumu. "1" var pārvērst par "0" vai otrādi.

Tas ir kā džedaju prāta triks. Vienu brīdi ierīce zina, ka lietotājam ir tikai pamata piekļuve. Pēc tam, nedaudz pagriežot, tā uzskata, ka lietotājam ir pilna administratora piekļuve. Ierīcei nav ne jausmas, ka tā tika maldināta, jo uzbrukums mainīja tās atmiņu.

Comsec

Un kļūst sliktāk. Rowhammer, piemēram, Spoku ievainojamība atklāts x86 procesoros, izmanto aparatūras fiziskās īpašības. Tas nozīmē, ka nav iespējams aizlāpīt. Vienīgais pilnīgais risinājums ir aparatūras nomaiņa.

Arī uzbrukums ir slēpts.

"Būs ļoti grūti atrast vesera uzbrukuma pēdas, ja tas notiks savvaļā, jo visi Uzbrucējam ir jābūt likumīgai piekļuvei atmiņai, izmantojot fen šui, lai nodrošinātu, ka sistēma neavārē. teica Razavi.

Tomēr ir kāda laba ziņa. Nav pierādījumu, ka uzbrucēji ārpus pētniecības vides izmantotu Rowhammer. Tomēr tas var mainīties jebkurā laikā.

"Mums ir jāiegulda šīs problēmas risināšanā," sacīja Razavi, "jo šī dinamika nākotnē var mainīties."