새로운 안드로이드 뱅킹 악성코드 발견

최근에 발견된 뱅킹 악성코드는 Android 기기에서 로그인 자격 증명을 기록하는 새로운 방법을 사용합니다.

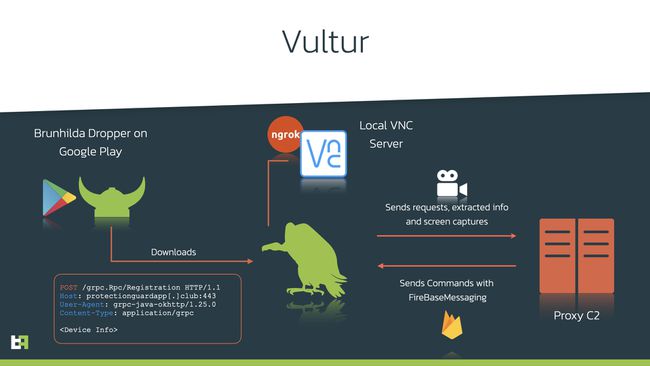

ThreatFabric암스테르담에 기반을 둔 보안 회사인 Vultur는 3월에 처음으로 새로운 악성코드를 발견했습니다. 에 따르면 아르스테크니카, Vultur는 자격 증명을 캡처하는 이전의 표준 방식을 포기하고 대신 가상 네트워크 컴퓨팅(VNC) 사용자가 특정 응용 프로그램에 로그인 세부 정보를 입력할 때 화면을 기록하는 원격 액세스 기능이 있습니다.

다니엘 로메로 / 언스플래쉬

멀웨어는 원래 3월에 발견되었지만 ThreatFabric의 연구원들은 이를 다른 뱅킹을 배포하기 위해 여러 Google Play 앱에서 이전에 사용된 멀웨어 드로퍼인 Brunhilda 드로퍼 멀웨어.

ThreatFabric은 또한 Vultur가 데이터 수집에 접근하는 방식이 과거 Android 트로이 목마와 다르다고 말합니다. 응용 프로그램에 입력하는 데이터를 수집하기 위해 응용 프로그램 위에 창을 겹치지 않습니다. 대신 VNC를 사용하여 화면을 녹화하고 해당 데이터를 실행 중인 악의적인 행위자에게 다시 전달합니다.

ThreatFabric에 따르면 Vultur는 Android 기기에 있는 접근성 서비스에 크게 의존하여 작동합니다. 악성코드가 시작되면 앱 아이콘을 숨긴 다음 "서비스를 악용하여 필요한 모든 권한이 제대로 작동합니다." ThreatFabric은 이것이 이전 멀웨어에서 사용된 것과 유사한 방법이라고 말합니다. ~라고 불리는 외계인, Vultur와 연결될 수 있다고 생각합니다.

Vultur가 가져오는 가장 큰 위협은 설치된 Android 기기의 화면을 기록한다는 것입니다. 접근성 서비스를 사용하여 포그라운드에서 실행 중인 응용 프로그램을 추적합니다. 해당 응용 프로그램이 Vultur의 대상 목록에 있으면 트로이 목마가 기록을 시작하고 입력하거나 입력한 모든 것을 캡처합니다.

ThreatFabric

또한 ThreatFabric 연구원은 vulture가 기존의 앱 설치 방법을 방해한다고 말합니다. 응용 프로그램을 수동으로 제거하려는 경우 봇이 자동으로 뒤로 버튼을 클릭한다는 것을 알 수 있습니다. 사용자가 앱 세부 정보 화면에 도달하면 제거에 도달하지 못하도록 효과적으로 잠급니다. 단추.

아르스테크니카 Google은 Brunhilda 드로퍼를 포함하는 것으로 알려진 모든 Play 스토어 앱을 제거했지만 향후 새로운 앱이 나타날 수 있습니다. 따라서 사용자는 Android 기기에만 신뢰할 수 있는 앱을 설치해야 합니다. Vultur는 주로 은행 애플리케이션을 대상으로 하지만 Facebook, WhatsApp 및 기타 소셜 미디어 앱과 같은 애플리케이션에 대한 주요 입력을 기록하는 것으로 알려져 있습니다.