Come installare e utilizzare un firewall Linux

Linux è una delle piattaforme desktop e server più sicure del pianeta. Immediatamente troverai la maggior parte delle distribuzioni Linux molto più sicure di entrambe finestre o Mac OS. In effetti, per la maggior parte dei casi d'uso desktop, la sicurezza offerta nella maggior parte delle distribuzioni Linux ti sarà utile. Ciò non significa, tuttavia, che dovresti ignorare completamente la sicurezza del sistema operativo per cui hai affidato i tuoi dati. In effetti, sarebbe opportuno che tu sappia come lavorare con un firewall Linux.

Che cos'è un firewall?

In poche parole, un firewall è un sottosistema su un computer che impedisce a un determinato traffico di rete di entrare o uscire dal computer. I firewall possono essere creati per essere molto restrittivi (consentendo molto poco in e/o out) o molto permissivi (consentendo un bel po' in e/o out). I firewall sono di due tipi diversi:

- Hardware: dispositivi fisici che servono solo allo scopo di proteggere la rete (e i computer della rete).

- Software: sottosistemi su singoli computer che proteggono solo il computer host.

La maggior parte delle reti domestiche dipende da una combinazione dei due. La soluzione hardware è generalmente il modem/router utilizzato dal tuo ISP. Molte volte questi dispositivi sono impostati per essere molto restrittivi. Per quanto riguarda il software, il tuo computer desktop utilizza un firewall software. Uno di questi firewall, che può essere installato e utilizzato su molti Linux distribuzioni (come Ubuntu e le sue derivate), è Firewall semplice (UFW). Firewall semplice è esattamente quello che sembra. È uno strumento semplice che rende abbastanza semplice la gestione del blocco/autorizzazione del traffico di rete. UFW è uno strumento solo da riga di comando che fa un lavoro eccezionale per aiutare a proteggere il tuo computer Linux.

Installazione di UFW

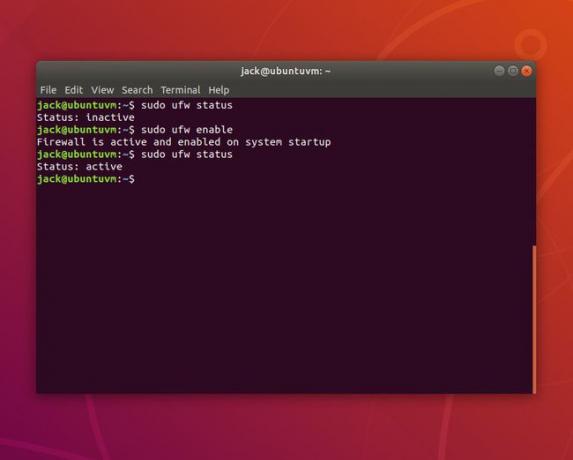

Sia su Ubuntu che sulla maggior parte dei derivati di Ubuntu, UWF è già installato. Per scoprire se UFW è installato sul tuo computer, apri una finestra di terminale e impartisci il comando:

stato sudo ufw.

Questo comando riporterà (molto probabilmente) che UFW è inattivo. Se trovi che UFW non è installato, invia il comando.

sudo apt-get install ufw -y.

Attivazione dell'UFW

Poiché UFW è inattivo per impostazione predefinita, ti consigliamo di attivarlo. Per farlo, dai il comando.

sudo ufw enableNow quando controlli lo stato, verrà visualizzato come attivo. La politica predefinita

La maggior parte degli utenti non dovrà preoccuparsi troppo della politica predefinita. Tuttavia, è meglio comprendere almeno le basi di queste politiche.

Una policy predefinita è un insieme di regole di regole che controllano come gestire il traffico che non corrisponde esplicitamente ad altre regole. Sono disponibili quattro criteri predefiniti:

- INPUT: traffico in arrivo al computer.

- OUTPUT: traffico in uscita dal computer.

- FORWARD: traffico che viene inoltrato da una destinazione a un'altra.

- POLITICA DELL'APPLICAZIONE: traffico definito dall'applicazione (e non dalla porta di rete).

Per la maggior parte degli utenti, solo le politiche INPUT e OUTPUT saranno importanti.

Le politiche UFW predefinite sono impostate nel file /etc/default/ufw. Dai il comando.

-

sudo nano /etc/default/ufw

e cerca queste quattro righe:

DEFAULT_INPUT_POLICY="DROP" - DEFAULT_OUTPUT_POLICY="ACCETTO"

- DEFAULT_FORWARD_POLICY="DROP"

- DEFAULT_APPLICATION_POLICY="SKIP"

È importante sapere che ciascuna delle politiche di cui sopra può essere regolata con un valore predefinito leggermente diverso.

- INPUT/OUTPUT/FORWARD può essere impostato su ACCEPT, DROP o REJECT

- APPLICATION può essere impostato su ACCEPT, DROP, REJECT o SKIP

La differenza tra ACCEPT, DROP e REJECT è:

- ACCEPT: consente il traffico attraverso il firewall.

- REJECT: non consentire il traffico attraverso il firewall e inviare un messaggio di destinazione ICMP irraggiungibile all'origine di invio.

- DROP: impedisce a un pacchetto di passare attraverso il firewall e non invia alcuna risposta.

È possibile modificare le politiche predefinite in base alle proprie esigenze. Se modifichi i criteri nel file, ricarica le regole UFW con il comando:

sudo ufw ricarica.

Consentire il traffico in entrata

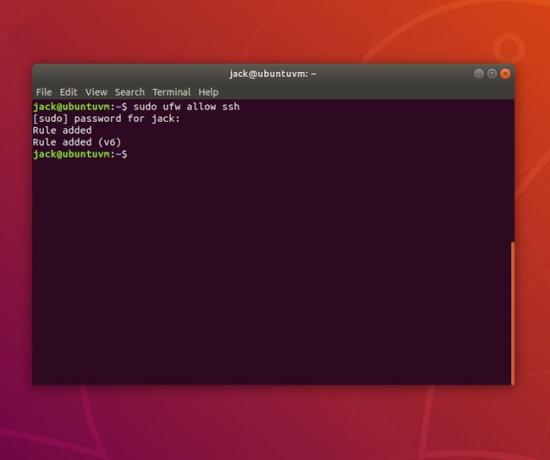

Poiché probabilmente non sarà necessario modificare la politica del traffico in uscita predefinita, concentriamoci sul consentire il traffico in entrata. Supponiamo, ad esempio, di voler essere in grado di proteggere la shell nel desktop (usando il ssh comando) da un'altra macchina. Per questo, dovresti istruire UFW per consentire il traffico in entrata sulla porta SSH standard (porta 22). Il comando per questo sarebbe:

sudo ufw consenti ssh.

Il comando sopra consentirebbe a qualsiasi macchina sulla tua rete (o anche oltre la tua rete, se il tuo router è configurato per consentire il traffico esterno in ingresso) di accedere al tuo computer, tramite la porta 22.

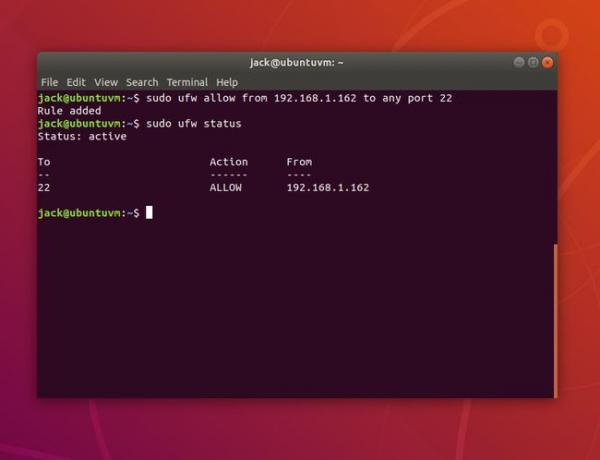

Va tutto bene, a meno che tu non voglia solo consentire l'accesso a computer specifici sulla tua rete. Supponiamo, ad esempio, di voler consentire l'accesso a un solo computer, un computer con l'indirizzo IP 192.168.1.162. Per questo, il comando sarebbe:

sudo ufw consente da 192.168.1.162 a qualsiasi porta 22.

Il.

consentire da

istruzione indica a UFW che quello che segue è l'indirizzo da cui consentire il traffico. Il.

a qualsiasi porto

indica a UFW di consentire il traffico sulla porta specificata. Nell'esempio sopra, il.

soltanto

computer sulla tua rete che sarebbe autorizzato a proteggere la shell nel tuo computer sarebbe quello all'indirizzo IP 192.168.1.162.

Puoi anche negare il traffico a un'interfaccia di rete specificata. Supponiamo, ad esempio, che la tua macchina abbia due interfacce di rete:

- INTERNO: utilizzo dell'interfaccia di rete ens5 con schema di indirizzi IP 192.168.1.x.

- ESTERNO: utilizzo dell'interfaccia di rete enp0s3 con schema indirizzo IP 172.217.1.x

Cosa succede se si desidera lasciare la regola che consente il traffico ssh in entrata su 192.168.1.162, ma negare tutto il traffico in entrata dall'interfaccia esterna? Per questo, il comando sarebbe:

sudo ufw nega l'accesso su enp0s3 a qualsiasi porta ssh.

Dai il comando.

sudo ufw status per vedere che il traffico ssh da 192.168.1.162 è ancora consentito, mentre il traffico dall'interfaccia esterna è negato. Eliminazione delle regole

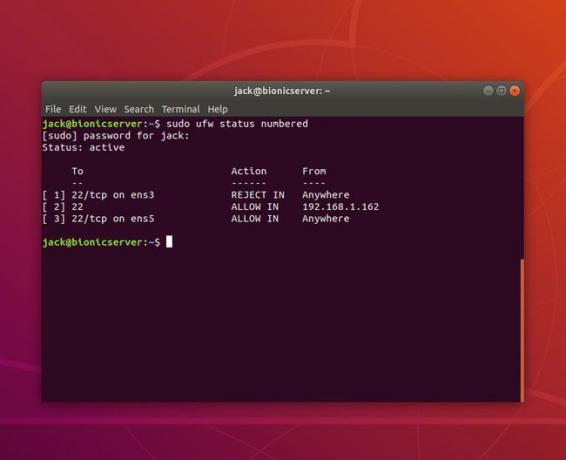

Se scopri di aver creato regole che causano problemi con i computer che si collegano alla tua macchina, è possibile eliminare le regole che hai creato. La prima cosa che vuoi fare è che UFW elenchi le tue regole per numero. Per fare ciò, dai il comando:

sudo ufw stato numerato.

Supponi di voler eliminare la regola numero 1. Per fare ciò, dai il comando:

sudo ufw delete 1.

Ti verrà chiesto di verificare l'eliminazione della regola. Tipo sì e usa Entra/Torna sulla tastiera per confermare. Dai il comando.

stato sudo ufw.