A Blacksmith Attack a saját RAM-ját használja ellened

Kulcs elvitelek

- A Rowhammer meg tudja fordítani a biteket a RAM-ban, ha azt adatokkal kalapálja.

- A Blacksmith a támadás új formája, amely megkerüli a DDR4 beépített védelmét.

- Bár a vadonban nem található, a támadást fel lehetne használni "nagy értékű" célpontok ellen.

Kalóz

Egy új lap egy újszerű támadást vázol fel, Kovácsnak nevezték, amely megkerülheti az eszköz biztonságát azáltal, hogy az eszköz memóriáját a kívánt állapotba állítja.

Kiadta Comsec, az Informatikai és Villamosmérnöki Tanszék biztonsági kutatócsoportja ETH Zürich, a cikk egy "Rowhammer" támadást ír le, amely a memóriát ócska adatokkal zúzza be, hogy egy kicsit kioldódjon. flip. A Comsec új csavarja a támadáson, a Blacksmith, képes megkerülni a DDR4 memória által használt védelmet az ilyen támadások ellen.

"Valószínűleg minden DRAM-mal rendelkező eszköz sebezhető" Kaveh Razavi, az ETH Zürich adjunktusa és a Comsec vezetője elmondta a Lifewire-nek egy e-mailben.

Ne aggódj. Valószínűleg.

A támadás hatóköre megdöbbentő. Amikor Razavi azt mondja, hogy "minden eszköz", akkor valójában azt jelenti, hogy "minden eszköz".

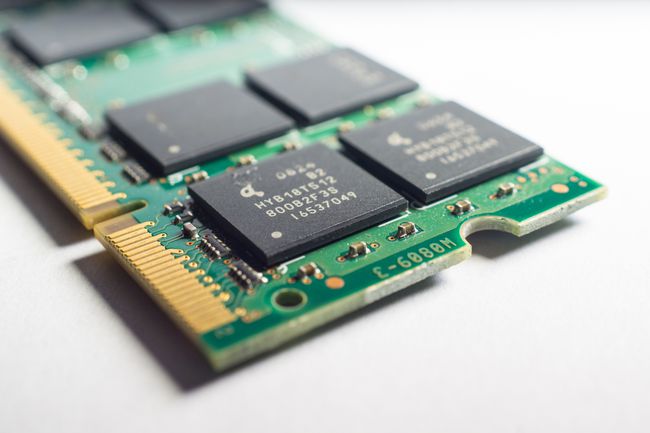

A Comsec tesztelését, amely a Samsung, a Micron és a Hynix DDR4 memóriamintáit is magában foglalta, Ubuntu Linuxot futtató számítógépeken végezte, de szinte minden DDR4-et tartalmazó eszközzel működhetett.

A benne rejlő lehetőségek ellenére a legtöbb embernek még nem kell aggódnia Blacksmith miatt. Ez egy kifinomult támadás, amely jelentős készségeket és erőfeszítéseket igényel a sikerhez.

David Fillion / Getty Images

"Tekintettel arra, hogy gyakran léteznek könnyebb támadási vektorok, úgy gondoljuk, hogy az átlagos felhasználóknak nem kell túl sokat aggódniuk emiatt" - mondta Razavi. "Más történet, ha Ön hírriporter vagy aktivista (amit "nagy értékű célpontnak" nevezünk)."

Ha Ön nagy értékű célpont, lehetőségei korlátozottak. A beépített hibajavító (ECC) memória ellenállóbb, de nem sérthetetlen, és a legtöbb fogyasztói eszközön sem érhető el.

A legjobb védekezés az, ha távol marad minden nem megbízható alkalmazástól. Razavi egy olyan böngészőbővítmény használatát is javasolja, amely blokkolja a JavaScriptet, mivel a kutatók kimutatták, hogy a JavaScript használható Rowhammer támadások végrehajtására.

A védelmek megkerülése

A Rowhammer maga nem egy új támadás. Ezt a Carnegie Mellon Egyetem és az Intel Labels 2014-es tanulmánya hozta nyilvánosságra, melynek címe "A memóriában lévő bitek átfordítása anélkül, hogy hozzáférnének: Kísérleti tanulmány a DRAM zavaró hibáirólEz a papír a DDR3 memória hibáját mutatta be.

"Valószínűleg minden DRAM-mal rendelkező eszköz sebezhető."

A DDR4 tartalmaz egy Target Row Refresh (TRR) védelmet, amelynek célja, hogy megakadályozza a Rowhammert azáltal, hogy észleli a támadást, és frissíti a memóriát, mielőtt az adatsérülés bekövetkezne. A Blacksmith megkerüli ezt azáltal, hogy a támadást nem egységes minták használatára állítja be, amelyek nem váltják ki a DDR4 védelmét, és újra bevezeti a Rowhammert, mint a biztonságosnak vélt újabb eszközöket.

Ennek ellenére nem minden memória egyformán sebezhető. A Comsec három mintatámadással tesztelte a Blacksmith-et 40 minta DDR4 memória ellen. Néhányan gyorsan elestek mindhárom ellen, mások tovább tartottak, a legjobbak pedig a három mintatámadásból kettőnek ellenálltak. A Comsec papírja nem nevezi meg a tesztelt memóriamodulokat.

Egyébként mi az a Rowhammer?

A Blacksmith a Rowhammer támadás egy formája – de mi az a Rowhammer?

A Rowhammer kihasználja a modern DRAM memóriacellák kis fizikai méretét. Ezek a szerkezetek olyan kicsik, hogy elektromos áram szivároghat közöttük. A Rowhammer olyan adatokkal zúdítja a DRAM-ot, amelyek szivárgást okoznak, és ezáltal a memóriacellákban tárolt bitérték átfordulását idézhetik elő. Az „1” átválthat „0”-ra, vagy fordítva.

Ez olyan, mint egy Jedi elmetrükk. Egy pillanat alatt az eszköz tudja, hogy a felhasználónak csak alapvető hozzáférése van. Ezután egy kis átfordítással úgy véli, hogy a felhasználó teljes rendszergazdai hozzáféréssel rendelkezik. Az eszköznek fogalma sincs, hogy becsapták, mert a támadás megváltoztatta a memóriáját.

Comsec

És egyre rosszabb lesz. Rowhammer, mint a Spectre sebezhetőség Az x86 processzorokban felfedezett, kihasználja a hardver fizikai jellemzőit. Ez azt jelenti, hogy lehetetlen foltozni. Az egyetlen teljes megoldás a hardver cseréje.

A támadás is lopakodó.

"Nagyon nehéz lesz megtalálni egy sorkalapácsos támadás nyomait, ha ez a vadonban történik, mivel minden A támadónak legitim memória-hozzáféréssel kell rendelkeznie, némi feng shuival, hogy megbizonyosodjon arról, hogy a rendszer nem omlik össze." - mondta Razavi.

Van azonban egy szemernyi jó hír. Nincs bizonyíték arra, hogy a kutatói környezeten kívüli támadók a Rowhammert használnák. Ez azonban bármikor változhat.

„Be kell fektetnünk a probléma megoldásába – mondta Razavi –, mivel ez a dinamika a jövőben megváltozhat.