Ubuntu सर्वर पर Fail2ban को कैसे स्थापित करें 18.04

सुधारें उबंटू सर्वर की सुरक्षा एक घुसपैठ का पता लगाने प्रणाली के अतिरिक्त के माध्यम से। उसके लिए, आप शायद की ओर मुड़ना चाहेंगे Fail2ban. Fail2ban विशिष्ट लॉग फ़ाइलों की निगरानी करता है (इनमें पाया जाता है /var/log निर्देशिका) विफल लॉगिन प्रयासों या स्वचालित हमलों के लिए। जब Fail2ban किसी IP पते से समझौता करने के प्रयास का पता लगाता है, तो यह IP पते (iptables सुरक्षा प्रणाली में एक नई श्रृंखला जोड़कर) को सर्वर में प्रवेश करने से रोकता है।

Fail2ban को स्थापित करने के लिए, आपको उबंटू सर्वर के किसी भी समर्थित संस्करण पर शेल एक्सेस की आवश्यकता है, एक खाते के साथ जिसमें नए सॉफ़्टवेयर पैकेज की स्थापना के लिए sudo विशेषाधिकार हैं।

Fail2ban कैसे स्थापित करें

Apt का उपयोग करके Fail2ban स्थापित करें। ताज़ा अद्यतन सर्वर प्लेटफ़ॉर्म पर संस्थापन करना सबसे अच्छा है, और यदि कर्नेल संस्करण अद्यतन होता है, तो Fail2ban स्थापित करने से पहले सर्वर को रिबूट करें।

स्थापना पूर्ण होने के बाद, निम्न दो आदेशों के साथ Fail2ban को प्रारंभ और सक्षम करें:

sudo systemctl start fail2ban

sudo systemctl विफल2बान सक्षम करें।

Fail2ban अब सिस्टम पर चल रहा है और विन्यस्त होने के लिए तैयार है।

Fail2ban कॉन्फ़िगर करें

Fail2ban को जेलों का उपयोग करके कॉन्फ़िगर किया गया है। एक जेल परिभाषित करता है कि एक सेवा कैसे निगरानी करती है और हमलों के खिलाफ कितनी जल्दी कार्रवाई करती है।

बॉक्स से बाहर, सिस्टम पहले से ही सुरक्षित है। हालाँकि, यह अत्यधिक लचीला भी है। मुख्य विन्यास फाइल है /etc/fail2ban/jail.conf. उस फ़ाइल को संपादित न करें। इसके बजाय, .local फ़ाइल एक्सटेंशन के साथ एक नई फ़ाइल बनाएँ। Fail2ban हमेशा .conf फाइलों को पहले और .local फाइलों को दूसरे स्थान पर पढ़ता है। .local फ़ाइल में पढ़ा गया कोई भी कॉन्फ़िगरेशन .conf फ़ाइल में समान कॉन्फ़िगरेशन को ओवरराइड करेगा।

उदाहरण विन्यास

मान लें कि आप सिक्योर शेल डेमॉन के लिए एक कस्टम जेल बनाना चाहते हैं जो:

- मॉनिटर /var/log/auth.log।

- डिफ़ॉल्ट फ़ेल2बैन sshd फ़िल्टर का उपयोग करें।

- SSH पोर्ट को 22 पर सेट करें।

- अधिकतम पुनर्प्रयास को 3 पर सेट करें।

.local जेल में ssh अनुकूलन मुख्य कॉन्फ़िगरेशन फ़ाइल, gel.conf में पाए जाने वाले किसी भी समान कॉन्फ़िगरेशन को ओवरराइड कर देगा (उदाहरण के लिए, जेल में डिफ़ॉल्ट अधिकतम पुनर्प्रयास 5 पर सेट है)। इस जेल के साथ, यदि कोई व्यक्ति (या बॉट) विफल रहता है और एसएसएच लॉगिन तीन बार प्रयास करें, मूल आईपी पता प्रतिबंधित किया जाएगा।

इसे कॉन्फ़िगर करने के लिए, आदेश जारी करें:

सुडो नैनो /etc/fail2ban/jail.local।

इस नई फ़ाइल में, निम्न सामग्री चिपकाएँ:

[एसएसएचडी]

सक्षम = सत्य

बंदरगाह = 22

फ़िल्टर = sshd

लॉगपथ = /var/log/auth.log

मैक्सरेट्री = 3.

फ़ाइल को सहेजें और बंद करें, फिर Fail2ban को कमांड के साथ पुनरारंभ करें:

sudo systemctl पुनरारंभ विफल 2ban।

परीक्षण Fail2ban

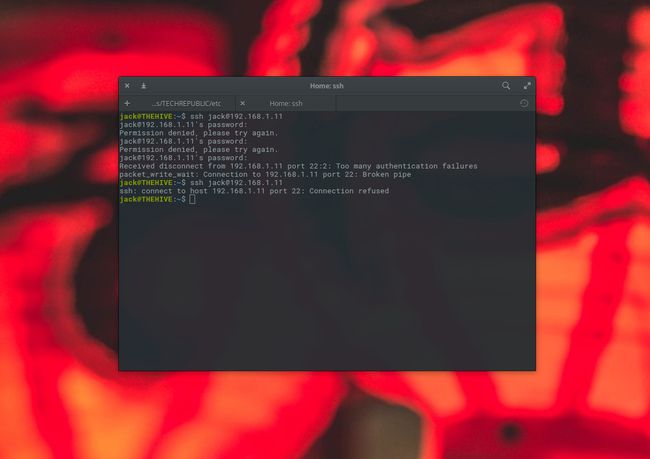

Fail2ban का परीक्षण करने के लिए, किसी भिन्न IP पते के साथ किसी अन्य मशीन पर जाएं और सर्वर में एक सुरक्षित शेल सत्र आरंभ करें, हर बार उपयोगकर्ता पासवर्ड गलत टाइप करना। तीसरे असफल लॉगिन के बाद, वह उपयोगकर्ता खाता प्रतिबंधित हो जाता है।

भले ही आप उसी आईपी पते से सर्वर में वापस एसएसएच करने का प्रयास करते हैं, फिर भी पहुंच से इनकार किया जाता है।

एक आईपी पता अनब्लॉक करें

विफल2बान-क्लाइंट कमांड के साथ एक आईपी को अन-बैन करें (जो कि फेल 2बान के साथ स्थापित है) जैसे:

सुडो फेल2बैन-क्लाइंट सेट sshd अनबनिप 192.168.1.100।