लोहार हमला आपके खिलाफ आपकी खुद की रैम का उपयोग करता है

चाबी छीन लेना

- Rowhammer डेटा के साथ हैमर करके RAM में बिट्स को फ्लिप कर सकता है।

- लोहार हमले का एक नया रूप है जो DDR4 की अंतर्निहित सुरक्षा को दरकिनार कर देता है।

- हालांकि जंगली में नहीं मिला, हमले का इस्तेमाल "उच्च-मूल्य" लक्ष्यों के खिलाफ किया जा सकता था।

समुद्री डाकू

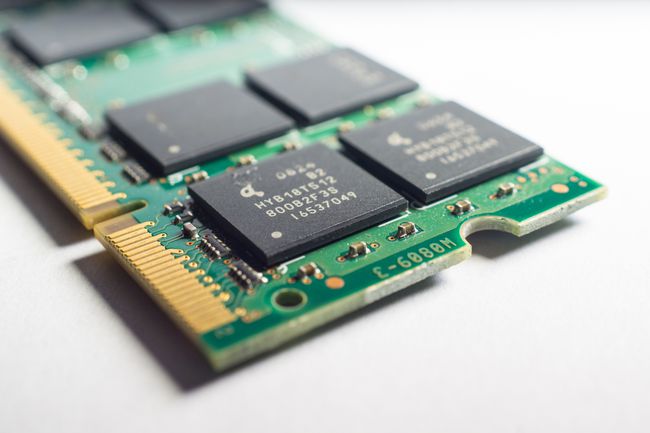

एक नया पेपर एक उपन्यास हमले की रूपरेखा तैयार करता है, डब्ड लोहार, जो डिवाइस की मेमोरी को वांछित स्थिति में अंकित करके डिवाइस सुरक्षा को बायपास कर सकता है।

द्वारा प्रकाशित कॉमसेक, सूचना प्रौद्योगिकी और इलेक्ट्रिकल इंजीनियरिंग विभाग से एक सुरक्षा अनुसंधान समूह ईटीएच ज्यूरिख, पेपर एक "रोहैमर" हमले का वर्णन करता है जो जंक डेटा के साथ मेमोरी को थोड़ा ट्रिगर करने के लिए स्लैम करता है पलटना। इस हमले पर कॉमसेक का नया मोड़, ब्लैकस्मिथ, ऐसे हमलों से बचाव के लिए DDR4 मेमोरी द्वारा उपयोग की जाने वाली सुरक्षा को बायपास कर सकता है।

"DRAM की सुविधा देने वाले सभी उपकरण संभावित रूप से असुरक्षित हैं," कवेह रज़ाविक, ईटीएच ज्यूरिख में एक सहायक प्रोफेसर और कॉमसेक के नेता ने एक ईमेल में लाइफवायर को बताया।

चिंता मत करो। शायद।

हमले का दायरा चौंका देने वाला है। जब रज़ावी कहते हैं "सभी उपकरण," उनका वास्तव में "सभी उपकरण" से मतलब है।

कॉमसेक का परीक्षण, जिसमें सैमसंग, माइक्रोन और हाइनिक्स से डीडीआर 4 मेमोरी नमूने शामिल थे, उबंटू लिनक्स चलाने वाले कंप्यूटरों पर आयोजित किया गया था, लेकिन यह लगभग किसी भी डिवाइस के खिलाफ काम कर सकता है जिसमें डीडीआर 4 है।

इसकी क्षमता के बावजूद, अधिकांश व्यक्तियों को अभी तक लोहार के बारे में चिंता करने की आवश्यकता नहीं है। यह एक परिष्कृत हमला है जिसमें सफलता प्राप्त करने के लिए महत्वपूर्ण कौशल और प्रयास की आवश्यकता होती है।

डेविड फ़िलियन / गेट्टी छवियां

"यह देखते हुए कि आसान हमले वाले वैक्टर अक्सर मौजूद होते हैं, हमें लगता है कि औसत उपयोगकर्ताओं को इसके बारे में ज्यादा चिंता नहीं करनी चाहिए," रजावी ने कहा। "अलग कहानी अगर आप एक समाचार रिपोर्टर या एक कार्यकर्ता हैं (जिसे हम 'उच्च मूल्य लक्ष्य' कहते हैं)।"

यदि आप एक उच्च-मूल्य वाले लक्ष्य हैं, तो आपके विकल्प सीमित हैं। बिल्ट-इन एरर करेक्शन (ईसीसी) के साथ मेमोरी अधिक प्रतिरोधी है, लेकिन अभेद्य नहीं है, और अधिकांश उपभोक्ता उपकरणों पर भी उपलब्ध नहीं है।

सबसे अच्छा बचाव किसी भी अविश्वसनीय अनुप्रयोगों से दूर रहना है। रज़ावी एक ब्राउज़र एक्सटेंशन का उपयोग करने की भी सिफारिश करता है जो जावास्क्रिप्ट को अवरुद्ध करता है, क्योंकि शोधकर्ताओं ने प्रदर्शित किया है कि जावास्क्रिप्ट का उपयोग रोहमर हमले को अंजाम देने के लिए किया जा सकता है।

सुरक्षा घेरना

रोहमर अपने आप में कोई नया हमला नहीं है। इसे कार्नेगी मेलन यूनिवर्सिटी और इंटेल लेबल्स के 2014 के एक पेपर में प्रकाश में लाया गया था, जिसका शीर्षक था "मेमोरी में बिट्स को एक्सेस किए बिना फ़्लिप करना: DRAM डिस्टर्बेंस एरर्स का एक प्रायोगिक अध्ययन।" उस पेपर ने DDR3 मेमोरी में त्रुटि का प्रदर्शन किया।

"DRAM की सुविधा देने वाले सभी उपकरण संभावित रूप से असुरक्षित हैं।"

DDR4 में एक सुरक्षा, टारगेट रो रिफ्रेश (TRR) शामिल है, जिसका अर्थ डेटा भ्रष्टाचार होने से पहले एक हमले का पता लगाकर और मेमोरी को ताज़ा करके रोहैमर को रोकना है। ब्लैकस्मिथ गैर-समान पैटर्न का उपयोग करने के लिए हमले को समायोजित करके इसे रोकता है जो डीडीआर 4 की सुरक्षा को ट्रिगर नहीं करता है, रोहैमर को नए उपकरणों के लिए चिंता के रूप में पुन: पेश करता है जिन्हें सुरक्षित माना जाता है।

फिर भी, सभी मेमोरी समान रूप से कमजोर नहीं होती हैं। Comsec ने DDR4 मेमोरी के 40 नमूनों पर तीन नमूना हमलों के साथ लोहार का परीक्षण किया। कुछ जल्दी से तीनों पर गिर गए, अन्य लंबे समय तक बने रहे, और सर्वश्रेष्ठ ने तीन नमूना हमलों में से दो का विरोध किया। कॉमसेक के पेपर में परीक्षण किए गए विशिष्ट मेमोरी मॉड्यूल का नाम नहीं है।

रोहैमर क्या है, वैसे भी?

लोहार रोहमर हमले का एक रूप है - लेकिन रोहैमर क्या है?

Rowhammer आधुनिक DRAM में स्मृति कोशिकाओं के छोटे भौतिक आकार का लाभ उठाता है। ये संरचनाएं इतनी छोटी होती हैं कि इनके बीच विद्युत धारा का रिसाव हो सकता है। Rowhammer डेटा के साथ DRAM को पंप करता है जो रिसाव को प्रेरित करता है और बदले में, मेमोरी सेल में संग्रहीत बिट मान को फ़्लिप करने का कारण बन सकता है। एक "1" एक "0," या इसके विपरीत फ्लिप कर सकता है।

यह एक जेडी माइंड ट्रिक की तरह है। एक पल में डिवाइस को पता चलता है कि उपयोगकर्ता के पास केवल मूल पहुंच है। फिर, थोड़ा सा फ्लिप के साथ, यह मानता है कि उपयोगकर्ता के पास पूर्ण व्यवस्थापक पहुंच है। डिवाइस को पता नहीं है कि इसे बरगलाया गया था क्योंकि हमले ने इसकी मेमोरी को बदल दिया था।

कॉमसेक

और यह खराब हो जाता है। रोहैमर, जैसे भूत भेद्यता x86 प्रोसेसर में खोजा गया, हार्डवेयर की भौतिक विशेषता का लाभ उठाता है। इसका मतलब है कि पैच करना असंभव है। हार्डवेयर को बदलने का एकमात्र पूर्ण समाधान है।

हमला भी गुपचुप तरीके से होता है।

"अगर यह जंगली में होता है तो रोहैमर हमले के निशान ढूंढना बहुत मुश्किल होगा क्योंकि हमलावर को वैध मेमोरी एक्सेस की आवश्यकता होती है, कुछ फेंग शुई के साथ यह सुनिश्चित करने के लिए कि सिस्टम क्रैश न हो, " रज़वी ने कहा।

हालांकि, एक अच्छी खबर है। कोई सबूत नहीं है कि एक शोध वातावरण के बाहर हमलावर रोहमर का उपयोग कर रहे हैं। हालांकि यह कभी भी बदल सकता है।

"हमें इस मुद्दे को ठीक करने में निवेश करना होगा," रज़ावी ने कहा, "क्योंकि ये गतिशीलता भविष्य में बदल सकती है।"