Qui est sur mon WI-Fi ?

Si vous vous êtes déjà demandé qui utilise votre Wifi, tu n'es pas seul. À l'heure actuelle, la plupart des gens comprennent la nécessité de sécuriser les réseaux Wi-Fi fournis par leur point d'accès (AP) de routeur. Dans la plupart des cas, ce processus consiste à contrer des attaquants déterminés - à moins que ce que vous faites en ligne ne soit sensible, vous n'avez probablement pas à vous inquiéter aussi. beaucoup à ce sujet - mais se concentre sur la lutte contre la menace opportuniste et de faible complexité posée par les voisins essayant de squatter votre réseau et de se libérer accès.

Pourquoi est-il important de surveiller votre Wi-Fi

Mais, afin de protéger votre réseau, vos pratiques de sécurité du réseau Wi-Fi ne peuvent consister uniquement à mettre en place des obstacles pour les intrus. Il doit aller plus loin pour inclure la surveillance de l'état interne de votre réseau pour s'assurer que seules les personnes autorisées à y accéder y ont réellement accès. Avoir une image détaillée de l'état de votre réseau, y compris les périphériques qui s'y trouvent, présente également des avantages de diagnostic. Par exemple, être en mesure de voir les périphériques sur le réseau vous indiquera si votre imprimante connectée sans fil se déconnecte.

Ce guide vous apprendra comment mettre en œuvre ce type de surveillance, d'abord en proposant un cours intensif sur ce qu'il faut rechercher, puis en vous expliquant les options permettant d'identifier ces indicateurs.

Comment voir qui utilise votre Wi-Fi

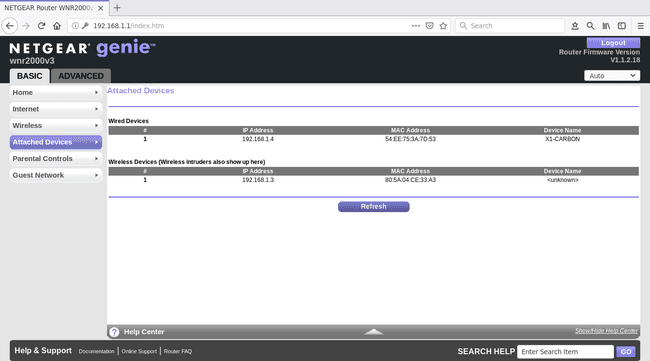

Il existe deux manières principales d'identifier tout appareil connecté à votre réseau, à savoir par son adresse IP et Adresse Mac. L'adresse IP avec laquelle vous traiterez n'est pas une adresse IP publique (c'est-à-dire unique sur Internet), mais une adresse IP sur votre réseau interne (également appelée réseau local ou LAN) que votre routeur attribue à chaque appareil qu'il contient.

Réseaux locaux

Chaque appareil doit avoir une adresse unique sur le LAN pour communiquer avec le routeur, que vous utilisiez cet appareil pour accéder à Internet ou parler à d'autres appareils sur le LAN. Dans la plupart des cas, les routeurs attribuent des adresses IP LAN de manière dynamique, différents appareils obtenant des adresses IP différentes. adresses à des moments différents, plutôt que de manière statique (c'est-à-dire en donnant au même appareil la même adresse chaque temps). Généralement, le routeur réserve une plage d'adresses et attribue la première adresse de la plage à le premier appareil qui s'y connecte, puis la deuxième adresse au deuxième appareil qui se connecte, et ainsi au.

Contrôle d'accès au support

Comme indiqué précédemment, Adresses MAC sont l'autre indicateur principal que les routeurs utilisent, généralement en conjonction avec les adresses IP, pour distinguer les appareils connectés. MAC n'a rien à voir avec les produits Apple mais fait plutôt référence à l'adresse Media Access Control d'un appareil. Il s'agit d'un numéro de série matériel intégré à la carte sans fil (ou, plus techniquement, contrôleur d'interface réseau ou NIC) de chaque appareil. En tant que tel, il ne change presque jamais.

Noms d'hôtes

Selon votre routeur, vous pouvez également obtenir des informations sur le nom d'hôte d'un appareil ou d'autres types d'informations d'identification. Un nom d'hôte est le nom qu'un ordinateur s'appelle lui-même. Cela peut être soit délibérément choisi par l'utilisateur, soit défini automatiquement par le système d'exploitation de l'appareil.

Marque et modèle de l'appareil

Les routeurs différencient parfois les appareils en devinant et en affichant la marque et (dans certains cas) le modèle de l'appareil. Comment cela détermine-t-il cela? Les fabricants réservent souvent une plage des trois premiers (sur six) segments sur une adresse MAC pour leur entreprise, voire pour modèles particuliers de cartes réseau qu'ils fabriquent, afin que leurs cartes réseau puissent être facilement identifiées à la fois au sein de l'entreprise et publiquement. Ce désignateur à trois unités est appelé OUI, et lors de la détection d'un MAC, certains routeurs recherchent une table de blocs OUI connus et attribuent l'entrée correspondante à une description du périphérique.

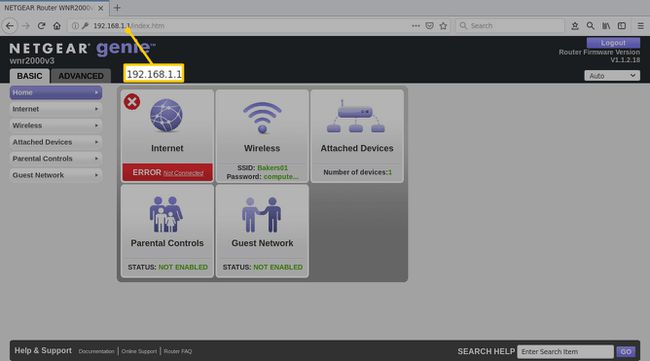

Comment rechercher des appareils à l'aide de votre Wi-Fi

Il existe plusieurs façons de rechercher des appareils connectés à votre réseau. La première méthode (et celle que ce guide adoptera pour bloquer les appareils suspects) consiste à consulter le site Web du routeur. interface utilisateur graphique (GUI). Presque tous les routeurs grand public ont une interface utilisateur Web à laquelle vous pouvez accéder (à partir du réseau local) en entrant sa propre adresse IP LAN adresse dans votre navigateur - cela peut généralement être trouvé dans le manuel d'utilisation de votre routeur ou, à défaut, dans l'assistance en ligne forums.

Certains micrologiciels de routeur vous permettent de voir des listes historiques d'adresses MAC qui se sont connectées au réseau, mais presque tous vous donneront un moyen de revoir les adresses MAC de actuellement des appareils connectés. Si votre routeur dispose d'une fonctionnalité de mise en liste sûre/de blocage, il est pratiquement garanti que votre routeur a l'une ou l'autre de ces options car, sinon, il serait difficile de savoir quels MAC entrer.

Journaux historiques

La deuxième possibilité de créer un inventaire des périphériques connectés est l'historique d'un routeur. Tous les routeurs ne permettent pas aux administrateurs d'accéder aux journaux complets, mais si vous pouvez ouvrir un sous-ensemble de journaux, il est possible que vous puissiez afficher un historique des MAC connectés.

Ce ne sont en aucun cas les seuls moyens de créer un catalogue de base d'appareils sur le réseau, mais ce sont ceux qui sont à la fois simples et rentrent dans le cadre de ce didacticiel.

Blocage des appareils malveillants

Si votre décompte des appareils en réseau a révélé un appareil malveillant, la prochaine étape consistera à le bloquer. Le meilleur moyen d'y parvenir est soit d'établir une politique de liste de sécurité ou de liste de blocage, communément appelée liste blanche ou liste noire, respectivement (bien que ces termes ne soient plus à la mode pour safelist et liste de blocage).

Liste de blocage

Alors, laquelle de ces tactiques devriez-vous utiliser pour éloignez les gens de votre réseau Wi-Fi? La liste de blocage est bonne si votre topographie du réseau (les appareils qui s'y connectent généralement) change assez régulièrement, ou si vous utilisez des appareils dont vous n'êtes pas sûr de l'adresse MAC. Une fois que vous détectez un utilisateur non autorisé, vous entrez simplement son adresse MAC dans la politique de liste de blocage, et tous les appareils correspondant à cette adresse MAC (qui ne devrait être que celle-là) se verront refuser un lien.

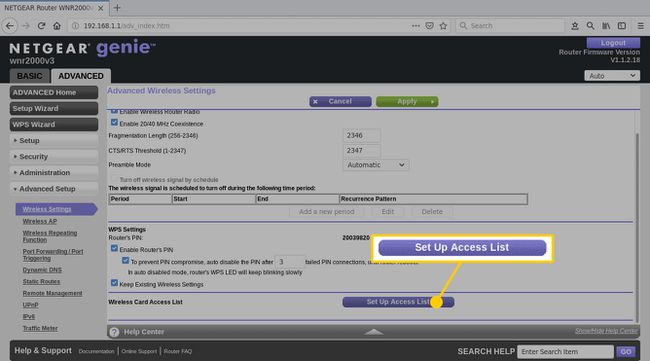

Mise en liste sûre

La mise en liste sécurisée, cependant, est une politique beaucoup plus sécurisée, car elle bloque tous les appareils qui ne pas correspondent à la liste des adresses MAC autorisées donnée. C'est également bon si votre utilisateur malveillant est quelque peu sophistiqué et a utilisé l'usurpation d'identité MAC. L'usurpation MAC est une technique logicielle qui permet aux utilisateurs d'envoyer une fausse adresse MAC de leur choix plutôt que celle intégrée à la carte réseau de leur appareil.

Alors que l'usurpation MAC peut facilement contourner les listes de blocage, car l'attaquant a simplement besoin de l'un des milliards de MAC adresses qui ne figurent pas sur votre liste, pour contourner une liste sûre, l'attaquant devrait deviner l'un des rares appareils tu ont explicitement autorisés, ce qui est hautement improbable à moins qu'ils ne se soient donné beaucoup de mal pour vous espionner (ce qui dépasse de loin le cadre de ce guide).

Pour ce faire, vous devez entrer l'adresse MAC de chaque appareil que vous et les autres utilisateurs autorisés du réseau voudrez utiliser sur le réseau. Vous n'êtes pas obligé de bien faire les choses du premier coup, donc tant qu'au moins un appareil que vous pouvez contrôler est sur la liste sûre, vous pouvez vous reconnecter à l'interface utilisateur du routeur et ajouter (ou supprimer) des MAC de la liste sûre.

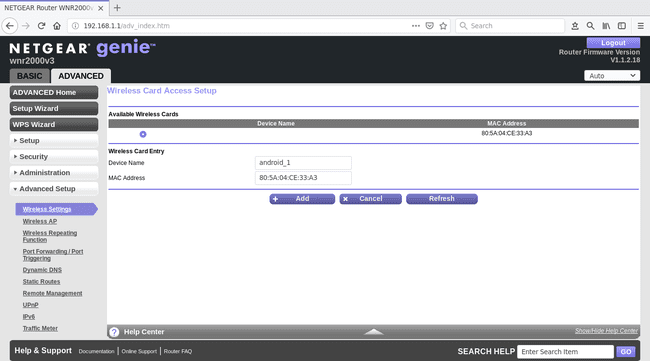

Comment expulser les gens de votre Wi-FI

Les routeurs de différents fabricants, et même ceux de différentes générations ou gammes de produits du même fabricant, peuvent varier considérablement dans leur interface utilisateur, il n'y a donc pas d'ensemble unique d'instructions qui fonctionnent pour tout. Pour montrer le concept de base de la mise en œuvre d'une politique de liste sûre, voici un exemple utilisant un routeur consommateur Netgear commun (la série N) avec la dernière version du micrologiciel installée.

Étant donné que ce modèle n'autorise qu'une liste de sécurité et qu'il s'agit de la politique recommandée pour empêcher les intrus d'entrer sur votre réseau, les étapes ci-dessous illustreront cette méthode.

Déterminer l'adresse MAC des appareils autorisés qui sont déjà connectés. Il est préférable de commencer par ceux-ci, puis d'ajouter d'autres appareils que vous souhaitez pouvoir connecter plus tard si nécessaire au lieu d'attendre de cataloguer tous les appareils que vous souhaitez connecter. Exclure quelques utilisateurs légitimes et tous les utilisateurs illégitimes maintenant est mieux que de laisser chaque utilisateur légitime et illégitime continue d'accéder à votre réseau pendant que vous traquez chacun de vos dispositifs.

-

Accédez à la page de politique de liste sûre de l'interface graphique Web de votre routeur. Cela peut être appelé autre chose que « safelist », comme « liste d'accès », alors recherchez n'importe quelle page avec un titre synonyme si vous avez du mal à le trouver.

-

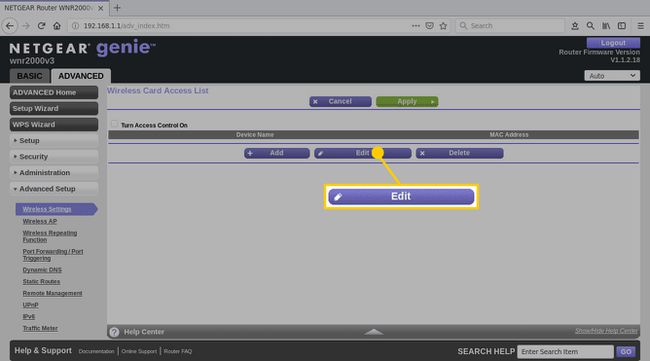

Choisissez l'option de Éditer la table de politique de liste sûre, mais ne l'allume pas encore.

-

Sur chaque ligne, ajoutez l'une des adresses MAC que vous souhaitez autoriser et toute autre information pertinente ou utile que vous souhaitez l'accompagner, telle qu'un nom ou une description de périphérique. Répétez cette opération pour chaque MAC que vous souhaitez autoriser.

-

Lorsque vous avez terminé d'ajouter tous les appareils que vous souhaitez inclure, activez la politique de liste sûre.

N'oubliez pas que vous pouvez revenir en arrière et modifier cette politique pour ajouter ou supprimer des appareils au fur et à mesure que les utilisateurs de votre réseau changent.