Comment installer et utiliser un pare-feu Linux

Linux est l'une des plates-formes de bureau et de serveur les plus sécurisées de la planète. Hors de la boîte, vous trouverez la plupart des distributions Linux beaucoup plus sécurisées que l'une ou l'autre les fenêtres ou macOS. En fait, pour la plupart des cas d'utilisation de bureau, la sécurité offerte dans la plupart des distributions Linux vous sera très utile. Cela ne signifie pas, cependant, que vous devez ignorer complètement la sécurité du système opérateur pour laquelle vous avez confié vos données. En fait, il vous incomberait de savoir comment travailler avec un pare-feu Linux.

Qu'est-ce qu'un pare-feu?

En termes simples, un pare-feu est un sous-système sur un ordinateur qui empêche certains trafics réseau d'entrer ou de sortir de votre ordinateur. Les pare-feu peuvent être créés pour être très restrictifs (autorisant très peu d'entrées et/ou de sorties) ou très permissifs (autorisant pas mal d'entrées et/ou de sorties). Les pare-feu sont de deux types différents:

- Matériel—périphériques physiques qui servent uniquement à protéger votre réseau (et les ordinateurs de votre réseau).

- Logiciel—sous-systèmes sur des ordinateurs individuels qui protègent uniquement la machine d'hébergement.

La plupart des réseaux domestiques dépendent d'une combinaison des deux. La solution matérielle est généralement le modem/routeur déployé par votre FAI. Plusieurs fois, ces appareils sont configurés pour être très restrictifs. Du côté logiciel, votre ordinateur de bureau utilise un pare-feu logiciel. Un tel pare-feu, qui peut être installé et utilisé sur de nombreux Linux distributions (comme Ubuntu et ses dérivés), est Pare-feu simple (UFW). Un pare-feu simple est exactement ce à quoi cela ressemble. C'est un outil simple qui rend la gestion du blocage/autorisation du trafic réseau assez simple. UFW est un outil en ligne de commande uniquement qui fait un travail remarquable pour aider à sécuriser votre ordinateur Linux.

Installation de l'UFW

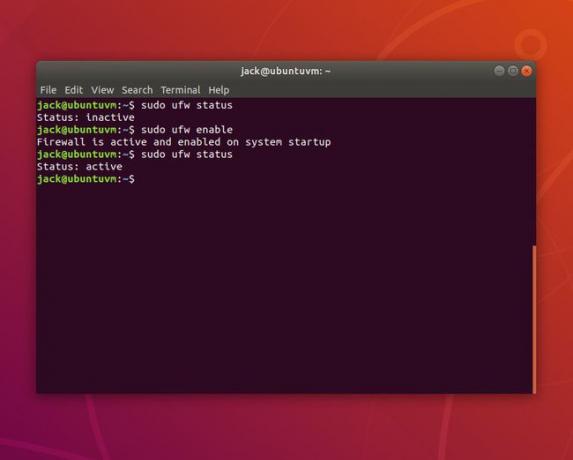

Sur Ubuntu et la plupart des dérivés d'Ubuntu, UWF est déjà installé. Pour savoir si UFW est installé sur votre ordinateur, ouvrez une fenêtre de terminal et lancez la commande:

statut sudo ufw.

Cette commande signalera (très probablement) que UFW est inactif. Si vous trouvez qu'UFW n'est pas installé, exécutez la commande.

sudo apt-get install ufw -y.

Activation de l'UFW

Comme UFW est inactif par défaut, vous voudrez l'activer. Pour ce faire, lancez la commande.

sudo ufw enableMaintenant, lorsque vous vérifiez l'état, il apparaîtra comme actif. La politique par défaut

La plupart des utilisateurs n'auront pas à trop s'inquiéter de la politique par défaut. Cependant, il est préférable de comprendre au moins les bases de ces politiques.

Une stratégie par défaut est un ensemble de règles qui contrôlent la manière de gérer le trafic qui ne correspond explicitement à aucune autre règle. Il existe quatre stratégies par défaut:

- INPUT—trafic entrant dans l'ordinateur.

- SORTIE—trafic sortant de l'ordinateur.

- TRANSFERT—trafic qui est transféré d'une destination à une autre.

- POLITIQUE D'APPLICATION: trafic défini par l'application (et non par le port réseau).

Pour la plupart des utilisateurs, seules les politiques INPUT et OUTPUT seront préoccupantes.

Les politiques UFW par défaut sont définies dans le fichier /etc/default/ufw. Émettez la commande.

-

sudo nano /etc/default/ufw

et recherchez ces quatre lignes :

DEFAULT_INPUT_POLICY="DROP" - DEFAULT_OUTPUT_POLICY="ACCEPTER"

- DEFAULT_FORWARD_POLICY="DROP"

- DEFAULT_APPLICATION_POLICY="SKIP"

Il est important de savoir que chacune des stratégies ci-dessus peut être ajustée avec une valeur par défaut légèrement différente.

- INPUT/OUTPUT/FORWARD peut être réglé sur ACCEPT, DROP ou REJECT

- L'APPLICATION peut être définie sur ACCEPTER, ABANDONNER, REJETER ou IGNORER

Les différences entre ACCEPTER, ABANDONNER et REJETER sont:

- ACCEPTER—Autoriser le trafic à travers le pare-feu.

- REJETER: n'autorisez pas le trafic à travers le pare-feu et renvoyez un message de destination ICMP inaccessible à la source d'envoi.

- DROP: interdit à un paquet de traverser le pare-feu et n'envoie aucune réponse.

Vous pouvez ajuster les politiques par défaut en fonction de vos besoins. Si vous modifiez les stratégies dans le fichier, rechargez les règles UFW avec la commande:

sudo ufw recharger.

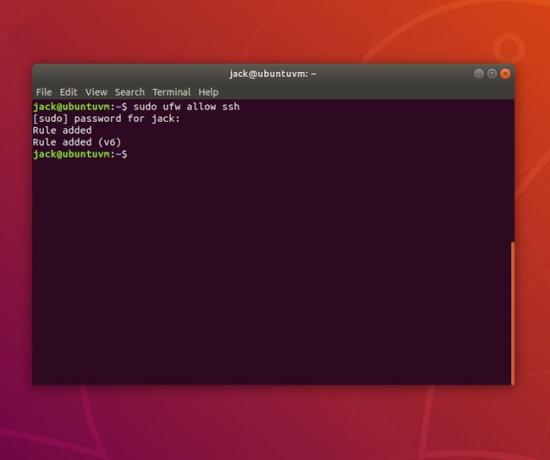

Autoriser le trafic entrant

Étant donné que vous n'aurez probablement pas besoin de modifier la politique de trafic sortant par défaut, concentrons-nous sur l'autorisation du trafic entrant. Supposons, par exemple, que vous souhaitiez pouvoir sécuriser le shell sur votre bureau (à l'aide du ssh commande) depuis une autre machine. Pour cela, vous devez demander à UFW d'autoriser le trafic entrant sur le port SSH standard (port 22). La commande pour cela serait:

sudo ufw autorise ssh.

La commande ci-dessus permettrait à n'importe quelle machine de votre réseau (ou même au-delà de votre réseau, si votre routeur est configuré pour autoriser le trafic externe) d'accéder à votre ordinateur, via le port 22.

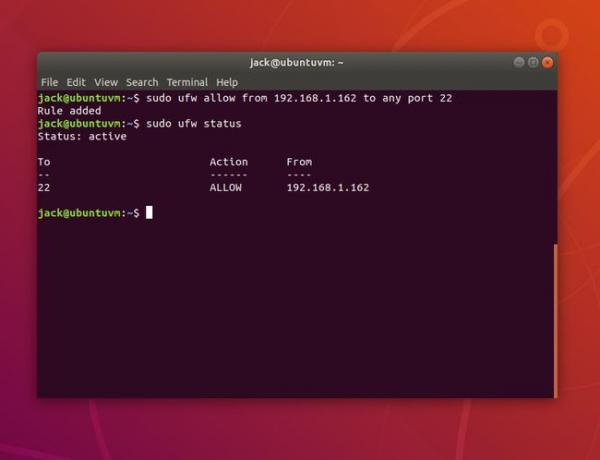

C'est très bien, à moins que vous ne souhaitiez autoriser uniquement des ordinateurs spécifiques sur votre réseau. Supposons, par exemple, que vous souhaitiez n'autoriser qu'un seul ordinateur, un ordinateur avec l'adresse IP 192.168.1.162. Pour cela, la commande serait:

sudo ufw autorise de 192.168.1.162 à n'importe quel port 22.

Les.

autoriser de

L'instruction indique à UFW que ce qui suit est l'adresse à partir de laquelle autoriser le trafic. Les.

vers n'importe quel port

indique à UFW d'autoriser le trafic sur le port spécifié. Dans l'exemple ci-dessus, le.

seul

ordinateur sur votre réseau qui serait autorisé à sécuriser le shell sur votre ordinateur serait celui à l'adresse IP 192.168.1.162.

Vous pouvez également refuser le trafic vers une interface réseau spécifiée. Supposons, par exemple, que votre machine dispose de deux interfaces réseau:

- INTERNE—à l'aide de l'interface réseau ens5 avec le schéma d'adresse IP 192.168.1.x.

- EXTERNE—en utilisant l'interface réseau enp0s3 avec le schéma d'adresse IP 172.217.1.x

Que se passe-t-il si vous souhaitez laisser la règle autorisant le trafic ssh entrant sur 192.168.1.162, mais refuser tout le trafic entrant à partir de l'interface externe? Pour cela, la commande serait:

sudo ufw refuse sur enp0s3 sur n'importe quel port ssh.

Émettez la commande.

sudo ufw status pour voir que le trafic ssh de 192.168.1.162 est toujours autorisé, tandis que le trafic de l'interface externe est refusé. Supprimer des règles

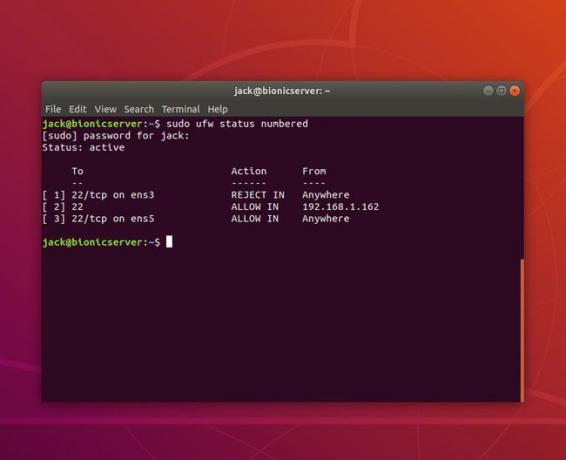

Si vous constatez que vous avez créé des règles qui posent problème avec les ordinateurs qui se connectent à votre machine, il est possible de supprimer les règles que vous avez créées. La première chose que vous voulez faire est que UFW répertorie vos règles par numéro. Pour ce faire, lancez la commande:

sudo ufw status numéroté.

Supposons que vous vouliez supprimer la règle numéro 1. Pour ce faire, lancez la commande:

sudo ufw supprimer 1.

Vous serez invité à vérifier la suppression de la règle. Taper oui et utilise Entrer/Retour sur votre clavier pour confirmer. Émettez la commande.

statut sudo ufw.