Top 20 des termes Internet pour les débutants

Internet est un réseau mondial de réseaux et d'ordinateurs plus petits. Le World Wide Web, ou Web en abrégé, est l'espace où le contenu numérique est servi aux internautes. Dit autrement, le le web fait partie d'internet. Si vous êtes débutant, voici quelques termes de base sur Internet et le Web pour vous aider à mieux comprendre.

Navigateur

Un navigateur est un logiciel gratuit ou une application mobile qui affiche des pages Web, des graphiques et d'autres contenus en ligne. Les navigateurs Web populaires incluent Chrome, Firefox, Internet Explorer, Microsoft Edge, et Safari, mais il y en a beaucoup d'autres.

Les internautes accèdent au Web via navigateur Internet logiciel, qui est inclus ou peut être téléchargé sur les ordinateurs et les appareils mobiles. Chaque page Web possède une adresse unique appelée URL, qui peut être saisie dans la barre d'adresse d'un navigateur pour accéder directement à un site.

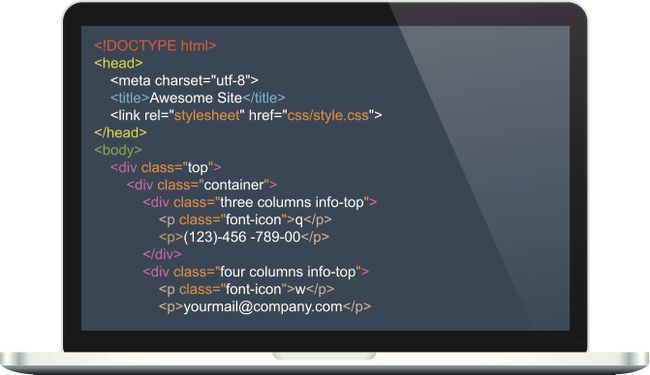

Le logiciel de navigation est spécialement conçu pour convertir le code informatique HTML et XML en documents lisibles par l'homme.

Page Web

Une page Web est ce que vous voyez dans un navigateur Web lorsque vous êtes sur Internet. Vous êtes actuellement sur une page Web. Considérez la page Web comme une page de magazine. Vous pouvez voir du texte, des photos, des images, des diagrammes, des liens, des publicités et plus encore sur n'importe quelle page que vous consultez.

Souvent, vous cliquez ou appuyez sur une zone spécifique d'une page Web pour développer les informations ou accéder à une page Web associée. En cliquant sur un lien, qui est un extrait de texte qui apparaît dans une couleur différente du reste du texte, vous accédez à une autre page Web. Si vous souhaitez revenir en arrière, utilisez les boutons fléchés prévus à cet effet.

URL

Les URL (Uniform Resource Locators) sont les adresses de navigateur Web des pages et des fichiers Internet. Avec un URL, vous pouvez localiser et marquer des pages et des fichiers spécifiques dans un navigateur Web.

Voici un exemple de format d'URL:

http://www.examplewebsite.com/mypage

Ce format est souvent abrégé en ceci:

www.examplewebsite.com/mypage

Parfois, les URL sont plus longues et plus compliquées, mais toutes suivent des règles reconnues pour le nommage.

Les URL se composent de trois parties:

- Protocole: Le protocole est la partie se terminant par //:. La plupart des pages Web utilisent le protocole http ou https, mais il existe d'autres protocoles.

- Hôte: L'hôte ou le domaine de premier niveau se termine souvent par .com, .net, .edu ou .org, mais peut également se terminer par l'un des nombreux autres qui ont été officiellement reconnus.

- Nom de fichier: Le nom du fichier ou le nom de la page.

HTTP et HTTPS

HTTP est l'acronyme de Hypertext Transfer Protocol, la norme de communication de données des pages Web. Lorsqu'une page Web a ce préfixe, les liens, le texte et les images doivent fonctionner correctement dans un navigateur Web.

HTTPS est l'acronyme de Hypertext Transfer Protocol Secure. Cela indique que la page Web a une couche spéciale de cryptage ajoutée pour cacher vos informations personnelles et vos mots de passe aux autres. Chaque fois que vous vous connectez à votre compte bancaire en ligne ou à un site d'achat sur lequel vous entrez des informations de carte de crédit, recherchez https dans l'URL pour la sécurité.

HTML et XML

Hypertext Markup Language (HTML) est le langage de programmation des pages Web. HTML commande à un navigateur Web d'afficher du texte et des graphiques d'une manière spécifique. Les internautes débutants n'ont pas besoin de connaître le codage HTML pour profiter des pages Web que le langage de programmation fournit aux navigateurs.

XML est un langage de balisage extensible, un cousin du HTML. XML se concentre sur le catalogage et la base de données du contenu textuel d'une page Web.

XHTML est une combinaison de HTML et XML.

Adresse IP

Votre ordinateur et chaque appareil qui se connecte à Internet utilise une adresse IP (Internet Protocol) pour l'identification. Dans la plupart des cas, adresses IP sont attribués automatiquement. Les débutants n'ont généralement pas besoin d'attribuer une adresse IP.

Une adresse IP peut ressembler à ceci:

202.3.104.55

Ou, comme ceci:

21DA: D3:0:2F3B: 2AA: FF: FE28:9C5A

Chaque ordinateur, smartphone et appareil mobile qui accède à Internet se voit attribuer une adresse IP à des fins de suivi. Il peut s'agir d'une adresse IP attribuée en permanence, ou l'adresse IP peut changer occasionnellement, mais il s'agit toujours d'un identifiant unique.

Où que vous naviguiez, chaque fois que vous envoyez un e-mail ou un message instantané, et chaque fois que vous téléchargez un fichier, votre L'adresse IP sert d'équivalent d'une plaque d'immatriculation automobile pour faire respecter la responsabilité et traçabilité.

FAI

Vous avez besoin d'un fournisseur d'accès Internet (FAI) pour accéder à Internet. Vous pouvez accéder gratuitement FAI à l'école, dans une bibliothèque ou au travail, ou vous pouvez payer pour un FAI privé à la maison. Un FAI est l'entreprise ou l'organisation gouvernementale qui vous connecte à Internet.

Un FAI propose une variété de services à des prix variés: accès aux pages Web, courrier électronique, hébergement de pages Web, etc. La plupart des FAI proposent différentes vitesses de connexion Internet moyennant des frais mensuels. Vous pouvez choisir de payer plus pour une connexion Internet à haut débit si vous aimez regarder des films en streaming ou de sélectionner un forfait moins cher si vous utilisez Internet principalement pour une navigation légère et des e-mails.

Routeur

Un routeur ou une combinaison routeur-modem est le périphérique matériel qui agit comme agent de trafic pour les signaux réseau arrivant à votre domicile ou votre entreprise en provenance de votre FAI. Un routeur peut être filaire ou sans fil ou les deux.

Un routeur fournit une défense contre les pirates et dirige le contenu vers l'ordinateur, l'appareil, l'appareil de diffusion en continu ou l'imprimante spécifique qui devrait le recevoir.

Souvent, votre FAI fournit le routeur réseau il préfère pour votre service Internet. Lorsque c'est le cas, le routeur est configuré de manière appropriée. Si vous choisissez d'utiliser un autre routeur, vous devrez peut-être y entrer des informations.

L'e-mail est courrier électronique. C'est l'envoi et la réception de messages dactylographiés d'un écran à un autre. Le courrier électronique est généralement géré par un service de messagerie Web, tel que Gmail ou Yahoo Mail, ou un progiciel installé, tel que Microsoft Outlook ou Apple Mail.

Les débutants commencent par créer une adresse e-mail qu'ils donnent aux membres de leur famille et à leurs amis. Cependant, vous n'êtes pas limité à une seule adresse ou service de messagerie. Vous pouvez choisir d'ajouter d'autres adresses e-mail à des fins d'achat en ligne, d'affaires ou de réseautage social.

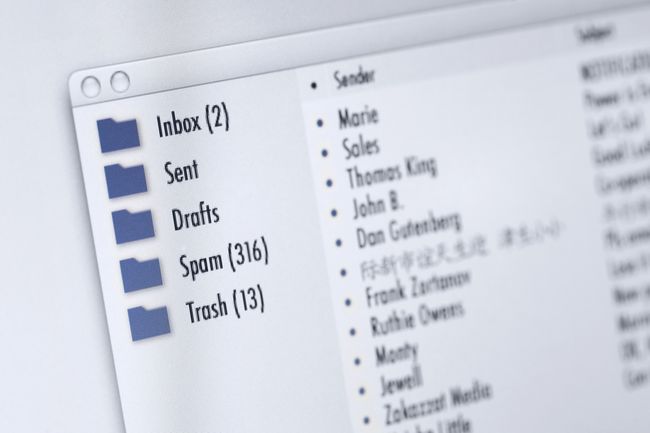

Courrier indésirable et filtres

Le spam est le nom en jargon des e-mails indésirables et non sollicités. Spam se divise en deux catégories principales: la publicité à grand volume, ce qui est ennuyeux, et les pirates informatiques qui tentent de vous inciter à divulguer vos mots de passe, ce qui est dangereux.

Le filtrage est la défense populaire, mais imparfaite, contre le spam. Le filtrage est inclus dans de nombreux clients de messagerie. Le filtrage utilise un logiciel qui lit les e-mails entrants à la recherche de combinaisons de mots clés, puis supprime ou met en quarantaine les messages qui semblent être du spam. Recherchez un dossier de courrier indésirable ou de courrier indésirable dans votre boîte aux lettres pour afficher les e-mails mis en quarantaine ou filtrés.

Pour vous protéger contre les pirates qui veulent vos informations personnelles, méfiez-vous. Votre banque ne vous enverra pas d'e-mail et ne vous demandera pas votre mot de passe. Le boursier au Nigeria n'a pas besoin de votre numéro de compte bancaire. Amazon ne vous remet pas de chèque-cadeau gratuit de 50 $.

Tout ce qui semble trop beau pour être vrai n'est probablement pas vrai. Si vous n'êtes pas sûr, ne cliquez sur aucun lien dans l'e-mail et contactez l'expéditeur (votre banque ou quiconque) séparément pour validation.

Des médias sociaux

Des médias sociaux est le terme général pour tout outil en ligne qui permet aux utilisateurs d'interagir avec des milliers d'autres utilisateurs. Facebook et Twitter sont parmi les plus grands sites de réseautage social. LinkedIn est une combinaison d'un site social et professionnel. D'autres sites populaires incluent YouTube, Instagram, Pinterest, Snapchat, Tumblr et Reddit.

Les sites de médias sociaux offrent des comptes gratuits à tout le monde. Lorsque vous sélectionnez ceux qui vous intéressent, demandez à vos amis et à votre famille à qui ils appartiennent. De cette façon, vous pouvez rejoindre un groupe où vous connaissez des gens.

Comme pour tout ce qui concerne Internet, protégez vos informations personnelles lorsque vous vous inscrivez sur des sites. La plupart des sites de médias sociaux proposent une section de confidentialité dans laquelle vous pouvez choisir ce que vous souhaitez révéler aux autres utilisateurs du site Web.

Commerce électronique

Le commerce électronique est le commerce électronique, les transactions de vente et d'achat en ligne. Chaque jour, des milliards de dollars s'échangent via Internet et le World Wide Web.

Les achats sur Internet ont explosé en popularité auprès des internautes, au détriment des magasins traditionnels et des centres commerciaux. Chaque détaillant bien connu a un site Web qui présente et vend ses produits. À leurs côtés se trouvent des dizaines de petits sites qui vendent des produits et d'énormes sites qui vendent à peu près tout.

Le commerce électronique fonctionne car une confidentialité raisonnable peut être assurée grâce à des pages Web sécurisées HTTPS qui cryptent les données personnelles. informations et parce que les entreprises fiables apprécient Internet comme moyen de transaction et rendent le processus simple et en sécurité.

Lors de vos achats sur Internet, il vous sera demandé de saisir une carte de crédit, des informations PayPal ou d'autres informations de paiement.

Cryptage et authentification

Chiffrement est le brouillage mathématique des données afin qu'elles soient cachées aux oreilles indiscrètes. Le chiffrement utilise des formules mathématiques complexes pour transformer des données privées en charabia dénué de sens que seuls des lecteurs de confiance peuvent déchiffrer.

Le cryptage est la base de la façon dont nous utilisons Internet comme pipeline pour mener des activités de confiance, comme les services bancaires en ligne et les achats par carte de crédit en ligne. Lorsqu'un cryptage fiable est en place, les informations bancaires et les numéros de carte de crédit restent confidentiels.

L'authentification est directement liée au cryptage. L'authentification est la manière complexe dont les systèmes informatiques vérifient que vous êtes bien qui vous prétendez être.

Téléchargement

Le téléchargement est un terme général qui décrit le transfert de quelque chose que vous trouvez sur Internet ou sur le World Wide Web vers votre ordinateur ou un autre appareil. Généralement, le téléchargement est associé à des chansons, de la musique, des logiciels et des fichiers multimédias. Par exemple, vous pouvez télécharger une chanson ou une copie d'essai de Microsoft Office.

Plus le fichier que vous copiez est volumineux, plus le téléchargement prend du temps pour être transféré sur votre ordinateur. Certains téléchargements prennent quelques secondes; certains prennent quelques minutes ou plus, selon votre vitesse internet.

Les pages Web qui offrent du matériel téléchargeable sont généralement clairement signalées par un Télécharger bouton (ou quelque chose de similaire).

Cloud computing

Cloud computing a commencé comme un terme pour décrire un logiciel qui était en ligne et emprunté, au lieu d'être acheté et installé sur un ordinateur. Le courrier électronique basé sur le Web est un exemple de cloud computing. L'e-mail de l'utilisateur est stocké et accessible dans le cloud d'Internet.

Le cloud est la version moderne du modèle informatique mainframe des années 1970. Le logiciel en tant que service (SaaS) fait partie du modèle de cloud computing. Le SaaS est un modèle commercial qui suppose que les gens préfèrent louer un logiciel plutôt que de le posséder. Avec leurs navigateurs Web, les utilisateurs accèdent au cloud sur Internet et se connectent à leurs copies louées en ligne de leur logiciel basé sur le cloud.

De plus en plus, les services offrent un stockage en nuage pour accéder aux fichiers à partir de plusieurs appareils. Il est possible d'enregistrer des fichiers, des photos et des images dans le cloud, puis d'accéder à ces fichiers depuis un ordinateur portable, un smartphone, une tablette ou un autre appareil. Le cloud computing permet la collaboration entre individus sur les mêmes fichiers dans le cloud.

Pare-feu

Pare-feu est un terme générique pour décrire une barrière contre la destruction. Dans le cas de l'informatique, un pare-feu est constitué d'un logiciel ou d'un matériel qui protège un ordinateur contre les pirates et les virus.

Les pare-feu informatiques vont des petits progiciels antivirus aux solutions logicielles et matérielles complexes et coûteuses.Certains pare-feu sont gratuits. De nombreux ordinateurs sont livrés avec un pare-feu que vous pouvez activer. Tous les pare-feu informatiques offrent une sorte de protection contre les pirates qui vandalisent ou s'emparent d'un système informatique.

Comme tout le monde, les débutants sur Internet doivent activer un pare-feu à usage personnel pour protéger leurs ordinateurs contre les virus et les logiciels malveillants.

Malware

Malware est un terme général qui décrit tout logiciel malveillant conçu par des pirates. Les logiciels malveillants comprennent les virus, les chevaux de Troie, les enregistreurs de frappe, les programmes zombies et d'autres logiciels qui cherchent à faire l'une des quatre choses suivantes:

- Vandaliser votre ordinateur d'une manière ou d'une autre.

- Voler vos informations privées.

- Prenez le contrôle à distance de votre ordinateur (zombiez votre ordinateur).

- Vous manipuler pour acheter quelque chose.

Les programmes malveillants sont les bombes à retardement et les méchants serviteurs des programmeurs malhonnêtes. Protégez-vous avec un pare-feu et sachez comment empêcher ces programmes d'atteindre votre ordinateur.

Krisanapong detraphiphat / Getty Images

troyen

Un cheval de Troie est un type spécial de programme de piratage qui compte sur l'utilisateur pour l'accueillir et l'activer. Nommés d'après le célèbre conte du cheval de Troie, les programmes de Troie se font passer pour des fichiers ou des logiciels légitimes.

Parfois, il s'agit d'un fichier vidéo d'apparence innocente ou d'un programme d'installation qui prétend être un véritable logiciel anti-piratage. La puissance de l'attaque cheval de Troie vient du fait que les utilisateurs téléchargent et exécutent naïvement le fichier cheval de Troie.

Protégez-vous en ne téléchargeant pas les fichiers qui vous sont envoyés par courrier électronique ou que vous voyez sur des sites Web inconnus.

Hameçonnage

L'hameçonnage est l'utilisation d'e-mails et de pages Web d'apparence convaincante pour vous inciter à saisir votre compte numéros et mots de passe ou codes PIN. Souvent sous la forme de faux messages d'avertissement PayPal ou de faux identifiants bancaires écrans, attaques de phishing peut être convaincant pour quiconque n'est pas entraîné à surveiller les indices subtils.

En règle générale, tous les utilisateurs doivent se méfier de tout lien e-mail indiquant: « Vous devez vous connecter et le confirmer ».

Blogues

Un blog est la colonne d'un écrivain en ligne moderne. Les écrivains amateurs et professionnels publient des blogs sur toutes sortes de sujets: intérêts de loisir pour le paintball ou le tennis, opinions sur les soins de santé, des commentaires sur les potins de célébrités, des blogs photo de photos préférées ou des conseils techniques sur l'utilisation de Microsoft Bureau. Absolument n'importe qui peut créer un blog.

Les blogs sont généralement classés par ordre chronologique et avec moins de formalité qu'un site Web. De nombreux blogs acceptent et répondent aux commentaires. Les blogs varient en qualité d'amateur à professionnel. Certains blogueurs avertis gagnent des revenus raisonnables en vendant de la publicité sur leurs pages de blog.