Comment mettre à jour votre récepteur Logitech Unifying

Utilisez-vous une connexion sans fil Logitech Souris, sans fil clavier, ou un sélecteur de présentation avec votre ordinateur? Si tel est le cas, votre appareil est vulnérable à un certain nombre de piratages permettant aux attaquants de prendre le contrôle de votre ordinateur relativement facilement. Découvrez comment mettre à jour votre logiciel Logitech Unifying Receiver pour assurer la sécurité et le bon fonctionnement de vos appareils.

Bien que cette vulnérabilité affecte les appareils sans fil d'un certain nombre de fabricants, cet article explique comment mettre à jour vos appareils sans fil Logitech. Pour les autres fabricants, consultez leurs sites Web pour plus de détails.

Comment fonctionne le piratage du récepteur Logitech Unifying

Le premier piratage a été découvert en 2016 (appelé "MouseJack"), mais le récepteur Logitech Unifying est toujours en danger. Il permet à tout ce qui envoie un signal prétendant être une souris sans fil de se connecter au récepteur de souris sans fil (

Ce piratage fonctionne car le trafic de la souris sans fil n'est pas toujours crypté, comme la plupart du trafic de communication du clavier sans fil. Il a affecté les souris sans fil, les claviers, les sélecteurs de présentation et d'autres appareils sans fil de plusieurs fabricants, tels que Logitech, Microsoft, Amazon, Dell, HP et Lenovo. Cependant, il est important de noter que cette vulnérabilité n'affecte pas Bluetooth périphériques ou clés USB sans fil qui ne sont pas activement utilisés, uniquement ceux branchés sur votre ordinateur.

Plus de risques pour les appareils sans fil

Au fur et à mesure que les chercheurs en sécurité examinaient la vulnérabilité un peu plus, ils ont découvert des problèmes supplémentaires avec ces dongles. Ils ont découvert que les attaquants pouvaient surveiller le trafic de communication du clavier, injecter des frappes via des dongles non connectés à un clavier sans fil, récupérez les clés de cryptage et reprenez votre ordinateur. Désormais, il n'y avait plus que des dongles qui étaient utilisés, mais même ceux qui n'étaient pas branchés sur un ordinateur.

La vulnérabilité était présente dans tous ces dongles en raison d'une seule puce sans fil qu'ils utilisent. Dans le cas de Logitech, leur technologie unificatrice est une technologie standard qu'ils livrent avec une large gamme d'équipements sans fil Logitech depuis près d'une décennie.

Identifier si votre dongle Logitech est vulnérable

Les appareils Logitech vulnérables à ces attaques ont une étoile orange imprimée sur le côté du récepteur qui se branche sur votre ordinateur.

Si votre récepteur n'a pas cette étoile, vous êtes probablement en sécurité, mais c'est toujours une bonne pratique de garder tous vos logiciels et micrologiciels à jour pour éviter d'être exposé à des menaces potentielles.

Comment mettre à jour votre récepteur Logitech Unifying

La mise à jour de votre récepteur Logitech unifying pour vous protéger de ces attaques est relativement simple. Assurez-vous de le mettre à jour vers la version publiée à partir d'août 2019 lorsque Logitech a publié un correctif supplémentaire.

Aller vers Page de téléchargement des mises à jour de Logitech dans un navigateur et téléchargez le package de mise à jour Windows ou Mac approprié pour votre ordinateur.

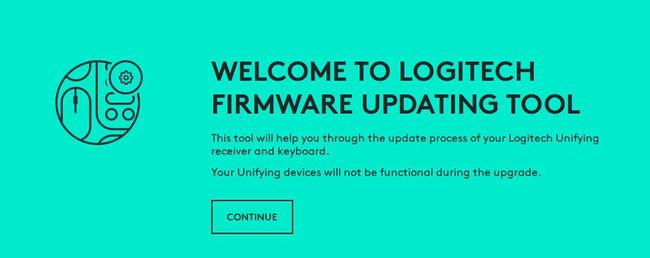

Double-cliquez sur le fichier de mise à jour pour le lancer (Windows) ou décompressez-le, puis double-cliquez dessus (Mac). L'outil de mise à jour du micrologiciel Logitech devrait se lancer.

-

Sélectionner Continuer.

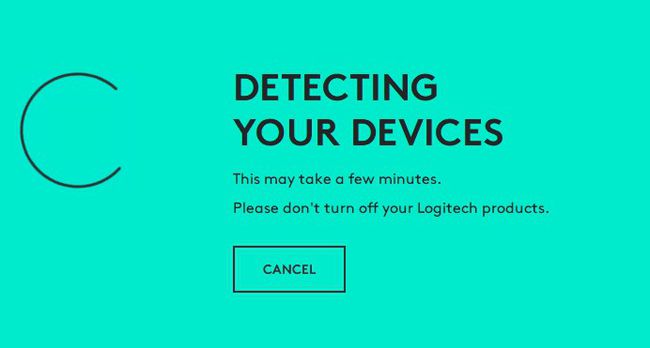

-

L'outil filtrera votre ordinateur et vous indiquera si des appareils Logitech doivent être mis à jour.

S'il détecte des appareils à mettre à jour, sélectionnez Mettre à jour.

-

Si les appareils sont à jour, l'outil vous en informe, et vous pouvez sélectionner proche pour quitter l'outil.