Fail2bani installimine Ubuntu serverisse 18.04

Parandada Ubuntu serveri turvalisus sissetungimise tuvastamise süsteemi lisamise kaudu. Selleks soovite tõenäoliselt pöörduda Fail2ban. Fail2ban jälgib konkreetseid logifaile (leitud /var/log kataloog) ebaõnnestunud sisselogimiskatsete või automatiseeritud rünnakute jaoks. Kui Fail2ban tuvastab IP-aadressil kompromissikatse, blokeerib see IP-aadressi (lisates iptablesi turvasüsteemile uue ahela) serverisse sisenemise.

Fail2bani installimiseks vajate kestajuurdepääsu Ubuntu serveri mis tahes toetatud versioonile kontoga, millel on sudo-õigused, mis võimaldavad installida uusi tarkvarapakette.

Kuidas installida Fail2ban

Installige Fail2ban, kasutades Apt. Parim on installida värskelt värskendatud serveriplatvormile ja kui kerneli versioon uueneb, taaskäivitage server enne Fail2bani installimist.

Pärast installimise lõpetamist käivitage ja lubage Fail2ban kahe järgmise käsuga:

sudo systemctl start fail2ban

sudo systemctl enable fail2ban.

Fail2ban töötab nüüd süsteemis ja on konfigureerimiseks valmis.

Fail2bani seadistamine

Fail2ban on konfigureeritud vanglate abil. Vangla määrab, kuidas teenus jälgib ja kui kiiresti rünnakute vastu meetmeid võtta.

Karbist välja võttes on süsteem juba turvaline. Samas on see ka väga paindlik. Peamine konfiguratsioonifail on /etc/fail2ban/jail.conf. Ärge muutke seda faili. Selle asemel looge uus fail laiendiga .local. Fail2ban loeb alati kõigepealt .conf-failid ja seejärel kohalikud failid. Kõik .local-failis loetud konfiguratsioonid alistavad sarnased konfiguratsioonid Conf-failis.

Konfiguratsiooni näide

Oletame, et soovite luua Secure Shelli deemoni jaoks kohandatud vangla, mis:

- Jälgige /var/log/auth.log.

- Kasutage vaikimisi fail2ban sshd filtrit.

- Seadke SSH-port 22-le.

- Määrake maksimaalseks korduskatseks 3.

Ssh-kohandused .local jailis alistavad kõik sarnased konfiguratsioonid, mis on leitud põhikonfiguratsioonifailist jail.conf (näiteks failis jail.conf on vaikimisi maksimaalne korduskatse 5). Kui see vangla on paigas, kui inimene (või robot) ebaõnnestub SSH sisselogimine proovi kolm korda, algne IP-aadress keelatakse.

Selle konfigureerimiseks andke käsk:

sudo nano /etc/fail2ban/jail.local.

Sellesse uude faili kleepige järgmine sisu:

[sshd]

lubatud = tõene

port = 22

filter = sshd

logpath = /var/log/auth.log

maxretry = 3.

Salvestage ja sulgege fail, seejärel taaskäivitage Fail2ban käsuga:

sudo systemctl restart fail2ban.

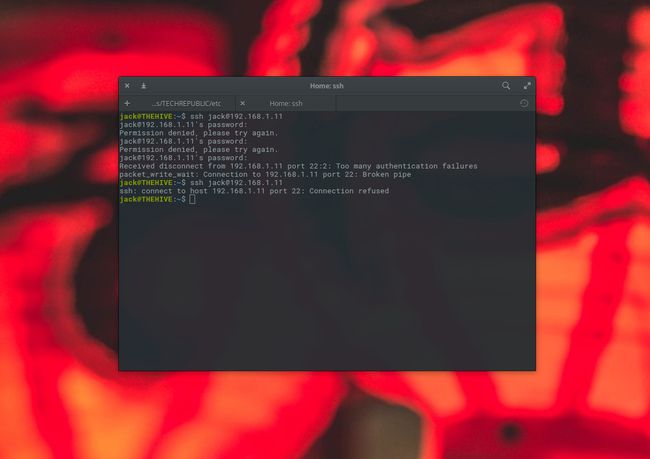

Test Fail2ban

Fail2bani testimiseks minge teise IP-aadressiga masinasse ja käivitage serveris Secure Shelli seanss, sisestades iga kord kasutaja parooli valesti. Pärast kolmandat ebaõnnestunud sisselogimist keelatakse see kasutajakonto.

Isegi kui proovite sama IP-aadressi kaudu SSH-d serverisse tagasi saata, on juurdepääs ikkagi keelatud.

Deblokeerige IP-aadress

Eemaldage IP-aadress käsuga fail2ban-client (mis installitakse koos failiga fail2ban) järgmiselt:

sudo fail2ban-kliendi komplekt sshd unbanip 192.168.1.100.