¿Qué es un rastreador de redes?

El rastreo de redes es el uso de una herramienta de software, llamada rastreador de red, que monitorea u olfatea los datos que fluyen a través de los enlaces de la red informática en tiempo real. Esta herramienta de software es un programa de software autónomo o un dispositivo de hardware con el software o firmware.

¿Qué es un rastreador de redes?

Los rastreadores de red toman copias instantáneas de los datos que fluyen a través de una red sin redirigirlos ni alterarlos. Algunos rastreadores funcionan solo con TCP / IP paquetes, pero las herramientas más sofisticadas funcionan con muchas otras protocolos de red y en niveles inferiores, incluidos Ethernet marcos.

Hace años, los rastreadores eran herramientas utilizadas exclusivamente por ingenieros de redes profesionales. Sin embargo, hoy en día, con el software disponible de forma gratuita en la web, también son populares entre hackers de internet y personas que sienten curiosidad por la creación de redes.

Los rastreadores de red a veces se denominan sondas de red, rastreadores inalámbricos, rastreadores de Ethernet, rastreadores de paquetes, analizadores de paquetes o simplemente fisgones.

Cómo se utilizan los analizadores de paquetes

Existe una amplia gama de aplicaciones para rastreadores de paquetes. La mayoría de los rastreadores de paquetes pueden ser utilizados de manera inapropiada por una persona y por razones legítimas por otra.

Un programa que captura contraseñas, por ejemplo, podría ser utilizado por un pirata informático, pero un administrador de red podría utilizar la misma herramienta para encontrar estadísticas de red como disponibles. banda ancha.

El rastreo de redes también se usa para probar el firewall o los filtros web, y para solucionar problemas en las relaciones cliente / servidor.

Cómo funciona el rastreo de redes

Un rastreador de paquetes conectado a cualquier red intercepta todos los datos que fluyen a través de esa red.

En una red de área local (LAN), las computadoras normalmente se comunican directamente con otras computadoras o dispositivos en la red. Todo lo que esté conectado a esa red está expuesto a todo ese tráfico. Las computadoras están programadas para ignorar todo el tráfico de red que no esté destinado a él.

El software de rastreo de red se abre a todo el tráfico al abrir el tarjeta de interfaz de red (NIC) para escuchar ese tráfico. El software lee esos datos y realiza análisis o extracción de datos en ellos.

Una vez que recibe los datos de la red, el software realiza las siguientes acciones en él:

Los contenidos, o individual paquetes (secciones de datos de red), se registran.

Algunos programas solo registran encabezamiento sección de paquetes de datos para ahorrar espacio.

Los datos de red capturados se decodifican y formatean para que el usuario pueda ver la información.

Los rastreadores de paquetes analizan errores en la comunicación de red, solucionan problemas de conexiones de red y reconstruyen flujos de datos completos destinados a otras computadoras.

Algunos programas de rastreo de redes recuperan información confidencial como contraseñas, números PIN e información privada.

Cómo frustrar los ataques de rastreadores de red

Si le preocupa que el software de detección de redes espíe el tráfico de red que proviene de su computadora, existen formas de protegerse.

Hay razones éticas por las que alguien puede necesitar usar software rastreador, como cuando un administrador de red monitorea el flujo de tráfico de la red.

Cuando los administradores de red están preocupados por el uso nefasto de estas herramientas en su red, utilizan escaneos anti-sniff para protegerse contra los ataques de sniffer. Esto significa que las redes corporativas suelen ser seguras.

Sin embargo, es fácil obtener y usar software rastreador por motivos maliciosos, lo que hace que su uso ilegítimo contra su Internet doméstico sea motivo de preocupación. Sería muy fácil para alguien conectar dicho software incluso a una red informática corporativa.

Si desea protegerse de alguien que espíe su tráfico de Internet, use una VPN que encripte su tráfico de Internet. Puede aprender todo sobre las VPN y los proveedores de VPN que puede utilizar para protegerse.

Herramientas de rastreo de red

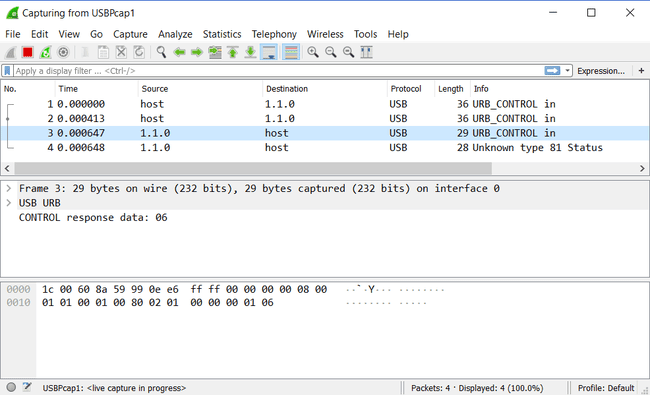

Wireshark (anteriormente conocido como Ethereal) es ampliamente reconocido como el rastreador de redes más popular del mundo. Es una aplicación gratuita de código abierto que muestra datos de tráfico con códigos de colores para indicar qué protocolo se utilizó para transmitirlos.

En las redes Ethernet, su interfaz de usuario muestra tramas individuales en una lista numerada y resalta con colores separados si se envían a través de TCP, UDP, u otros protocolos.

Wireshark también agrupa los flujos de mensajes enviados de ida y vuelta entre un origen y un destino (que se entremezclan a lo largo del tiempo con el tráfico de otras conversaciones).

Wireshark admite capturas de tráfico a través de una interfaz de botón de inicio / parada. La herramienta también contiene opciones de filtrado que limitan qué datos se muestran e incluyen en las capturas. Ésa es una característica fundamental, ya que la mayor parte del tráfico de red contiene mensajes de control de rutina que no son de interés.

Se han desarrollado muchas aplicaciones de software de sondeo diferentes a lo largo de los años. A continuación, presentamos algunos ejemplos:

tcpdump (a línea de comando herramienta para Linux y otros sistemas operativos basados en Unix)

CloudShark

Caín y Abel.

Analizador de mensajes de Microsoft

CommView

Omnipeek.

Capsa

Ettercap

PRTG

Analizador de red gratuito

NetworkMiner

Herramientas IP

Algunas de estas herramientas de rastreo de red son gratuitas, mientras que otras cuestan o tienen una prueba gratuita. Además, algunos de estos programas ya no se mantienen ni se actualizan, pero aún están disponibles para descargar.

Problemas con los rastreadores de red

Las herramientas de rastreo ofrecen una excelente manera de aprender cómo funcionan los protocolos de red. Sin embargo, también brindan un fácil acceso a cierta información privada, como contraseñas de red. Consulte con los propietarios para obtener permiso antes de usar un rastreador en su red.

Las sondas de red solo interceptan datos de las redes a las que está conectada su computadora host. En algunas conexiones, los rastreadores solo capturan el tráfico dirigido a esa interfaz de red en particular. En cualquier caso, lo más importante que debe recordar es que cualquiera que desee utilizar un rastreador de red para espiar el tráfico tendrá dificultades para hacerlo si eso el tráfico está encriptado.

Preguntas más frecuentes

-

¿Cómo puede saber si alguien está olfateando su red?

Puede ser difícil detectar rastreadores porque a menudo permanecen pasivos simplemente recopilando datos. Pero si hay un rastreador instalado en una computadora, el tráfico adicional puede alertarle de la presencia de un rastreador. Considere utilizar un programa de software que detecte rastreadores, como Anti-Sniff, Sniff Detection, ARP Watch o Snort.

-

¿Qué tipo de datos e información se pueden encontrar utilizando un rastreador de paquetes?

A analizador de paquetes es una herramienta de ingeniería de red legítima o una función antivirus, pero también puede ser una herramienta de piratas informáticos, que se muestra como un archivo adjunto de correo electrónico malicioso. Los rastreadores de paquetes maliciosos pueden registrar contraseñas e información de inicio de sesión, además de monitorear las visitas y la actividad del sitio web de un usuario. Una empresa puede utilizar un rastreador de paquetes legítimo para escanear el tráfico entrante en busca de malware o realizar un seguimiento del uso de la red por parte de los empleados.