¿Quién usa mi Wi-Fi?

Si alguna vez se ha preguntado quién está usando su Wifi, No estás solo. A estas alturas, la mayoría de las personas comprenden la necesidad de proteger las redes Wi-Fi proporcionadas por el punto de acceso (AP) de su enrutador. En la mayoría de los casos, este proceso se trata de contrarrestar a atacantes determinados; a menos que lo que haces en línea sea delicado, probablemente no tengas que preocuparte también. mucho sobre esto, pero se enfoca en defenderse de la amenaza oportunista y de baja complejidad que representan los vecinos que intentan ocupar su red y liberarse acceso.

Por qué es importante monitorear su Wi-Fi

Pero, para proteger su red, las prácticas de seguridad de su red Wi-Fi no pueden consistir únicamente en colocar obstáculos para los intrusos. Debe ser más profundo para incluir el monitoreo del estado interno de su red para asegurarse de que solo aquellos autorizados a tener acceso realmente tengan acceso. Tener una imagen detallada del estado de su red, incluidos los dispositivos en ella, también tiene beneficios de diagnóstico. Por ejemplo, poder ver dispositivos en la red le dirá si su impresora conectada inalámbrica se desconecta.

Esta guía le enseñará cómo implementar este tipo de monitoreo, primero brindándole un curso intensivo sobre qué buscar y luego guiándolo a través de las opciones para identificar estos indicadores.

Cómo ver quién está usando su Wi-Fi

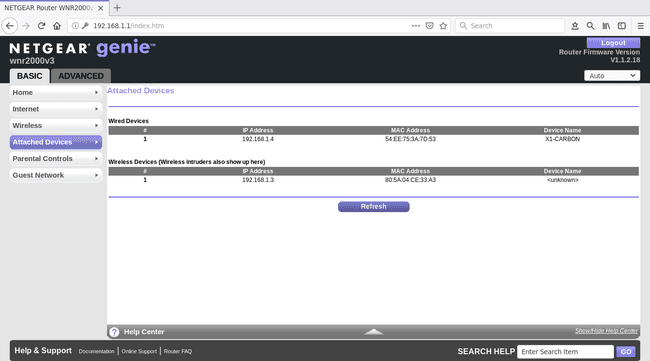

Hay dos formas principales de identificar cualquier dispositivo conectado a su red, que es por sus respectivos dirección IP y Dirección MAC. La dirección IP con la que tratará no es una IP pública (es decir, única en Internet), sino una dirección IP en su red interna (también llamada red de área local o LAN) que su enrutador asigna para cada dispositivo en él.

Redes de área local

Cada dispositivo debe tener una dirección única en la LAN para comunicarse con el enrutador, ya sea que esté usando ese dispositivo para conectarse a Internet o hablar con otros dispositivos en la LAN. En la mayoría de los casos, los enrutadores asignan direcciones IP de LAN dinámicamente, con diferentes dispositivos obteniendo diferentes direcciones IP direcciones en diferentes momentos, en lugar de estáticamente (es decir, dando al mismo dispositivo la misma dirección cada tiempo). Generalmente, el enrutador reserva un rango de direcciones y asigna la primera dirección en el rango para el primer dispositivo que se conecta a él, luego la segunda dirección al segundo dispositivo de conexión, y así sobre.

El control de acceso a medios

Como se dijo anteriormente, Direcciones MAC son el otro designador principal que utilizan los enrutadores, generalmente junto con las direcciones IP, para diferenciar los dispositivos conectados. MAC no tiene nada que ver con los productos de Apple, sino que se refiere a la dirección de control de acceso a medios de un dispositivo. Este es un número de serie de hardware que está integrado en la tarjeta inalámbrica (o, más técnicamente, controlador de interfaz de red o NIC) de cada dispositivo. Como tal, casi nunca cambia.

Nombres de host

Dependiendo de su enrutador, también puede obtener información sobre el nombre de host de un dispositivo o algún otro tipo de información de identificación. Un nombre de host es el nombre que una computadora se llama a sí misma. Esto puede ser elegido deliberadamente por el usuario o establecido automáticamente por el sistema operativo del dispositivo.

Marca y modelo del dispositivo

Otra forma en que los enrutadores a veces diferencian los dispositivos es adivinar y mostrar la marca y (en algunos casos) el modelo del dispositivo. ¿Cómo determina esto? Los fabricantes a menudo reservan un rango de los primeros tres (de seis) segmentos en una dirección MAC para su empresa, o incluso para modelos particulares de NIC que fabrican, de modo que sus NIC puedan identificarse fácilmente tanto dentro de la empresa como en público. Este designador de tres unidades se llama OUI, y al detectar un MAC, algunos enrutadores buscarán una tabla de bloques OUI conocidos y asignarán la entrada correspondiente a una descripción del dispositivo.

Cómo buscar dispositivos usando su Wi-Fi

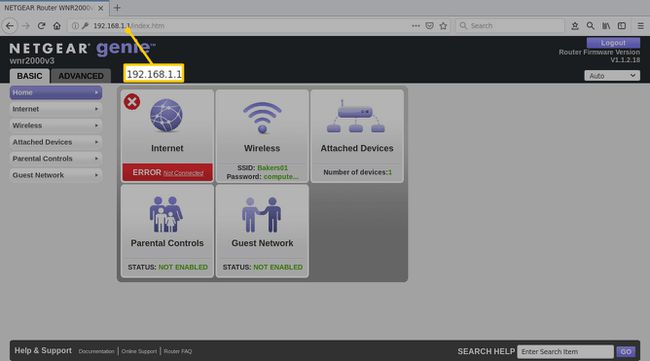

Hay un par de formas de buscar dispositivos conectados a su red. El primer método (y el que adoptará esta guía cuando se trata de bloquear dispositivos sospechosos) es consultar el sitio web del enrutador. interfaz gráfica de usuario (GUI). Casi todos los enrutadores de consumo tienen una interfaz de usuario basada en web a la que puede acceder (desde la LAN) ingresando su propia IP de LAN dirección en su navegador; esto generalmente se puede encontrar en el manual del usuario de su enrutador o, en su defecto, en el soporte en línea foros.

Algunos firmware de enrutadores le permiten ver listas históricas de direcciones MAC que se han conectado a la red, pero casi todas le darán un medio para revisar las direcciones MAC de en la actualidad dispositivos conectados. Si su enrutador tiene funcionalidad de lista de bloqueo / lista de seguridad, está virtualmente garantizado que su enrutador tiene una u otra de estas opciones ya que, de lo contrario, sería difícil saber qué MAC ingresar.

Registros históricos

La segunda vía para crear un inventario de dispositivos de conexión son los registros históricos de un enrutador. No todos los enrutadores dan a los administradores acceso a los registros completos, pero si puede abrir algún subconjunto de registros, existe la posibilidad de que pueda ver un registro histórico de los MAC que se han conectado.

Estas no son de ninguna manera las únicas formas de crear un catálogo básico de dispositivos en la red, pero son las que son sencillas y encajan dentro del alcance de este tutorial.

Bloqueo de dispositivos no autorizados

Si su recuento de dispositivos en red reveló un dispositivo no autorizado, el siguiente paso será bloquearlo. La mejor manera de hacer esto es mediante el establecimiento de una política de lista segura o lista de bloqueo, comúnmente conocida como listas blancas o listas negras, respectivamente (aunque esos términos están pasando de moda para la lista segura y lista de bloqueos).

Lista de bloqueo

Entonces, ¿cuál de estas tácticas debería utilizar para sacar a la gente de su red Wi-Fi? La lista de bloqueo es buena si tu topografía de la red (los dispositivos que normalmente se conectan a él) cambia con bastante regularidad, o si está utilizando dispositivos cuyas direcciones MAC no está seguro. Una vez que detecte a un usuario no autorizado, simplemente ingrese su dirección MAC en la política de lista de bloqueo, y a todos los dispositivos que coincidan con esa dirección MAC (que solo debería ser esa) se les negará una conexión.

Safelisting

La lista segura, sin embargo, es una política mucho más segura, ya que bloquea todos los dispositivos que no coincidir con la lista de direcciones MAC autorizadas proporcionada. Esto también es bueno si su usuario malintencionado es algo sofisticado y ha utilizado la suplantación de MAC. La suplantación de MAC es una técnica basada en software que permite a las personas enviar una dirección MAC falsa de su elección en lugar de la integrada en la NIC de su dispositivo.

Mientras que la suplantación de MAC puede eludir fácilmente las listas de bloqueo, porque el atacante simplemente necesita cualquiera de los miles de millones de MAC direcciones que no están en su lista, para sortear una lista de seguridad, el atacante tendría que adivinar uno de los pocos dispositivos usted tengo explícitamente autorizado, lo cual es muy poco probable a menos que hayan hecho todo lo posible para espiarte (lo cual está mucho más allá del alcance de esta guía).

Para hacer esto, debe ingresar la dirección MAC de cada dispositivo que usted y otros usuarios autorizados de la red querrán usar en la red. No tienes que hacerlo bien en el primer intento, siempre y cuando al menos un dispositivo puedas controlar está en la lista segura, puede volver a iniciar sesión en la interfaz de usuario del enrutador y agregar (o eliminar) MAC de la lista segura.

Cómo sacar a la gente de tu wifi

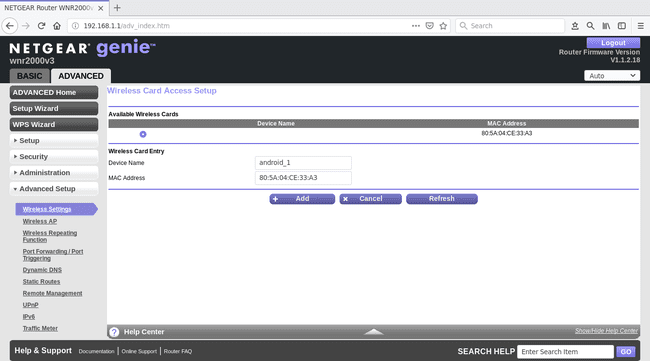

Enrutadores de diferentes fabricantes, e incluso de diferentes generaciones o líneas de productos del mismo fabricante, pueden variar ampliamente en su interfaz de usuario, por lo que no existe un conjunto único de instrucciones que funcionen para todo. Para mostrar el concepto básico de cómo implementar una política de lista segura, aquí hay un ejemplo que utiliza un enrutador de consumidor Netgear común (la serie N) con la última versión de firmware instalada.

Dado que este modelo solo permite una lista segura, y dado que esa es la política recomendada para mantener a los intrusos fuera de su red, los pasos a continuación demostrarán ese método.

Determine la dirección MAC de los dispositivos autorizados que ya están conectados. Es mejor comenzar con estos y luego agregar más dispositivos que desee poder conectar más tarde según sea necesario en lugar de esperar a catalogar todos los dispositivos que desea conectar. Cerrar a algunos usuarios legítimos y a todos los usuarios ilegítimos ahora es mejor que permitir que todos Los usuarios legítimos e ilegítimos continúan accediendo a su red mientras usted busca a cada uno de sus dispositivos.

-

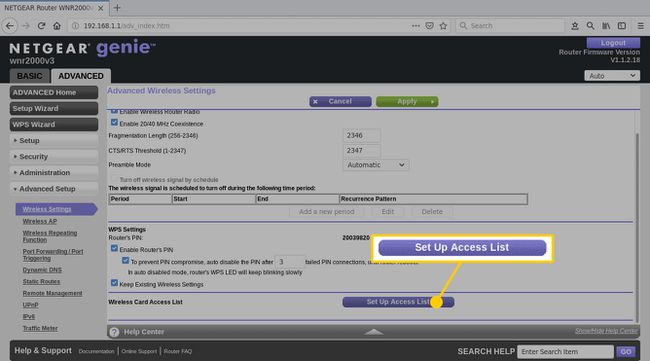

Navegue a la página de políticas de lista segura de la GUI web de su enrutador. Esto puede llamarse de otra forma que no sea "lista segura", como "lista de acceso", así que busque cualquier página con un título sinónimo si tiene problemas para encontrarla.

-

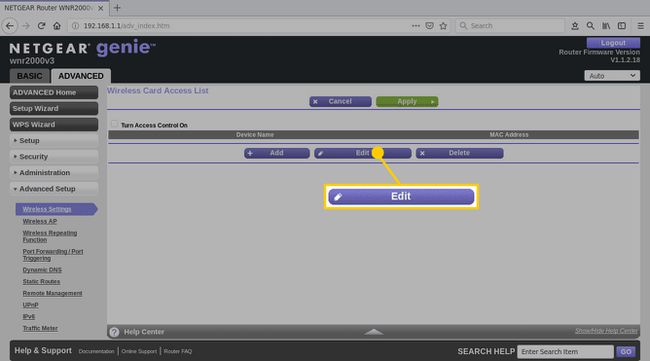

Elija la opción para Editar la tabla de políticas de lista segura, pero no lo enciendas todavía.

-

En cada línea, agregue una de las direcciones MAC que desea autorizar y cualquier otra información relevante o útil que desee acompañarla, como el nombre o la descripción del dispositivo. Repita esto para cada MAC que desee autorizar.

-

Cuando haya terminado de agregar todos los dispositivos que desea incluir, active la política de lista segura.

Recuerde, puede regresar y editar esta política para agregar o eliminar dispositivos a medida que cambian los usuarios de su red.