Descubierto un nuevo malware bancario de Android

Un malware bancario descubierto recientemente utiliza una nueva forma de registrar las credenciales de inicio de sesión en dispositivos Android.

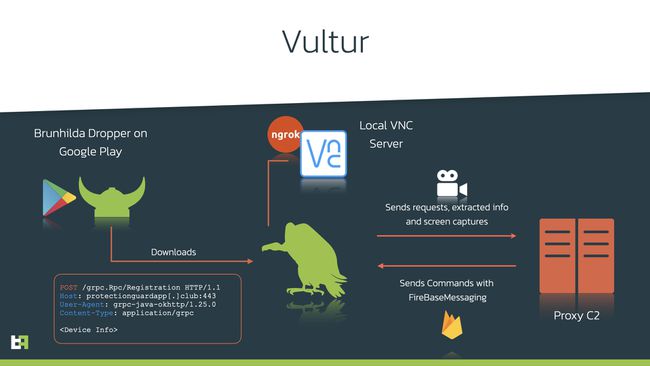

ThreatFabric, una empresa de seguridad con sede en Ámsterdam, descubrió por primera vez el nuevo malware, al que llama Vultur, en marzo. De acuerdo a ArsTechnica, Vultur renuncia a la forma previamente estándar de capturar credenciales y, en su lugar, utiliza la informática de red virtual (VNC) con capacidad de acceso remoto para grabar la pantalla cuando un usuario ingresa sus datos de inicio de sesión en aplicaciones específicas.

Daniel Romero / Unsplash

Si bien el malware se descubrió originalmente en marzo, los investigadores de ThreatFabric creen que lo han conectado a el cuentagotas Brunhilda, un cuentagotas de malware utilizado anteriormente en varias aplicaciones de Google Play para distribuir otros servicios bancarios malware.

ThreatFabric también dice que la forma en que Vultur se acerca a la recopilación de datos es diferente a los troyanos anteriores de Android. No superpone una ventana sobre la aplicación para recopilar los datos que ingresa en la aplicación. En cambio, usa VNC para grabar la pantalla y transmitir esos datos a los malos actores que la ejecutan.

Según ThreatFabric, Vultur funciona dependiendo en gran medida de los servicios de accesibilidad que se encuentran en el dispositivo Android. Cuando se inicia el malware, oculta el icono de la aplicación y luego "abusa de los servicios para obtener todos los permisos para funcionar correctamente ". ThreatFabric dice que este es un método similar al utilizado en un malware anterior llamado Extraterrestre, que cree que podría estar relacionado con Vultur.

La mayor amenaza que trae Vultur es que registra la pantalla del dispositivo Android en el que está instalado. Con los servicios de accesibilidad, realiza un seguimiento de la aplicación que se está ejecutando en primer plano. Si esa aplicación está en la lista de objetivos de Vultur, el troyano comenzará a grabar y capturará todo lo que se escriba o ingrese.

ThreatFabric

Además, los investigadores de ThreatFabric dicen que el buitre interfiere con los métodos tradicionales de instalación de aplicaciones. Aquellos que intentan desinstalar manualmente la aplicación pueden encontrar que el bot hace clic automáticamente en el botón Atrás cuando el usuario llega a la pantalla de detalles de la aplicación, lo bloquea de manera efectiva para que no llegue a la desinstalación botón.

ArsTechnica señala que Google ha eliminado todas las aplicaciones de Play Store que se sabe que contienen el cuentagotas Brunhilda, pero es posible que aparezcan nuevas aplicaciones en el futuro. Como tal, los usuarios solo deben instalar aplicaciones confiables en sus dispositivos Android. Si bien Vultur se dirige principalmente a aplicaciones bancarias, también se sabe que registra entradas clave para aplicaciones como Facebook, WhatsApp y otras aplicaciones de redes sociales.