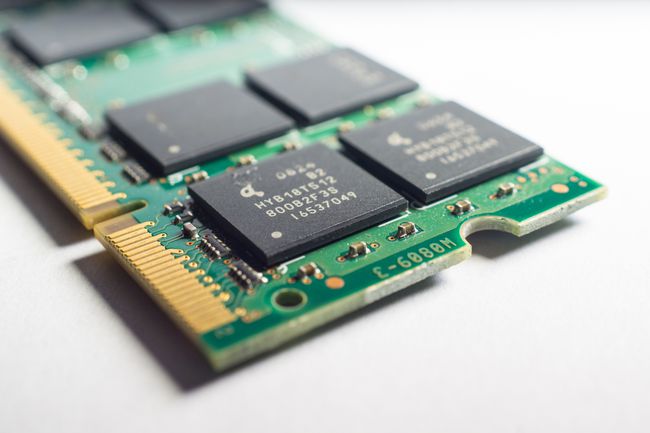

Blacksmith Attack usa tu propia RAM en tu contra

Conclusiones clave

- Rowhammer puede invertir bits en la RAM martillándola con datos.

- Blacksmith es una nueva forma de ataque que pasa por alto la protección incorporada de DDR4.

- Aunque no se encuentra en la naturaleza, el ataque podría usarse contra objetivos de "alto valor".

Corsario

Un nuevo artículo describe un ataque novedoso, apodado herrero, que puede eludir la seguridad del dispositivo al colocar la memoria de un dispositivo en un estado deseado.

Publicado por Comsec, un grupo de investigación en seguridad del Departamento de Tecnología de la Información e Ingeniería Eléctrica en ETH Zürich, el documento describe un ataque "Rowhammer" que golpea la memoria con datos basura para disparar un poco voltear. El nuevo giro de Comsec en este ataque, Blacksmith, puede eludir las protecciones utilizadas por la memoria DDR4 para protegerse contra tales ataques.

"Todos los dispositivos que cuentan con DRAM probablemente sean vulnerables", Kaveh Razavi, profesor asistente en ETH Zürich y líder de Comsec, dijo a Lifewire en un correo electrónico.

No te preocupes. Probablemente.

El alcance del ataque es asombroso. Cuando Razavi dice "todos los dispositivos", realmente se refiere a "todos los dispositivos".

Las pruebas de Comsec, que incluyeron muestras de memoria DDR4 de Samsung, Micron y Hynix, se realizaron en computadoras con Ubuntu Linux, pero podrían funcionar con casi cualquier dispositivo que tenga DDR4.

A pesar de su potencial, la mayoría de las personas no necesitan preocuparse por Blacksmith todavía. Este es un ataque sofisticado que requiere mucha habilidad y esfuerzo para tener éxito.

Imágenes de David Fillion / Getty

"Dado que a menudo existen vectores de ataque más fáciles, creemos que los usuarios promedio no deberían preocuparse demasiado por esto", dijo Razavi. "Una historia diferente si eres un reportero de noticias o un activista (lo que llamamos un 'objetivo de alto valor')".

Si es un objetivo de alto valor, sus opciones son limitadas. La memoria con corrección de errores incorporada (ECC) es más resistente, pero no invulnerable, y tampoco está disponible en la mayoría de los dispositivos de consumo.

La mejor defensa es mantenerse alejado de las aplicaciones que no sean de confianza. Razavi también recomienda usar una extensión de navegador que bloquee JavaScript, ya que los investigadores han demostrado que JavaScript se puede usar para ejecutar un ataque Rowhammer.

Eludir las protecciones

Rowhammer en sí no es un ataque nuevo. Salió a la luz en un artículo de 2014 de la Universidad Carnegie Mellon y de Intel Labels, titulado "Voltear bits en la memoria sin acceder a ellos: un estudio experimental de errores de perturbación de DRAM. "Ese documento demostró el error en la memoria DDR3.

"Es probable que todos los dispositivos que cuentan con DRAM sean vulnerables".

DDR4 incluye una protección, Target Row Refresh (TRR), destinada a prevenir Rowhammer al detectar un ataque y actualizar la memoria antes de que se produzcan daños en los datos. Blacksmith evita esto ajustando el ataque para usar patrones no uniformes que no activan la protección de DDR4, lo que reintroduce a Rowhammer como una preocupación para los dispositivos más nuevos que se cree que son seguros.

Aún así, no toda la memoria es igualmente vulnerable. Comsec probó Blacksmith con tres ataques de muestra en 40 muestras de memoria DDR4. Algunos cayeron rápidamente a los tres, otros resistieron más y los mejores resistieron dos de los tres ataques de muestra. El documento de Comsec no menciona los módulos de memoria específicos probados.

¿Qué es un Rowhammer, de todos modos?

Blacksmith es una forma de ataque Rowhammer, pero ¿qué es Rowhammer?

Rowhammer aprovecha el pequeño tamaño físico de las celdas de memoria en la DRAM moderna. Estas estructuras son tan pequeñas que la corriente eléctrica puede filtrarse entre ellas. Rowhammer golpea la DRAM con datos que inducen fugas y, a su vez, pueden hacer que el valor de bit almacenado en las celdas de memoria cambie. Un "1" puede convertirse en un "0" o viceversa.

Es como un truco mental Jedi. En un momento, el dispositivo sabe que un usuario solo tiene acceso básico. Luego, en un abrir y cerrar de ojos, cree que el usuario tiene acceso de administrador completo. El dispositivo no tiene idea de que fue engañado porque el ataque alteró su memoria.

Comsec

Y se pone peor. Rowhammer, como el Vulnerabilidad del espectro descubierto en procesadores x86, aprovecha una característica física del hardware. Eso significa que es imposible de parchear. La única solución completa es reemplazar el hardware.

El ataque también es sigiloso.

"Será muy difícil encontrar rastros de un ataque con martillo de remo si ocurre en la naturaleza, ya que todos los el atacante debe tener un acceso legítimo a la memoria, con algo de feng shui para asegurarse de que el sistema no se bloquee ". dijo Razavi.

Sin embargo, hay una pizca de buenas noticias. No hay evidencia de que atacantes fuera de un entorno de investigación estén usando Rowhammer. Sin embargo, eso podría cambiar en cualquier momento.

"Tenemos que invertir para solucionar este problema", dijo Razavi, "ya que esta dinámica podría cambiar en el futuro".