Los 20 términos principales de Internet para principiantes

Internet es una red global de redes y computadoras más pequeñas. La World Wide Web, o web para abreviar, es el espacio donde se ofrece contenido digital a los usuarios de Internet. Dicho de otra manera, el la web es parte de internet. Si es un principiante, aquí hay un vistazo a algunos términos básicos de Internet y de la Web para ayudarlo a obtener una comprensión más clara.

Navegador

Un navegador es un programa de software gratuito o una aplicación móvil que muestra páginas web, gráficos y otro contenido en línea. Los navegadores web populares incluyen Chrome, Firefox, explorador de Internet, Microsoft Edge, y Safari, pero hay muchos otros.

Los usuarios de Internet acceden a la web a través de navegador web software, que se incluye o se puede descargar en computadoras y dispositivos móviles. Cada página web tiene una dirección única llamada URL, que se puede ingresar en la barra de direcciones del navegador para navegar directamente a un sitio.

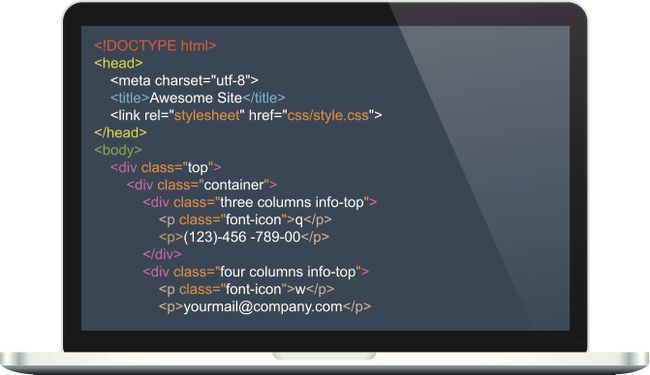

El software del navegador está diseñado específicamente para convertir código informático HTML y XML en documentos legibles por humanos.

Página web

Una página web es lo que ve en un navegador web cuando está en Internet. Estás en una página web en este momento. Piense en la página web como una página en una revista. Puede ver texto, fotos, imágenes, diagramas, enlaces, anuncios y más en cualquier página que vea.

A menudo, hace clic o toca un área específica de una página web para expandir la información o moverse a una página web relacionada. Al hacer clic en un enlace, que es un fragmento de texto que aparece en un color diferente al resto del texto, lo lleva a una página web diferente. Si desea volver, utilice los botones de flecha proporcionados para tal fin.

URL

Los localizadores uniformes de recursos (URL) son las direcciones del navegador web de las páginas y archivos de Internet. Con un URL, puede localizar y marcar páginas y archivos específicos en un navegador web.

A continuación, se muestra un formato de ejemplo de una URL:

http://www.examplewebsite.com/mypage

Este formato se abrevia con frecuencia a esto:

www.examplewebsite.com/mypage

A veces, las URL son más largas y complicadas, pero todas siguen reglas reconocidas para nombrar.

Las URL constan de tres partes:

- Protocolo: El protocolo es la parte que termina en //:. La mayoría de las páginas web utilizan protocolo http o https, pero hay otros protocolos.

- Anfitrión: El host o dominio de nivel superior con frecuencia termina en .com, .net, .edu o .org, pero también puede terminar en uno de los muchos otros que han sido reconocidos oficialmente.

- Nombre del archivo: El nombre del archivo o el nombre de la página.

HTTP y HTTPS

HTTP es el acrónimo de Hypertext Transfer Protocol, el estándar de comunicación de datos de las páginas web. Cuando una página web tiene este prefijo, los enlaces, el texto y las imágenes deberían funcionar correctamente en un navegador web.

HTTPS es el acrónimo de Hypertext Transfer Protocol Secure. Esto indica que la página web tiene una capa especial de encriptación agregada para ocultar su información personal y contraseñas de otros. Siempre que inicie sesión en su cuenta bancaria en línea o en un sitio de compras en el que ingrese la información de la tarjeta de crédito, busque https en la URL por seguridad.

HTML y XML

El lenguaje de marcado de hipertexto (HTML) es el lenguaje de programación de las páginas web. HTML ordena a un navegador web que muestre texto y gráficos de una manera específica. Los usuarios principiantes de Internet no necesitan saber codificación HTML para disfrutar de las páginas web que el lenguaje de programación ofrece a los navegadores.

XML es eXtensible Markup Language, un primo del HTML. XML se centra en la catalogación y la base de datos del contenido de texto de una página web.

XHTML es una combinación de HTML y XML.

Dirección IP

Su computadora y todos los dispositivos que se conectan a Internet utilizan una dirección de Protocolo de Internet (IP) para la identificación. En la mayoría de los casos, Direcciones IP se asignan automáticamente. Los principiantes generalmente no necesitan asignar una dirección IP.

Una dirección IP puede verse así:

202.3.104.55

O así:

21DA: D3: 0: 2F3B: 2AA: FF: FE28: 9C5A

A cada computadora, teléfono inteligente y dispositivo móvil que accede a Internet se le asigna una dirección IP con fines de seguimiento. Puede ser una dirección IP asignada permanentemente o la dirección IP puede cambiar ocasionalmente, pero siempre es un identificador único.

Dondequiera que navegue, siempre que envíe un correo electrónico o mensaje instantáneo, y siempre que descargue un archivo, su La dirección IP sirve como el equivalente a la placa de un automóvil para hacer cumplir la responsabilidad y trazabilidad.

ISP

Necesita un proveedor de servicios de Internet (ISP) para acceder a Internet. Puede acceder a un ISP en la escuela, la biblioteca o el trabajo, o puede pagar por un ISP privado en casa. Un ISP es la empresa u organización gubernamental que lo conecta a Internet.

Un ISP ofrece una variedad de servicios por una variedad de precios: acceso a páginas web, correo electrónico, alojamiento de páginas web, etc. La mayoría de los ISP ofrecen varias velocidades de conexión a Internet por una tarifa mensual. Puede optar por pagar más por una conexión a Internet de mayor velocidad si le gusta transmitir películas o seleccionar un paquete menos costoso si usa Internet principalmente para navegar y enviar correos electrónicos.

Enrutador

Una combinación de enrutador o enrutador-módem es el dispositivo de hardware que actúa como policía de tráfico para las señales de red que llegan a su hogar o negocio desde su ISP. Un enrutador puede ser cableado o inalámbrico o ambos.

Un enrutador proporciona una defensa contra los piratas informáticos y dirige el contenido a la computadora, dispositivo, dispositivo de transmisión o impresora específicos que deben recibirlo.

A menudo, su ISP proporciona enrutador de red prefiere para su servicio de Internet. Cuando lo hace, el enrutador está configurado adecuadamente. Si elige usar un enrutador diferente, es posible que deba ingresar información en él.

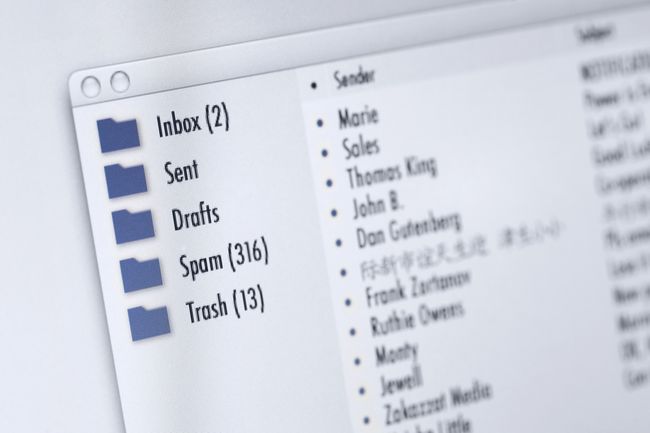

Correo electrónico

El correo electrónico es correo electrónico. Es el envío y recepción de mensajes mecanografiados de una pantalla a otra. El correo electrónico generalmente lo maneja un servicio de correo web, como Gmail o Yahoo Mail, o un paquete de software instalado, como Microsoft Outlook o Apple Mail.

Los principiantes comienzan creando una dirección de correo electrónico que le dan a sus familiares y amigos. Sin embargo, no está limitado a una sola dirección o servicio de correo electrónico. Puede optar por agregar otras direcciones de correo electrónico para compras en línea, negocios o redes sociales.

Spam y filtros de correo electrónico

Spam es el nombre en jerga del correo electrónico no deseado y no solicitado. Correo basura viene en dos categorías principales: publicidad de alto volumen, que es molesta, y piratas informáticos que intentan engañarlo para que divulgue sus contraseñas, lo cual es peligroso.

El filtrado es la defensa popular, pero imperfecta, contra el spam. El filtrado está incluido en muchos clientes de correo electrónico. El filtrado utiliza un software que lee los correos electrónicos entrantes en busca de combinaciones de palabras clave y luego elimina o pone en cuarentena los mensajes que parecen ser spam. Busque una carpeta de correo no deseado o basura en su buzón para ver el correo electrónico filtrado o en cuarentena.

Para protegerse contra los piratas informáticos que quieren su información personal, desconfíe. Su banco no le enviará un correo electrónico ni le pedirá su contraseña. El becario de Nigeria no necesita su número de cuenta bancaria. Amazon no le está entregando un certificado de regalo de $ 50 gratis.

Todo lo que suene demasiado bueno para ser verdad probablemente no lo sea. Si no está seguro, no haga clic en ningún enlace del correo electrónico y comuníquese con el remitente (su banco o quien sea) por separado para la validación.

Medios de comunicación social

Medios de comunicación social es el término amplio para cualquier herramienta en línea que permite a los usuarios interactuar con miles de otros usuarios. Facebook y Twitter se encuentran entre los sitios de redes sociales más grandes. LinkedIn es una combinación de un sitio social y profesional. Otros sitios populares incluyen YouTube, Instagram, Pinterest, Snapchat, Tumblr y Reddit.

Los sitios de redes sociales ofrecen cuentas gratuitas para todos. Al seleccionar las que le interesan, pregunte a sus amigos y familiares a cuáles pertenecen. De esa manera, puede unirse a un grupo en el que conoce personas.

Al igual que con todo lo relacionado con Internet, proteja su información personal cuando se registre en sitios. La mayoría de los sitios de redes sociales ofrecen una sección de privacidad donde puede elegir qué revelar a otros usuarios del sitio web.

Comercio electrónico

El comercio electrónico es el comercio electrónico, las transacciones de compra y venta en línea. Cada día, miles de millones de dólares se intercambian de manos a través de Internet y la World Wide Web.

Las compras por Internet se han vuelto muy populares entre los usuarios de Internet, en detrimento de las tiendas tradicionales y los centros comerciales. Cada minorista conocido tiene un sitio web que muestra y vende sus productos. A ellos se unen docenas de sitios pequeños que venden productos y sitios enormes que venden casi de todo.

El comercio electrónico funciona porque se puede garantizar una privacidad razonable a través de páginas web seguras HTTPS que cifran información y porque las empresas confiables valoran Internet como un medio de transacción y hacen que el proceso sea simple y a salvo.

Cuando compre en Internet, se le pedirá que ingrese una tarjeta de crédito, información de PayPal u otra información de pago.

Cifrado y autenticación

Cifrado es la codificación matemática de los datos para ocultarlos a los espías. El cifrado utiliza fórmulas matemáticas complejas para convertir los datos privados en palabrerías sin sentido que solo los lectores de confianza pueden descifrar.

El cifrado es la base de cómo usamos Internet como canal para realizar negocios confiables, como la banca en línea y la compra con tarjeta de crédito en línea. Cuando existe un cifrado confiable, la información bancaria y los números de tarjetas de crédito se mantienen privados.

La autenticación está directamente relacionada con el cifrado. La autenticación es la forma compleja en que los sistemas informáticos verifican que usted es quien dice ser.

Descargando

Descargar es un término amplio que describe la transferencia de algo que encuentre en Internet o en la World Wide Web a su computadora u otro dispositivo. Por lo general, la descarga se asocia con canciones, música, software y archivos multimedia. Por ejemplo, es posible que desee descargar una canción o una copia de prueba de Microsoft Office.

Cuanto más grande sea el archivo que está copiando, más tardará la descarga en transferirse a su computadora. Algunas descargas tardan unos segundos; algunos tardan minutos o más, dependiendo de su velocidad de Internet.

Las páginas web que ofrecen material que se puede descargar suelen estar claramente marcadas con un Descargar botón (o algo similar).

Computación en la nube

Computación en la nube comenzó como un término para describir el software que estaba en línea y se tomaba prestado, en lugar de comprarlo e instalarlo en una computadora. El correo electrónico basado en la web es un ejemplo de computación en la nube. El correo electrónico del usuario se almacena y se accede a él en la nube de Internet.

La nube es la versión moderna del modelo de computación mainframe de la década de 1970. Como parte del modelo de computación en la nube, se encuentra el software como servicio (SaaS). SaaS es un modelo de negocio que asume que las personas prefieren alquilar software en lugar de poseerlo. Con sus navegadores web, los usuarios acceden a la nube en Internet e inician sesión en sus copias alquiladas en línea de su software basado en la nube.

Cada vez más, los servicios ofrecen almacenamiento en la nube para acceder a archivos desde más de un dispositivo. Es posible guardar archivos, fotos e imágenes en la nube y luego acceder a esos archivos desde una computadora portátil, teléfono inteligente, tableta u otro dispositivo. La computación en la nube hace posible la colaboración entre personas en los mismos archivos en la nube.

Cortafuegos

Cortafuegos es un término genérico para describir una barrera contra la destrucción. En el caso de la informática, un firewall consiste en software o hardware que protege una computadora de piratas informáticos y virus.

Los cortafuegos informáticos van desde pequeños paquetes de software antivirus hasta complejas y costosas soluciones de software y hardware.Algunos cortafuegos son gratuitos. Muchas computadoras se envían con un firewall que puede activar. Todos los cortafuegos informáticos ofrecen algún tipo de protección contra los piratas informáticos que vandalizan o se apoderan de un sistema informático.

Al igual que todos los demás, los principiantes en Internet deben activar un firewall para uso personal para proteger sus computadoras de virus y malware.

Software malicioso

Malware es un término amplio que describe cualquier software malicioso diseñado por piratas informáticos. El malware incluye virus, troyanos, registradores de pulsaciones de teclas, programas zombis y otro software que busca hacer una de estas cuatro cosas:

- Vandalice su computadora de alguna manera.

- Roba tu información privada.

- Toma el control remoto de tu computadora (zombie tu computadora).

- Manipularlo para que compre algo.

Los programas de malware son bombas de tiempo y esbirros malvados de programadores deshonestos. Protéjase con un firewall y conozca cómo evitar que estos programas lleguen a su computadora.

krisanapong detraphiphat / Getty Images

Troyano

Un troyano es un tipo especial de programa pirata informático que depende de que el usuario le dé la bienvenida y lo active. Los programas troyanos, que llevan el nombre del famoso cuento del caballo de Troya, se hacen pasar por archivos o programas de software legítimos.

A veces, es un archivo de película de aspecto inocente o un instalador que pretende ser un software anti-piratas informáticos real. El poder del ataque troyano proviene de usuarios que descargan y ejecutan ingenuamente el archivo troyano.

Protéjase al no descargar archivos que se le envíen en correos electrónicos o que vea en sitios web desconocidos.

Suplantación de identidad

El phishing es el uso de correos electrónicos y páginas web de apariencia convincente para atraerlo a escribir su cuenta. números y contraseñas o PIN. A menudo en forma de mensajes de advertencia falsos de PayPal o inicio de sesión bancario falso pantallas, ataques de phishing puede resultar convincente para cualquiera que no esté entrenado para buscar pistas sutiles.

Como regla general, todos los usuarios deben desconfiar de cualquier enlace de correo electrónico que diga: "Debes iniciar sesión y confirmar esto".

Blogs

Un blog es la columna de un escritor en línea moderno. Los escritores aficionados y profesionales publican blogs sobre todo tipo de temas: aficiones en el paintball o el tenis, opiniones. sobre atención médica, comentarios sobre chismes de celebridades, fotoblogs de imágenes favoritas o consejos técnicos sobre el uso de Microsoft Oficina. Absolutamente cualquiera puede iniciar un blog.

Los blogs suelen estar ordenados cronológicamente y con menos formalidad que un sitio web. Muchos blogs aceptan comentarios y responden a ellos. Los blogs varían en calidad, desde aficionados a profesionales. Algunos blogueros experimentados obtienen ingresos razonables vendiendo publicidad en las páginas de su blog.