Πώς να εγκαταστήσετε το Fail2ban στον διακομιστή Ubuntu 18.04

Βελτιώσει Ασφάλεια διακομιστή Ubuntu μέσω της προσθήκης συστήματος ανίχνευσης εισβολών. Για αυτό, πιθανότατα θα θέλετε να απευθυνθείτε Fail2ban. Το Fail2ban παρακολουθεί συγκεκριμένα αρχεία καταγραφής (βρίσκονται στο /var/log κατάλογο) για αποτυχημένες προσπάθειες σύνδεσης ή αυτοματοποιημένες επιθέσεις. Όταν το Fail2ban εντοπίζει μια απόπειρα συμβιβασμού από μια διεύθυνση IP, αποκλείει τη διεύθυνση IP (με την προσθήκη μιας νέας αλυσίδας στο σύστημα ασφαλείας iptables) από το να αποκτήσει είσοδο στον διακομιστή.

Για να εγκαταστήσετε το Fail2ban, χρειάζεστε πρόσβαση φλοιού σε οποιαδήποτε υποστηριζόμενη έκδοση του Ubuntu Server, με λογαριασμό που έχει δικαιώματα sudo που επιτρέπουν την εγκατάσταση νέων πακέτων λογισμικού.

Πώς να εγκαταστήσετε το Fail2ban

Εγκαταστήστε το Fail2ban χρησιμοποιώντας το Apt. Είναι καλύτερο να εκτελέσετε την εγκατάσταση σε μια πρόσφατα ενημερωμένη πλατφόρμα διακομιστή και εάν η έκδοση του πυρήνα ενημερωθεί, επανεκκινήστε τον διακομιστή πριν εγκαταστήσετε το Fail2ban.

Αφού ολοκληρωθεί η εγκατάσταση, ξεκινήστε και ενεργοποιήστε το Fail2ban με τις ακόλουθες δύο εντολές:

sudo systemctl start fail2ban

sudo systemctl ενεργοποίηση fail2ban.

Το Fail2ban εκτελείται τώρα στο σύστημα και είναι έτοιμο για διαμόρφωση.

Ρύθμιση παραμέτρων Fail2ban

Το Fail2ban έχει ρυθμιστεί χρησιμοποιώντας jails. Μια φυλακή καθορίζει τον τρόπο με τον οποίο μια υπηρεσία παρακολουθεί και πόσο γρήγορα πρέπει να αναλάβει δράση κατά των επιθέσεων.

Από το κουτί, το σύστημα είναι ήδη ασφαλές. Ωστόσο, είναι επίσης πολύ ευέλικτο. Το κύριο αρχείο ρυθμίσεων είναι /etc/fail2ban/jail.conf. Μην επεξεργαστείτε αυτό το αρχείο. Αντίθετα, δημιουργήστε ένα νέο αρχείο με την επέκταση αρχείου .local. Το Fail2ban διαβάζει πάντα πρώτα τα αρχεία .conf και μετά τα αρχεία .local. Οποιαδήποτε διαμόρφωση που διαβάζεται στο αρχείο .local θα αντικαταστήσει παρόμοιες διαμορφώσεις στο αρχείο .conf.

Παράδειγμα διαμόρφωσης

Ας υποθέσουμε ότι θέλετε να δημιουργήσετε μια προσαρμοσμένη φυλακή για τον δαίμονα Secure Shell που θα:

- Παρακολούθηση /var/log/auth.log.

- Χρησιμοποιήστε το προεπιλεγμένο φίλτρο fail2ban sshd.

- Ρυθμίστε τη θύρα SSH στο 22.

- Ορίστε τη μέγιστη επανάληψη σε 3.

Οι προσαρμογές ssh στο .local jail θα αντικαταστήσουν οποιαδήποτε παρόμοια ρύθμιση παραμέτρων που βρίσκεται στο κύριο αρχείο διαμόρφωσης, jail.conf (για παράδειγμα, η προεπιλεγμένη μέγιστη επανάληψη δοκιμής στο jail.conf έχει οριστεί σε 5). Με αυτή τη φυλακή στη θέση του, εάν ένα άτομο (ή bot) αποτύχει σε ένα Είσοδος SSH προσπάθεια τρεις φορές, η προέλευση διεύθυνση IP θα απαγορευτεί.

Για να το ρυθμίσετε, δώστε την εντολή:

sudo nano /etc/fail2ban/jail.local.

Σε αυτό το νέο αρχείο, επικολλήστε τα ακόλουθα περιεχόμενα:

[sshd]

ενεργοποιημένο = αληθές

θύρα = 22

φίλτρο = sshd

logpath = /var/log/auth.log

maxretry = 3.

Αποθηκεύστε και κλείστε το αρχείο και μετά επανεκκινήστε το Fail2ban με την εντολή:

sudo systemctl επανεκκίνηση fail2ban.

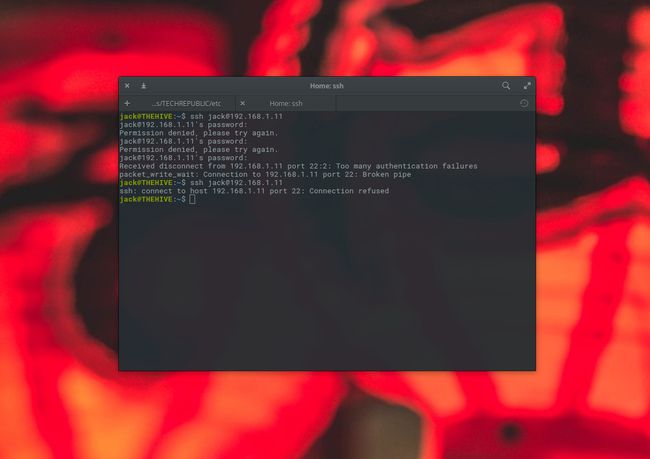

Δοκιμή Fail2ban

Για να δοκιμάσετε το Fail2ban, μεταβείτε σε άλλο μηχάνημα με διαφορετική διεύθυνση IP και ξεκινήστε μια περίοδο λειτουργίας Secure Shell στον διακομιστή, κάθε φορά που πληκτρολογείτε λανθασμένα τον κωδικό πρόσβασης χρήστη. Μετά την τρίτη αποτυχημένη σύνδεση, αυτός ο λογαριασμός χρήστη αποκλείεται.

Ακόμα κι αν επιχειρήσετε να επαναφέρετε SSH στον διακομιστή από την ίδια διεύθυνση IP, η πρόσβαση εξακολουθεί να απαγορεύεται.

Ξεμπλοκάρετε μια διεύθυνση IP

Κατάργηση αποκλεισμού μιας IP με την εντολή fail2ban-client (η οποία εγκαθίσταται μαζί με το fail2ban) ως εξής:

sudo fail2ban-client set sshd unbanip 192.168.1.100.