So installieren Sie Fail2ban auf Ubuntu Server 18.04

Verbessern Sicherheit des Ubuntu-Servers durch den Einbau eines Intrusion Detection Systems. Dafür solltest du dich wahrscheinlich an wenden Fail2ban. Fail2ban überwacht bestimmte Protokolldateien (zu finden innerhalb der /var/log Verzeichnis) für fehlgeschlagene Anmeldeversuche oder automatisierte Angriffe. Wenn Fail2ban einen Kompromittierungsversuch von einer IP-Adresse erkennt, blockiert es die IP-Adresse (indem es eine neue Kette zum iptables-Sicherheitssystem hinzufügt), um Zugang zum Server zu erhalten.

Um Fail2ban zu installieren, benötigen Sie Shell-Zugriff auf jede unterstützte Version von Ubuntu Server mit einem Konto mit Sudo-Berechtigungen, die die Installation neuer Softwarepakete ermöglichen.

So installieren Sie Fail2ban

Installieren Sie Fail2ban mit Apt. Führen Sie die Installation am besten auf einer frisch aktualisierten Serverplattform durch, und wenn die Kernelversion aktualisiert wird, starten Sie den Server neu, bevor Sie Fail2ban installieren.

Nachdem die Installation abgeschlossen ist, starten und aktivieren Sie Fail2ban mit den folgenden beiden Befehlen:

sudo systemctl start fail2ban

sudo systemctl aktivieren fail2ban.

Fail2ban läuft nun auf dem System und kann konfiguriert werden.

Fail2ban konfigurieren

Fail2ban wird mit Jails konfiguriert. Ein Jail definiert, wie ein Dienst überwacht und wie schnell gegen Angriffe vorgegangen wird.

Out of the Box ist das System bereits sicher. Es ist jedoch auch sehr flexibel. Die Hauptkonfigurationsdatei ist /etc/fail2ban/jail.conf. Bearbeiten Sie diese Datei nicht. Erstellen Sie stattdessen eine neue Datei mit der Dateierweiterung .local. Fail2ban liest immer zuerst .conf-Dateien und dann .local-Dateien. Jede in der .local-Datei gelesene Konfiguration überschreibt ähnliche Konfigurationen in der .conf-Datei.

Beispielkonfiguration

Angenommen, Sie möchten eine benutzerdefinierte Jail für den Secure Shell-Daemon erstellen, die Folgendes tut:

- Überwachen Sie /var/log/auth.log.

- Verwenden Sie den standardmäßigen sshd-Filter fail2ban.

- Stellen Sie den SSH-Port auf 22 ein.

- Setzen Sie die maximale Wiederholungszahl auf 3.

Die ssh-Anpassungen in der .local-Jail überschreiben jede ähnliche Konfiguration, die in der Hauptkonfigurationsdatei jail.conf gefunden wird (zum Beispiel ist die maximale Standardwiederholung in jail.conf auf 5 gesetzt). Mit diesem Gefängnis, wenn eine Person (oder ein Bot) versagt und SSH-Anmeldung dreimal versuchen, die ursprüngliche IP Adresse wird verboten.

Um dies zu konfigurieren, geben Sie den Befehl ein:

sudo nano /etc/fail2ban/jail.local.

Fügen Sie in diese neue Datei den folgenden Inhalt ein:

[sshd]

aktiviert = wahr

Hafen = 22

filter = sshd

logpath = /var/log/auth.log

maxretry = 3.

Speichern und schließen Sie die Datei und starten Sie Fail2ban mit dem Befehl neu:

sudo systemctl Neustart fail2ban.

Fail2ban testen

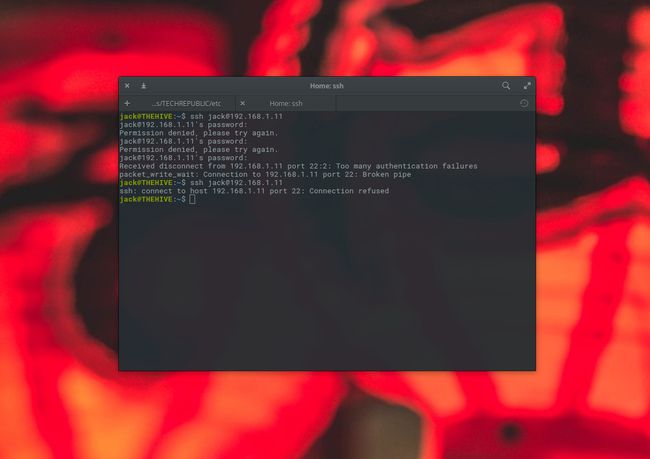

Um Fail2ban zu testen, gehen Sie zu einem anderen Computer mit einer anderen IP-Adresse und initiieren Sie eine Secure Shell-Sitzung auf dem Server, wobei Sie jedes Mal das Benutzerkennwort falsch eingeben. Nach der dritten fehlgeschlagenen Anmeldung wird dieses Benutzerkonto gesperrt.

Auch wenn Sie versuchen, von derselben IP-Adresse aus per SSH wieder auf den Server zuzugreifen, wird der Zugriff verweigert.

Entsperren einer IP-Adresse

Entsperren Sie eine IP mit dem Befehl fail2ban-client (der zusammen mit fail2ban installiert wird) wie folgt:

sudo fail2ban-client set sshd unbanip 192.168.1.100.