So installieren und verwenden Sie eine Linux-Firewall

Linux ist eine der sichersten Desktop- und Serverplattformen der Welt. Out of the box werden Sie feststellen, dass die meisten Linux-Distributionen weitaus sicherer sind als beide Fenster oder Mac OS. Tatsächlich wird Ihnen die in den meisten Linux-Distributionen gebotene Sicherheit für die meisten Desktop-Anwendungsfälle gute Dienste leisten. Das bedeutet jedoch nicht, dass Sie die Sicherheit der Betriebssystem denen Sie Ihre Daten anvertraut haben. Tatsächlich sollten Sie wissen, wie man mit einer Linux-Firewall arbeitet.

Was ist eine Firewall?

Einfach ausgedrückt ist eine Firewall ein Subsystem auf einem Computer, das bestimmten Netzwerkverkehr daran hindert, in Ihren Computer ein- oder auszugehen. Firewalls können sehr restriktiv (erlaubt sehr wenig rein und/oder raus) oder sehr freizügig (was ziemlich viel rein und/oder raus lässt). Es gibt zwei verschiedene Arten von Firewalls:

- Hardware – physische Geräte, die nur dem Schutz Ihres Netzwerks (und der Computer in Ihrem Netzwerk) dienen.

- Software – Subsysteme auf einzelnen Computern, die nur den Hostcomputer schützen.

Die meisten Heimnetzwerke hängen von einer Kombination der beiden ab. Die Hardwarelösung ist in der Regel das Modem/der Router, der von Ihrem ISP. Oft sind diese Geräte sehr restriktiv eingerichtet. Auf der Softwareseite verwendet Ihr Desktop-Computer eine Software-Firewall. Eine solche Firewall, die auf vielen installiert und verwendet werden kann Linux Distributionen (wie Ubuntu und seine Derivate) ist Unkomplizierte Firewall (UFW). Unkomplizierte Firewall ist genau das, wonach es klingt. Es ist ein einfaches Tool, das die Verwaltung des Blockierens/Zulassens von Netzwerkverkehr ziemlich einfach macht. UFW ist ein reines Befehlszeilentool, das hervorragende Arbeit bei der Sicherung Ihres Linux-Computers leistet.

Installation von UFW

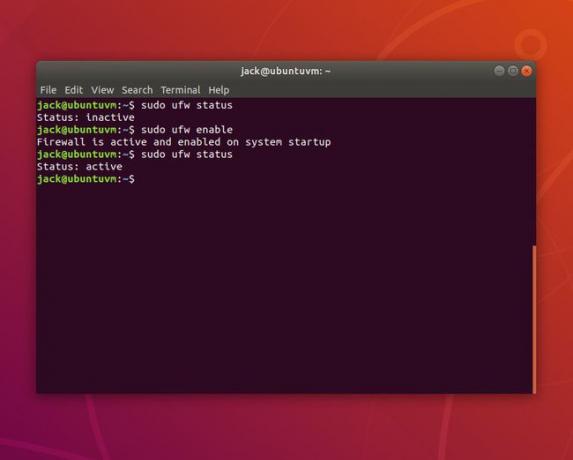

Sowohl auf Ubuntu als auch auf den meisten Ubuntu-Derivaten ist UWF bereits installiert. Um herauszufinden, ob UFW auf Ihrem Computer installiert ist, öffnen Sie ein Terminalfenster und geben Sie den Befehl ein:

sudo ufw-Status.

Dieser Befehl wird (höchstwahrscheinlich) melden, dass UFW inaktiv ist. Wenn Sie feststellen, dass UFW nicht installiert ist, geben Sie den Befehl aus.

sudo apt-get install ufw -y.

UFW aktivieren

Da UFW standardmäßig inaktiv ist, sollten Sie es aktivieren. Geben Sie dazu den Befehl ein.

sudo ufw enableWenn Sie jetzt den Status überprüfen, wird er als aktiv angezeigt. Die Standardrichtlinie

Die meisten Benutzer müssen sich nicht allzu viele Gedanken über die Standardrichtlinie machen. Es ist jedoch am besten, zumindest die Grundlagen dieser Richtlinien zu verstehen.

Eine Standardrichtlinie ist ein Satz von Regelregeln, die steuern, wie Datenverkehr behandelt wird, der nicht explizit anderen Regeln entspricht. Es gibt vier Standardrichtlinien:

- INPUT – Datenverkehr, der in den Computer eindringt.

- AUSGANG – Datenverkehr aus dem Computer.

- FORWARD – Verkehr, der von einem Ziel zu einem anderen weitergeleitet wird.

- ANWENDUNGSRICHTLINIE – Datenverkehr, der durch die Anwendung (und nicht durch den Netzwerkport) definiert wird.

Für die meisten Benutzer sind nur die INPUT- und OUTPUT-Richtlinien von Bedeutung.

Die Standard-UFW-Richtlinien sind in der Datei festgelegt /etc/default/ufw. Geben Sie den Befehl aus.

-

sudo nano /etc/default/ufw

und suche nach diesen vier Zeilen:

DEFAULT_INPUT_POLICY="DROP" - DEFAULT_OUTPUT_POLICY="AKZEPTIEREN"

- DEFAULT_FORWARD_POLICY="DROP"

- DEFAULT_APPLICATION_POLICY="ÜBERSPRINGEN"

Es ist wichtig zu wissen, dass jede der oben genannten Richtlinien mit einer etwas anderen Standardeinstellung angepasst werden kann.

- INPUT/OUTPUT/FORWARD kann auf ACCEPT, DROP oder REJECT eingestellt werden

- ANWENDUNG kann auf ACCEPT, DROP, REJECT oder SKIP. eingestellt werden

Der Unterschied zwischen ACCEPT, DROP und REJECT ist:

- ACCEPT – Verkehr durch die Firewall zulassen.

- REJECT – Lassen Sie keinen Datenverkehr durch die Firewall zu und senden Sie eine ICMP-Nachricht, bei der das Ziel nicht erreichbar ist, an die sendende Quelle zurück.

- DROP – Verbieten Sie einem Paket, die Firewall zu passieren, und senden Sie keine Antwort.

Sie können die Standardrichtlinien an Ihre Anforderungen anpassen. Wenn Sie die Richtlinien in der Datei ändern, laden Sie die UFW-Regeln mit dem Befehl neu:

sudo ufw neu laden.

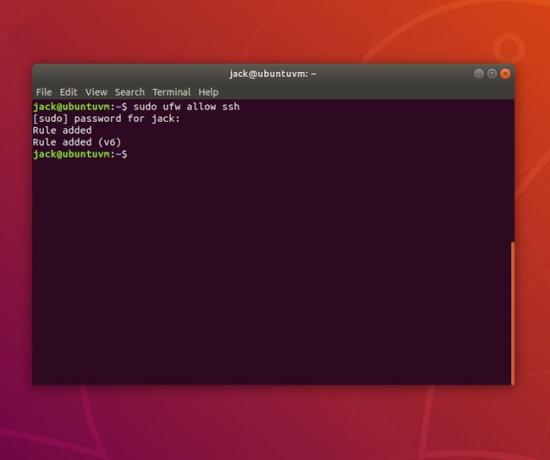

Eingehenden Datenverkehr zulassen

Da Sie die Standardrichtlinie für ausgehenden Datenverkehr wahrscheinlich nicht ändern müssen, konzentrieren wir uns darauf, eingehenden Datenverkehr zuzulassen. Angenommen, Sie möchten die Shell auf Ihrem Desktop sichern (mit dem ssh Befehl) von einer anderen Maschine. Dazu müssen Sie UFW anweisen, eingehenden Datenverkehr auf dem Standard-SSH-Port (Port 22) zuzulassen. Der Befehl dafür wäre:

sudo ufw erlauben ssh.

Der obige Befehl würde jedem Computer in Ihrem Netzwerk (oder sogar außerhalb Ihres Netzwerks, wenn Ihr Router so konfiguriert ist, dass er externen Datenverkehr zulässt) erlauben, über Port 22 auf Ihren Computer zuzugreifen.

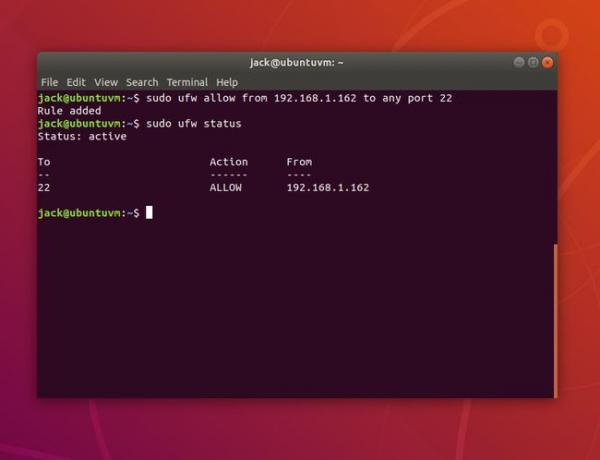

Das ist alles in Ordnung und gut, es sei denn, Sie möchten nur bestimmte Computer in Ihrem Netzwerk zulassen. Angenommen, Sie möchten nur einen Computer zulassen – einen Computer mit der IP-Adresse 192.168.1.162. Dafür wäre der Befehl:

sudo ufw erlauben von 192.168.1.162 zu jedem Port 22.

Die.

erlauben von

-Anweisung weist UFW an, dass die folgende Adresse die Adresse ist, von der der Verkehr zugelassen werden soll. Die.

zu jedem Hafen

weist UFW an, den Datenverkehr über den angegebenen Port zuzulassen. Im obigen Beispiel ist die.

nur

Computer in Ihrem Netzwerk, der die Shell in Ihren Computer sichern darf, wäre derjenige mit der IP-Adresse 192.168.1.162.

Sie können auch Datenverkehr zu einer angegebenen Netzwerkschnittstelle verweigern. Angenommen, Ihr Gerät hat zwei Netzwerkschnittstellen:

- INTERN – unter Verwendung der Netzwerkschnittstelle ens5 mit dem IP-Adressschema 192.168.1.x.

- EXTERN – unter Verwendung der Netzwerkschnittstelle enp0s3 mit dem IP-Adressschema 172.217.1.x

Was ist, wenn Sie die Regel belassen möchten, die eingehenden SSH-Verkehr auf 192.168.1.162 erlaubt, aber den gesamten eingehenden Verkehr von der externen Schnittstelle ablehnt? Dafür wäre der Befehl:

sudo ufw deny in auf enp0s3 zu jedem Port ssh.

Geben Sie den Befehl aus.

sudo ufw status, um zu sehen, dass SSH-Datenverkehr von 192.168.1.162 noch erlaubt ist, während Datenverkehr von der externen Schnittstelle verweigert wird. Regeln löschen

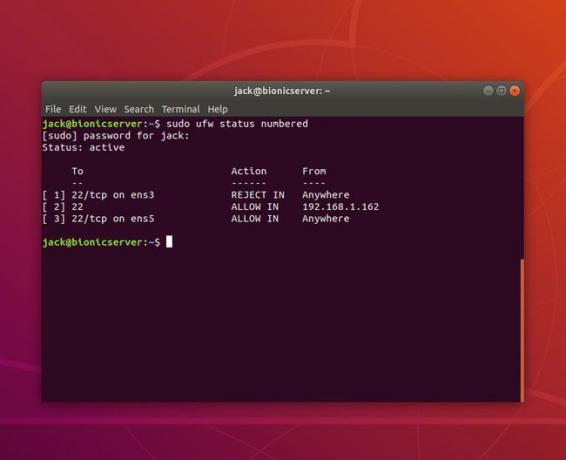

Wenn Sie feststellen, dass Sie Regeln erstellt haben, die Probleme mit Computern verursachen, die sich mit Ihrem Computer verbinden, können Sie die erstellten Regeln löschen. Das erste, was Sie tun möchten, ist, dass UFW Ihre Regeln nach Nummer auflistet. Geben Sie dazu den Befehl ein:

sudo ufw-Status nummeriert.

Angenommen, Sie möchten Regel Nummer 1 löschen. Geben Sie dazu den Befehl ein:

sudo ufw löschen 1.

Sie werden aufgefordert, das Löschen der Regel zu überprüfen. Typ ja und verwenden Ein-/Rückkehr auf Ihrer Tastatur, um zu bestätigen. Geben Sie den Befehl aus.

sudo ufw-Status.