Sådan installeres Fail2ban på Ubuntu Server 18.04

Forbedre Ubuntu Servers sikkerhed gennem tilføjelsen af et indtrængningsdetektionssystem. For det vil du sandsynligvis henvende dig til Fail2ban. Fail2ban overvåger specifikke logfiler (findes i /var/log mappe) for mislykkede loginforsøg eller automatiserede angreb. Når Fail2ban registrerer et forsøg på kompromittering fra en IP-adresse, blokerer det IP-adressen (ved at tilføje en ny kæde til iptables-sikkerhedssystemet) fra at få adgang til serveren.

For at installere Fail2ban skal du have shell-adgang på enhver understøttet version af Ubuntu Server, med en konto, der har sudo-privilegier, der tillader installation af nye softwarepakker.

Sådan installeres Fail2ban

Installer Fail2ban ved hjælp af Apt. Det er bedst at udføre installationen på en nyligt opdateret serverplatform, og hvis kerneversionen opdateres, skal du genstarte serveren, før du installerer Fail2ban.

Når installationen er fuldført, skal du starte og aktivere Fail2ban med følgende to kommandoer:

sudo systemctl start fail2ban

sudo systemctl aktiver fail2ban.

Fail2ban kører nu på systemet og er klar til at blive konfigureret.

Konfigurer Fail2ban

Fail2ban er konfigureret ved hjælp af jails. Et fængsel definerer, hvordan en tjeneste overvåger, og hvor hurtigt den skal handle mod angreb.

Ud af kassen er systemet allerede sikkert. Det er dog også meget fleksibelt. Hovedkonfigurationsfilen er /etc/fail2ban/jail.conf. Rediger ikke den fil. Opret i stedet en ny fil med filtypenavnet .local. Fail2ban læser altid .conf-filer først og .local-filer derefter. Enhver konfiguration, der læses i .local-filen, vil tilsidesætte lignende konfigurationer i .conf-filen.

Eksempel konfiguration

Lad os sige, at du vil oprette et brugerdefineret fængsel til Secure Shell-dæmonen, der vil:

- Overvåg /var/log/auth.log.

- Brug standard fail2ban sshd-filteret.

- Indstil SSH-porten til 22.

- Indstil det maksimale genforsøg til 3.

ssh-tilpasningerne i .local-fængslet vil tilsidesætte enhver lignende konfiguration, der findes i hovedkonfigurationsfilen, jail.conf (f.eks. er standard maksimale genforsøg i jail.conf sat til 5). Med dette fængsel på plads, hvis en person (eller bot) fejler en SSH login forsøg tre gange, den oprindelige IP-adresse vil blive forbudt.

For at konfigurere dette skal du udsende kommandoen:

sudo nano /etc/fail2ban/jail.local.

Indsæt følgende indhold i denne nye fil:

[sshd]

aktiveret = sand

port = 22

filter = sshd

logpath = /var/log/auth.log

maxretry = 3.

Gem og luk filen, og genstart derefter Fail2ban med kommandoen:

sudo systemctl genstart fail2ban.

Test Fail2ban

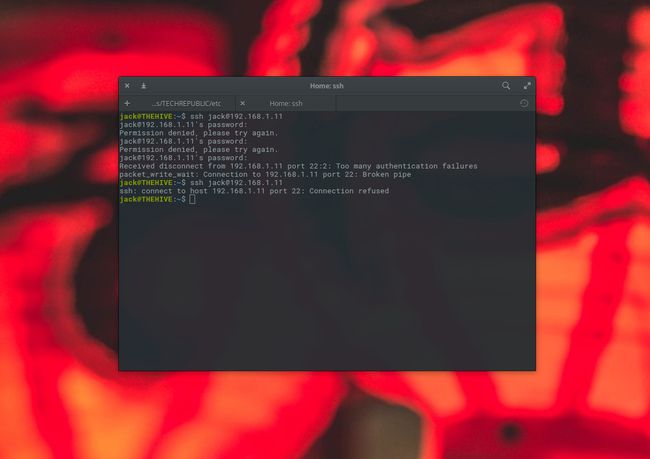

For at teste Fail2ban skal du gå til en anden maskine med en anden IP-adresse og starte en Secure Shell-session på serveren, hver gang du indtaster brugeradgangskoden forkert. Efter det tredje mislykkede login, bliver denne brugerkonto forbudt.

Selvom du forsøger at SSH tilbage til serveren fra den samme IP-adresse, nægtes adgang stadig.

Fjern blokering af en IP-adresse

Fjern ban en IP med kommandoen fail2ban-client (som er installeret sammen med fail2ban) sådan:

sudo fail2ban-klient sæt sshd unbanip 192.168.1.100.