Ny Android Banking Malware opdaget

En nylig opdaget bank-malware bruger en ny måde at registrere loginoplysninger på Android-enheder.

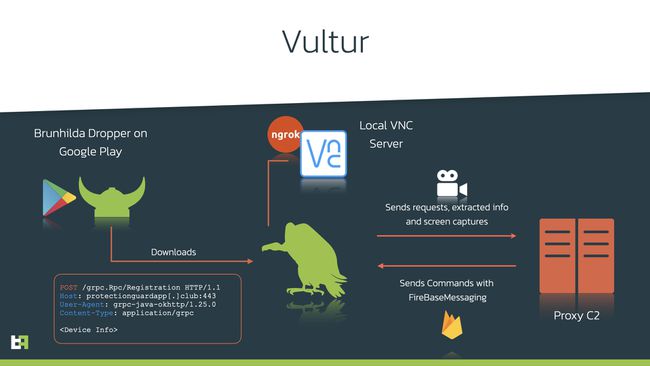

ThreatFabric, et sikkerhedsfirma med base i Amsterdam, opdagede først den nye malware, som den kalder Vultur, i marts. Ifølge ArsTechnica, Vultur giver afkald på den tidligere standard måde at indhente legitimationsoplysninger på og bruger i stedet virtuel netværksdatabehandling (VNC) med fjernadgangsfunktioner til at optage skærmen, når en bruger indtaster deres loginoplysninger i specifikke applikationer.

Daniel Romero / Unsplash

Mens malwaren oprindeligt blev opdaget i marts, mener forskere med ThreatFabric, at de har forbundet den til Brunhilda-dropperen, en malware-dropper, der tidligere blev brugt i flere Google Play-apps til at distribuere andre banktjenester malware.

ThreatFabric siger også, at den måde, Vultur nærmer sig indsamling af data på, er forskellig fra tidligere Android-trojanske heste. Det lægger ikke et vindue over applikationen for at indsamle de data, du indtaster i appen. I stedet bruger den VNC til at optage skærmen og videresende disse data tilbage til de dårlige skuespillere, der kører den.

Ifølge ThreatFabric fungerer Vultur ved at være stærkt afhængig af tilgængelighedstjenester, der findes på Android-enheden. Når malwaren startes, skjuler den app-ikonet og "misbruger derefter tjenesterne for at få alt det nødvendige tilladelser til at fungere korrekt." ThreatFabric siger, at dette er en lignende metode som den, der blev brugt i en tidligere malware hedder Alien, som den mener kunne forbindes med Vultur.

Den største trussel Vultur bringer er, at den optager skærmen på den Android-enhed, den er installeret på. Ved at bruge tilgængelighedstjenesterne holder den styr på, hvilken applikation der kører i forgrunden. Hvis denne applikation er på Vulturs målliste, vil trojaneren begynde at optage og fange alt, der er skrevet eller indtastet.

ThreatFabric

Derudover siger ThreatFabric-forskere, at gribben forstyrrer traditionelle metoder til at installere apps. De, der forsøger at afinstallere applikationen manuelt, kan finde ud af, at botten automatisk klikker på tilbage-knappen når brugeren når skærmen med appdetaljer, hvilket effektivt låser dem ude af at nå afinstallationen knap.

ArsTechnica bemærker, at Google har fjernet alle Play Butik-apps, der vides at indeholde Brunhilda-dropperen, men det er muligt, at nye apps kan dukke op i fremtiden. Som sådan bør brugere kun installere betroede apps på deres Android-enheder. Mens Vultur for det meste er rettet mod bankapplikationer, har det også været kendt at logge nøgleinput til applikationer som Facebook, WhatsApp og andre sociale medieapps.