Blacksmith Attack bruger din egen RAM mod dig

Nøgle takeaways

- Rowhammer kan vende bits i RAM ved at hamre det med data.

- Blacksmith er en ny form for angrebet, der omgår DDR4's indbyggede beskyttelse.

- Selvom det ikke findes i naturen, kunne angrebet bruges mod "højværdi" mål.

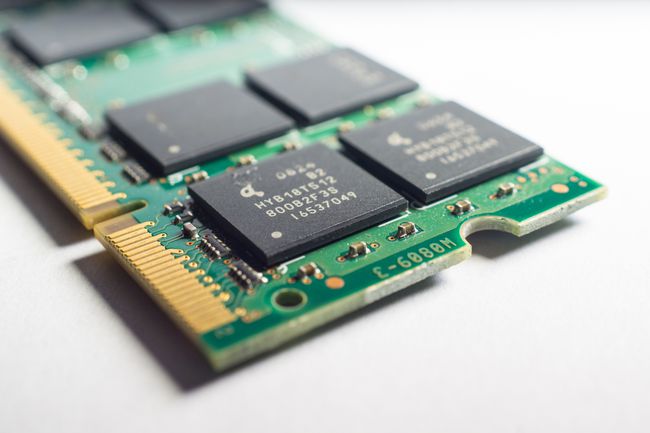

Corsair

Et nyt papir beskriver et nyt angreb, døbt smed, der kan omgå enhedssikkerhed ved at hamre en enheds hukommelse til en ønsket tilstand.

Udgivet af Comsec, en sikkerhedsforskningsgruppe fra Institut for Informationsteknologi og Elektroteknik på ETH Zürich, avisen beskriver et "Rowhammer"-angreb, der smækker hukommelsen med junkdata for at udløse en smule vende. Comsecs nye twist på dette angreb, Blacksmith, kan omgå beskyttelser, der bruges af DDR4-hukommelse til at beskytte mod sådanne angreb.

"Alle enheder med DRAM er sandsynligvis sårbare," Kaveh Razavi, en assisterende professor ved ETH Zürich og leder af Comsec, fortalte Lifewire i en e-mail.

Bare rolig. Sandsynligvis.

Omfanget af angrebet er svimlende. Når Razavi siger "alle enheder", mener han virkelig "alle enheder."

Comsecs test, som inkluderede DDR4-hukommelsesprøver fra Samsung, Micron og Hynix, blev udført på computere, der kører Ubuntu Linux, men det kunne fungere mod næsten enhver enhed, der har DDR4.

På trods af dets potentiale, behøver de fleste individer ikke at bekymre sig om Blacksmith endnu. Dette er et sofistikeret angreb, der kræver betydelig dygtighed og indsats for at få succes.

David Fillion / Getty Images

"I betragtning af at lettere angrebsvektorer ofte findes, mener vi, at gennemsnitlige brugere ikke skal bekymre sig for meget om dette," sagde Razavi. "En anden historie, hvis du er nyhedsreporter eller aktivist (det vi kalder et 'mål med høj værdi')."

Hvis du er et mål af høj værdi, er dine muligheder begrænsede. Hukommelse med indbygget fejlkorrektion (ECC) er mere modstandsdygtig, men ikke usårbar og heller ikke tilgængelig på de fleste forbrugerenheder.

Det bedste forsvar er at holde sig væk fra upålidelige applikationer. Razavi anbefaler også at bruge en browserudvidelse, der blokerer JavaScript, da forskere har vist, at JavaScript kan bruges til at udføre et Rowhammer-angreb.

Omgåelse af beskyttelser

Rowhammer i sig selv er ikke et nyt angreb. Det blev bragt frem i lyset i et papir fra 2014 fra Carnegie Mellon University og Intel Labels, med titlen "Vende bits i hukommelsen uden at få adgang til dem: En eksperimentel undersøgelse af DRAM-forstyrrelsesfejl." Det papir demonstrerede fejlen i DDR3-hukommelsen.

"Alle enheder med DRAM er sandsynligvis sårbare."

DDR4 inkluderer en beskyttelse, Target Row Refresh (TRR), beregnet til at forhindre Rowhammer ved at detektere et angreb og opdatere hukommelsen, før datakorruption opstår. Blacksmith omgår dette ved at justere angrebet til at bruge uensartede mønstre, der ikke udløser DDR4's beskyttelse, hvilket genindfører Rowhammer som en bekymring for nyere enheder, der menes at være sikre.

Alligevel er ikke al hukommelse lige sårbar. Comsec testede Blacksmith med tre prøveangreb på 40 prøver af DDR4-hukommelse. Nogle faldt hurtigt til alle tre, andre holdt ud længere, og den bedste modstod to af de tre prøveangreb. Comsecs papir navngiver ikke de specifikke testede hukommelsesmoduler.

Hvad er en Rohammer, alligevel?

Smed er en form for Rowhammer-angreb - men hvad er Rowhammer?

Rowhammer udnytter den lille fysiske størrelse af hukommelsesceller i moderne DRAM. Disse strukturer er så små, at elektrisk strøm kan lække mellem dem. Rowhammer puster DRAM med data, der inducerer lækage, og som igen kan få bitværdien, der er gemt i hukommelsesceller, til at vende. Et "1" kan vendes til et "0" eller omvendt.

Det er ligesom et Jedi-sindtrick. Et øjeblik ved enheden, at en bruger kun har grundlæggende adgang. Så, med et vending om lidt, mener den, at brugeren har fuld administratoradgang. Enheden har ingen anelse om, at den blev narret, fordi angrebet ændrede dens hukommelse.

Comsec

Og det bliver værre. Rohammer, ligesom Spectre sårbarhed opdaget i x86-processorer, drager fordel af en fysisk egenskab ved hardwaren. Det betyder, at det er umuligt at lappe. Den eneste komplette løsning er at udskifte hardwaren.

Angrebet er også snigende.

"Det vil være meget svært at finde spor efter et rohammerangreb, hvis det sker i naturen siden alle de angriberen skal have er legitim hukommelsesadgang, med noget feng shui for at sikre, at systemet ikke går ned." sagde Razavi.

Der er dog en fnug af gode nyheder. Der er ingen beviser for, at angribere uden for et forskningsmiljø bruger Rowhammer. Det kan dog ændre sig til enhver tid.

"Vi er nødt til at investere i at løse dette problem," sagde Razavi, "da disse dynamikker kan ændre sig i fremtiden."